ИБ-специалисты продолжают изучать масштабную атаку на цепочку поставок, которой недавно подверглась компания SolarWinds и ее клиенты. Хотя «Лаборатория Касперского» формально не участвует в расследовании этого инцидента, вчера исследователи представили развернутый отчет, посвященный анализу использованной в атаке малвари Sunburst.

Напомню, что в декабре 2020 года стало известно, что неизвестные злоумышленники атаковали компанию SolarWinds и заразили ее платформу Orion малварью. Согласно официальным данным, среди 300 000 клиентов SolarWinds только 33 000 использовали Orion, а зараженная версия платформы была установлена примерно у 18 000 клиентов.

В результате среди пострадавших оказались такие гиганты, как Microsoft, Cisco, FireEye, а также множество правительственных агентств США, включая Госдеп и Национальное управление по ядерной безопасности. Основную информацию об этой масштабной компрометации, которую многие называли взломом года, мы собрали в одном материале.

В начале января ФБР, АНБ, CISA и ODNI выпустили совместное заявление, согласно которому за масштабной атакой стоит неназванная APT-группировка «вероятно российского происхождения». Сам взлом SolarWinds чиновники охарактеризовали как «попытку сбора разведданных».

В сущности, совместное заявление агентств повторило информацию, опубликованную изданием Washington Post в декабре прошлого года. Тогда журналисты, со ссылкой на собственные источники, писали, что связывают атаку с известной русскоязычной хак‑группой APT29 (она же Cozy Bear и Dukes), которая, как считают эксперты, действует под эгидой российских властей.

При этом нужно сказать, что специалисты компаний FireEye и Microsoft, изучившие инцидент досконально, не сообщили ничего о возможной атрибуции атаки. Вместо этого FireEye присвоила группировке нейтральное кодовое имя UNC2452 и заявила, что атака не была нацелена конкретно на США.

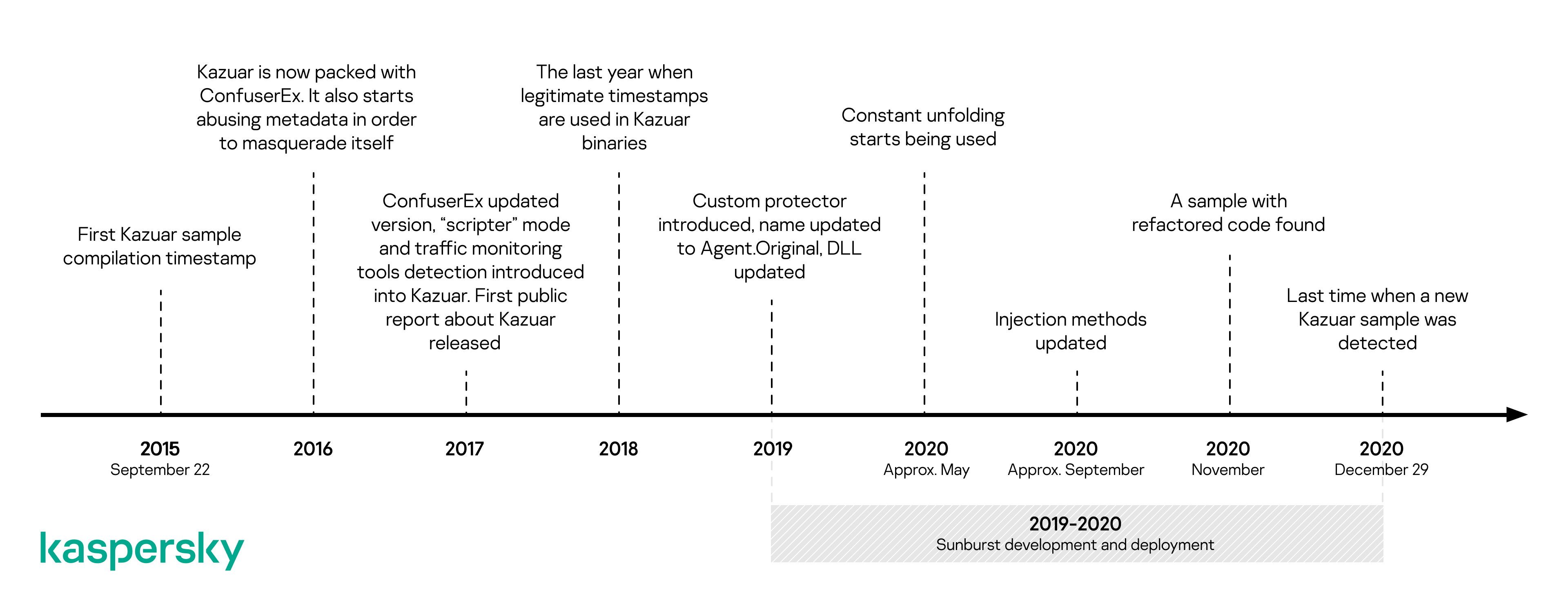

Теперь эксперты «Лаборатории Касперского» пишут, что код бэкдора Sunburst во многом похож на .NET-бэкдор Kazuar, который давно применяет русскоязычная хак-группа Turla (она же Waterbug, Snake, WhiteBear, VENOMOUS BEAR и Kypton). Эта малварь существует по меньшей мере с 2015 года и впервые была подробно описана в 2017 году компанией Palo Alto Networks.

Первое официальное упоминание хак-группы Turla было датировано 2008 годом и связано со взломом Министерства обороны США. Из-за этого довольно долгое время считалось, что группировка начала свою деятельность примерно в 2007 году, но несколько лет назад ИБ-специалисты обнаружили следы Turla в атаках 20-летней давности, то есть теперь считается, что группировка, вероятно, была активна с начала конца 90-х годов.

В разное время с Turla связывали многочисленные инциденты информационной безопасности – захват спутниковых каналов связи для маскировки своей деятельности, атаки на органы государственного управления и стратегические отрасли, включая оборонную промышленность в Европе, на Ближнем Востоке, в Азии и Африке.

Исследователи «Лаборатории Касперского» отмечают, что сходство кода двух вредоносов – это еще не гарантия того, что именно Turla организовала атаку SolarWinds. Теоретически, сходство могло возникнуть из-за того, что взломщики SolarWinds использовали те же кодинговые идеи или просто купили малварь у того же автора. Кроме того, разработчик малвари мог переходить из одной хак-группы в другую, или похожий код – это вообще обманный маневр, призванный сбить с толку аналитиков.

Through further analysis, it is possible that evidence enforcing one or several of these points might arise. To clarify – we are NOT saying that DarkHalo / UNC2452, the group using Sunburst, and Kazuar or Turla are the same.

— Costin Raiu (@craiu) January 11, 2021