Эксперты компании Check Point обнаружили ботнет FreakOut, нацеленный на незащищенные приложения, работающие поверх Linux-систем. Появившийся в ноябре 2020 года ботнет активно сканирует сеть в поисках устройств TerraMaster, веб-приложений на основе Zend PHP Framework, а также сайтов, на которых работает CMS Liferay Portal.

Обнаружив целевые приложения, операторы FreakOut используют против них эксплоиты для трех относительно новых уязвимостей, и таким образом получают контроль над базовой Linux-системой. Так как все перечисленные ниже баги были обнаружены сравнительно недавно, многие пользователи еще не установили патчи, и атаки злоумышленников часто бывают успешны.

- CVE-2020-28188— RCE в панели управления TerraMaster (баг раскрыт 24 декабря 2020 );

- CVE-2021-3007— проблема десериализации в Zend Framework (баг раскрыт 3 января 2021);

- CVE-2020-7961— проблема десериализации в Liferay Portal (баг раскрыт 20 марта 2020 ).

Если атака удалась, FreakOut незамедлительно загружает и запускает в зараженной системе Python-скрипт, который подключает зараженные устройства к IRC-каналу, через который злоумышленники могут передавать команды ботам и организовывать атаки. Так, в список команд входят:

- сбор информации о зараженной системе;

- создание и отправка пакетов UDP и TCP;

- выполнение брутфорс-атак посредством Telnet, используя заранее подготовленный список логинов и паролей;

- запуск сканирования портов;

- отравление ARP в локальной сети;

- открытие реверс-шелла на зараженном хосте;

- ликвидация локальных процессов.

Исследователи пишут, что функции малвари можно комбинировать для выполнения различных операций, включая запуск DDoS-атак, установку майнеров, превращение зараженных систем в прокси или организацию атак на локальную сеть зараженного устройства.

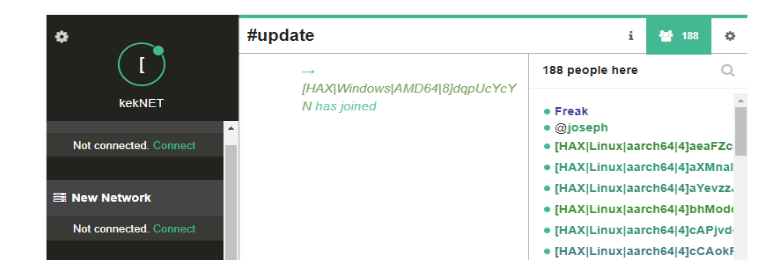

По данным экспертов, в настоящее время ботнет еще «молод» и развивается. Аналитикам компании удалось отреверсить малварь и получить доступ к управляющему IRC-каналу хакеров, и собранная таким способом статистика гласит, что пока ботнет контролирует лишь 188 зараженных систем, а на пике активности таковых насчитывалось около 300.

Также в коде FreakOut удалось выявить ряд особенностей, благодаря которым исследователи обнаружили автора ботнета, человека, известного под ником Freak. По информации Check Point, этот человек напрямую связан с неким Fl0urite — создателем ныне неактивного ботнета N3Cr0m0rPh, который раньше продавался на хакерских форумах и предназначался для атак на Windows-устройства. Судя по старой рекламе, многие функции старого ботнета были идентичны функциональности FreakOut.