Исследователь Йогев Бар-Он из израильской консалтинговой фирмы Realmode Labs рассказал о придуманной им технике атак KindleDrip и трех багах (уже исправленных), лежащих в ее основе. За эти уязвимости эксперт получил 18 000 долларов США по программе bug bounty.

Первая уязвимость в цепочке эксплоитов KindleDrip связана с функцией «Отправить в Kindle», которая позволяет пользователям отправлять электронные книги в формате MOBI на свое устройство с помощью электронной почты (для этого Amazon создает специальный ящик на @kindle.com).

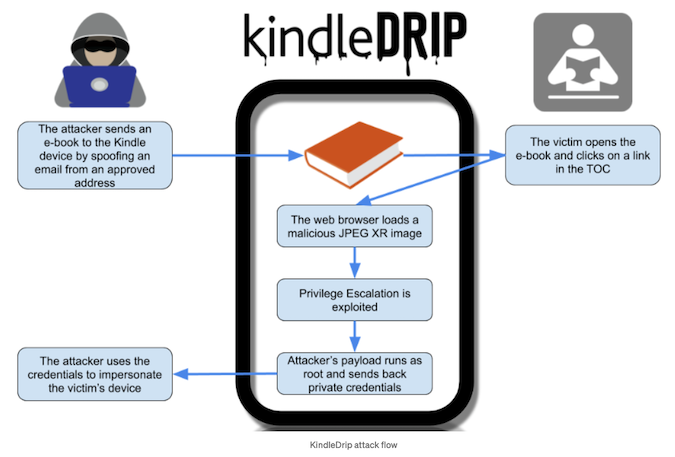

Эксперт пишет, что злоупотребив этой функцией, можно было отправить на устройство специально подготовленную электронную книгу, которая позволяет выполнить произвольный код на целевом Kindle. Выполнение кода стало возможно благодаря второй уязвимости, связанной с библиотекой, которую устройства Kindle применяют для парсинга изображений JPEG XR. Эксплуатация бага требовала от пользователя лишь простого клика по ссылке внутри книги, содержащей вредоносное изображение JPEG XR, что приводило к открытию браузера и запуску кода злоумышленника с ограниченными привилегиями.

Так как даже этого Бар-Ону показалось мало, он нашел и третью проблему, которая позволяла повысить привилегии и выполнить код с root-правами, получив полный контроль над целевым устройством.

«Злоумышленники могут получить доступ к учетным данным устройства и совершать покупки в магазине Kindle, используя кредитную карту пострадавшего. Злоумышленники могут продать электронную книгу в магазине и перевести деньги на свой счет. Лишь письмо с подтверждением позволит жертве узнать о такой покупке», — рассказывает эксперт.

Нужно отметить, что хакер не мог получит доступ к фактическим номерам карт или паролям, так как эти типы данных не хранятся на устройстве. Вместо этого атакующий мог получить специальные токены и использовать их для доступа к учетной записи жертвы.

Все, что нужно хакеру для такой атаки: знать email-адрес будущей жертвы (часто адрес @kindle.com совпадает с обычным адресом электронной почты пользователя) и убедить ее кликнуть по ссылке внутри вредоносной электронной книги. Хотя функция «Отправить на Kindle» позволяет отправлять книги на устройство только с предварительно одобренных адресов, исследователь пишет, что для этого атакующий может просто воспользоваться спуфингом. Демонстрацию атаки можно увидеть ниже.

В настоящее время эти уязвимости уже были исправлены. Так, проблемы с выполнением кода и повышением привилегий устранены в декабре 2020 года с релизом версии 5.13.4. Кроме того, теперь Amazon отправляет ссылки для подтверждения на email-адреса, которые не могут быть аутентифицированы, а также добавляет несколько символов к адресами @kinle.com, чтобы их было труднее угадать.