Исследователи RiskIQ рассказали, что новый фишинговый набор LogoKit был обнаружен более чем на 700 уникальных доменах только за последний месяц и на 300 за последнюю неделю. Хуже того, этот инструмент позволяет хакерам изменять логотипы и текст на фишинговых страницах в режиме реального времени, адаптируя сайты для конкретных целей.

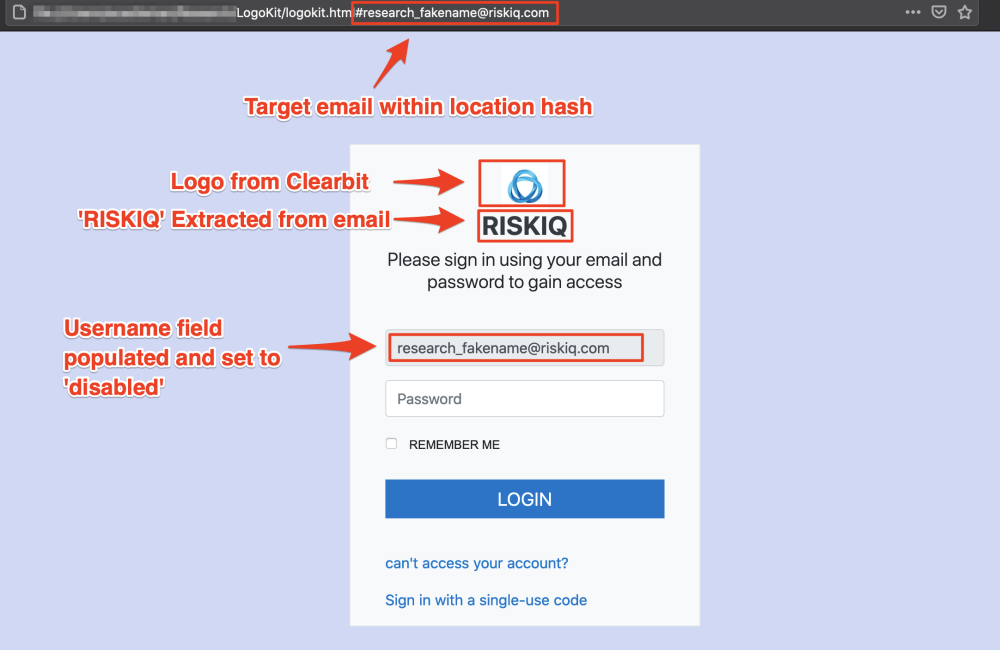

В работе LogoKit полагается на отправку пользователям фишинговых ссылок, содержащих адреса их электронной почты. И как только жертва переходит по такому URL-адресу, LogoKit подтягивает логотип компании из стороннего сервиса, к примеру, Clearbit или из базы favicon’ов Google.

«Email-адрес жертвы тоже автоматически подставляется в поле адреса электронной почты или имени пользователя, чтобы пользователи считали, что ранее уже посещали этот сайт, — пишут эксперты. — Если жертва вводит свой пароль, LogoKit выполняет запрос AJAX, отправляя ее адрес электронной почты и пароль внешнему источнику, а после, наконец, перенаправляет пользователя на [законный] корпоративный сайт».

Всего этого вредонос добивается через встраиваемый набор функций JavaScript, которые могут быть интегрированы в любую стандартную форму входа или в сложные HTML-документы. Именно это и является основным отличием LogoKit от других наборов для фишинга, так как большинству из них нужны точные до пикселя шаблоны, имитирующие страницы аутентификации конкретных компаний.

Аналитики отмечают, что модульность позволяет операторам LogoKit организовывать атаки на любую компанию, тратя на это минимум сил и времени. Так, за последний месяц LogoKit использовался для создания фейковых страниц логина, имитирующих самые разные сервисы: от обычных логин-порталов, до поддельных страниц входа в SharePoint, Adobe Document Cloud, OneDrive, Office 365 и нескольких криптовалютных обменников.

Так как LogoKit весьма мал и компактен, для его работы практически не требуется сложная настройка сервера, и набор может быть размещен, в том числе, на взломанных сайтах или настоящих страницах компаний, на которые нацелились операторы малвари. Хуже того, в силу того, что LogoKit представляет собой лишь набор JavaScript-файлов, его ресурсы могут быть размещены даже на Firebase, GitHub, Oracle Cloud и так далее. Большинство из них включены в белые списки корпоративных сред и могут показаться неопасными, как для защитных решений, так и для пользователей.