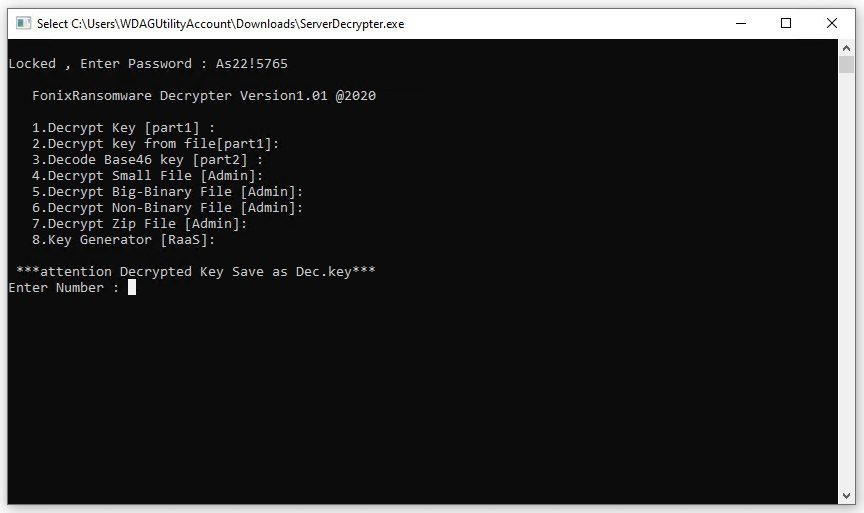

Авторы шифровальщика FonixCrypter объявили, что удалили исходный код своей малвари и планируют прекратить свою деятельность. Вместе с этим заявлением был опубликован инструмент для дешифровки файлов, инструкции к нему и мастер-ключ для вредоноса. То есть бывшие жертвы шифровальщика теперь могут бесплатно восстановить свои данные.

Шифровальщик FonixCrypter был активен как минимум с июня 2020 года. По информации российского ИБ-специалиста Андрея Иванова, вредонос регулярно обновлялся, и в прошлом году было выпущено как минимум семь различных вариантов FonixCrypt.

Издание ZDNet сообщает, что аналитики компании Recorded Future уже протестировали дешифровщик и подтвердили, что он (а также мастер-ключ) работает, как и заявили злоумышленники.

«Ключ дешифрования, предоставленный авторами вымогателя Fonix, кажется легитимным, хотя с его помощью придется расшифровывать каждый файл отдельно. Но более важно то, что они обнародовали мастер-ключ ключ, который дает возможность создать лучший инструмент дешифрования».

Эксперты компании Emsisoft уже разрабатывают более совершенный дешифровальщик, который, как ожидается, будет выпущен уже на этой неделе. По этой причине пользователям не рекомендуется использовать для спасения данных инструмент хакеров, который все же может содержать малварь и другие неприятные сюрпризы.

Хотя вымогатель работал и приносил деньги своим авторам, похоже, хакеры действительно решили свернуть свою деятельность. Так, группировка уже удалила свой Telegram-канал, где обычно рекламировала свою малварь другим преступникам. Впрочем, аналитики Recorded Future отмечают, что группа тут же объявила о планах запустить новый канал в ближайшем будущем. Неизвестно, будет ли этот новый канал сосредоточен вокруг какой-то новой малвари. Согласно сообщению, опубликованному в Twitter, хакеры планируют завязать с вымогательским ПО и якобы будут использовать свои способности исключительно «в позитивном ключе».