Хорватский исследователь Боян Здрня (Bojan Zdrnja) обнаружил вредоносное расширение для Chrome, злоупотребляющее функциями синхронизации Chrome Sync.

Тем, кто не использует Chrome, напомню, что эта функция используется для синхронизации данных между разными устройствами пользователя, и хранит копии всех пользовательских закладок, историю просмотров, пароли, а также настройки браузера и его расширений на облачных серверах Google. Но, как оказалось, синхронизацию можно использовать для отправки команд зараженным браузерам, а также кражи данных из зараженных систем, минуя брандмауэры и другие средства защиты.

Здрня пишет, что в ходе изученного им инцидента злоумышленник получил доступ к компьютеру жертвы, но не смог похитить данные, так как те находились внутри портала для сотрудников. Тогда хакер загрузил на машину жертвы вредоносное расширение для Chrome и запустил его через Developer Mode.

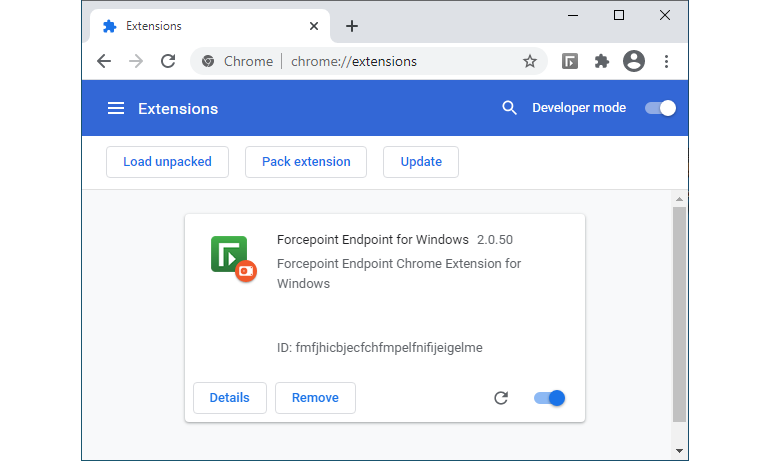

Расширение маскировалось под защитный продукт от компании Forcepoint и содержало вредоносный код, который злоупотреблял функцией синхронизации, позволяя атакующему контролировать зараженный браузер. В данном случае расширение использовалось для манипулирования данными во внутреннем веб-приложении, к которому жертва имела доступ.

Вредоносный код, обнаруженный в расширении, позволял злоумышленнику создать специальное текстовое поле для хранения ключей токенов, которые затем синхронизировались с облачными серверами Google. По словам исследователя, в таком поле могут храниться любые данные: это могла быть информация, собранная вредоносным расширением о зараженном браузере (например, имена пользователей, пароли, криптографические ключи и так далее), или напротив — команды, которые расширение должно выполнить на зараженном хосте.

«Чтобы скачать, прочитать или удалить эти ключи, злоумышленнику нужно было лишь войти в систему с той же учетной записью в Google, но в другом браузере Chrome (это могла быть одноразовая учетная запись). После он мог взаимодействовать с браузером Chrome в сети жертвы, злоупотребляя инфраструктурой Google», — пишет эксперт.

Таким образом, вредоносное расширение может использоваться для «слива» данных из корпоративных сетей в Chrome злоумышленника, причем минуя локальные средства защиты. Ведь украденный контент или команды передаются через инфраструктуру Chrome, а браузеру Google обычно разрешено беспрепятственно работать и передавать данные, то есть активность хакера не вызовет подозрений и не будет блокироваться в большинстве корпоративных сетей.

«Если теперь вы подумываете о блокировке доступа к clients4.google.com, будьте осторожны — это очень важный сайт для Chrome, который, в числе прочего, используется для проверки того, подключен ли Chrome к интернету», — предупреждает Здрня.

Вместо этого исследователь советует использовать корпоративные функции Chrome и групповые политики, чтобы блокировать или жестко контролировать то, какие расширения могут быть установлены в браузере.