Студент Хавьер Юсте (Javier Yuste) из мадридского Университета имени Короля Хуана Карлоса создал бесплатный инструмент AvaddonDecrypter, предназначенный для дешифровки файлов, пострадавших от вымогателя Avaddon.

Это решение могло помочь лишь новым жертвам вредоноса и работало лишь в том случае, если пострадавшие не выключили свои компьютеры после атаки. Так, AvaddonDecrypter делал дамп ОЗУ зараженной системы и просматривал содержимое памяти в поисках данных, которые можно было бы использовать для восстановления исходного ключа шифрования. Если ключ удавалось воссоздать, становилась доступна бесплатная расшифровка файлов.

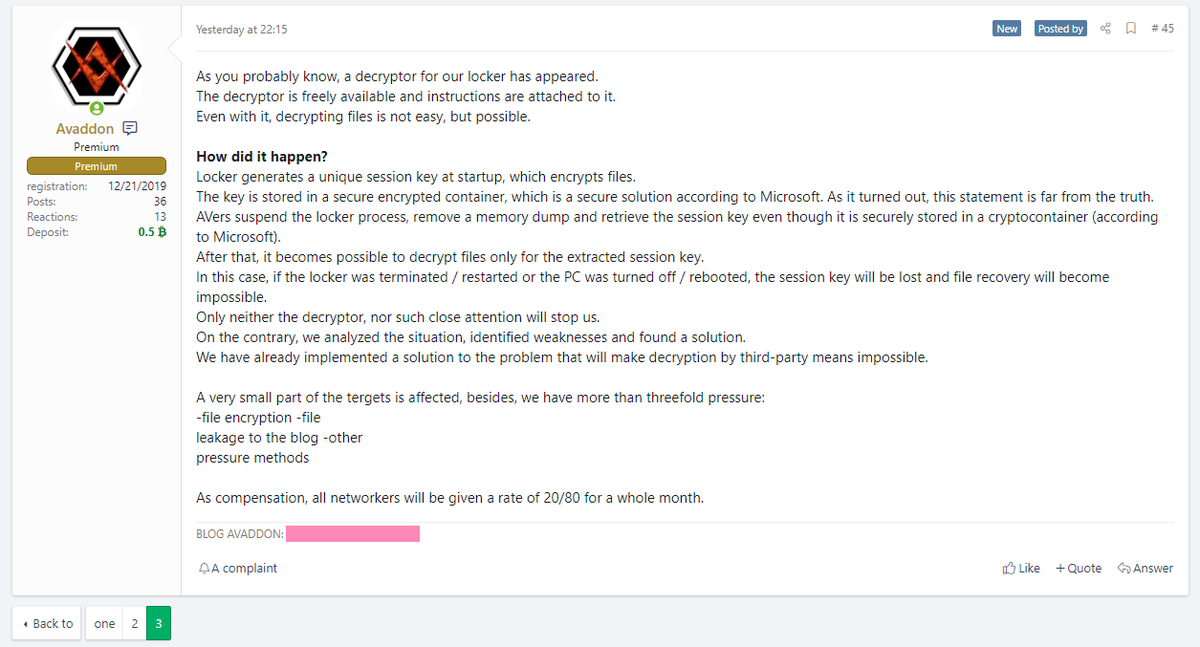

К сожалению, разработчики малвари быстро заметили релиз AvaddonDecrypter. В середине текущей недели злоумышленники сообщили, что обновили код своего шифровальщика таким образом, чтобы AvaddonDecrypter престал работать.

Оперативная реакция злоумышленников дала новый виток многолетнему спору, который давно ведут между собой ИБ-специалисты. Так, некоторые эксперта убеждены, что дешифровщики, которые эксплуатируют различные ошибки в коде малвари, должны оставаться конфиденциальными и распространяться среди пострадавших только по закрытым каналам. В том случае, если такие инструменты все же должны быть обнародованы, их публикация не должна сопровождаться какими-либо техническими деталями и данными, которые подскажут злоумышленникам, как лучше исправить собственный код.

Если же дешифровщик построен на базе мастер-ключей дешифрования, полученных с серверов хакеров, он может быть опубликован в открытом доступе, так как с подобными инструментами преступники ничего поделать не могут.

Good work, but it is nothing sensational... Actually, it would be much more helpful (or maybe even say, only would be helpful) if he not published this only says something like "if you got Avaddon ransomware, contact me immediately".

— MalwareHunterTeam (@malwrhunterteam) February 9, 2021

?

cc @demonslay335