По данным специалистов, всего за два месяца Android-малварь FluBot заразила более 60 000 устройств, причем 97% ее жертв находятся в Испании.

New Android banking Trojan “Cabassous” doesn’t yet provide more than classic overlay and SMS stealing features but is the only known active banker using DGA.

It uses an RSA based DH scheme to protect the communications with the C2 and obtains relevant C2 addresses using a DGA. pic.twitter.com/NDrBCoiyWn— ThreatFabric (@ThreatFabric) January 6, 2021

Впервые FluBot был замечен экспертами ThreatFabric в начале текущего года, а теперь аналитики швейцарской фирмы PRODAFT подготовили о малвари подробный отчет.

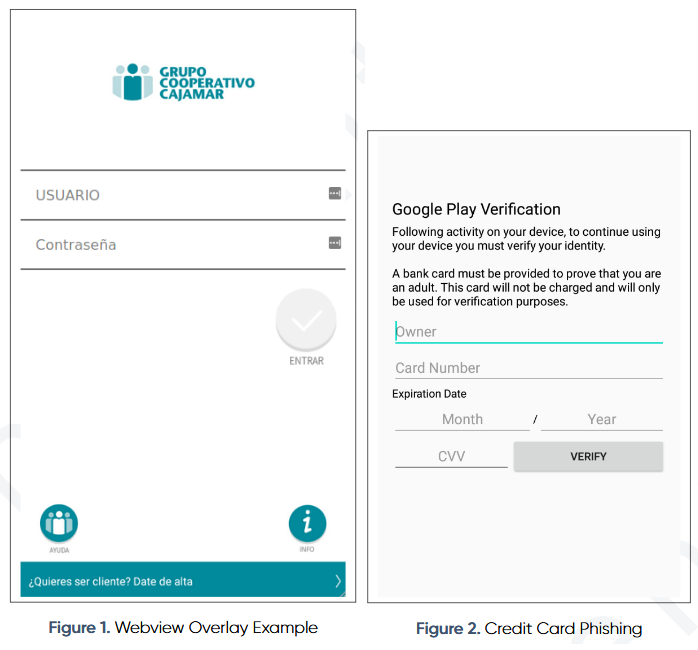

Эксперты описывают опасный банковский троян, который способен показывать фейковые экраны логина поверх других приложений. Таким образом вредонос собирает учетные данных от электронного банкинга и данные платежных карт своих жертв.

Внушительное количество заражений FluBot, скорее всего, объясняется наличием в его коде малвари червеобразного механизма, благодаря которому злоумышленники могут загрузить адресную книгу жертвы на свой управляющий сервер, и рассылать оттуда SMS-спам.

«В настоящее время с зараженных устройств собрано более 11 000 000 телефонных номеров, что составляет 25% всего населения Испании, — пишут исследователи. — По нашим оценкам, вредоносная программа способна собрать почти все телефонные номера в Испании за полгода, если не будет предпринято никаких действий».

Такие SMS-сообщения содержат различные приманки, чтобы заставить получателя перейти по ссылке. Ссылки обычно ведут на взломанные сайты, где операторы FluBot размещает свою малварь, скрытую внутри APK-файлов.

Если пользователь загружает и устанавливает такое "приложение", игнорируя все предупреждения операционной системы об опасности установки приложений из сторонних источников, происходит заражение FluBot.

Вредонос не имеет полного контроля над устройством, если пользователь сам не предоставит ему доступ к Accessibility service. Если права получены, малварь может выполнять команды и имитировать прикосновения к экрану, оставаясь при этом невидимой для владельца устройства. В итоге FluBot способен перехватывать и блокировать уведомления приложений, устанавливать себя в качестве приложения для работы SMS по умолчанию, использовать USSD и совершать телефонные звонки, а также похищать списки контактов. Также доступ к Accessibility позволяет трояну показывать фишинговые экраны поверх других легитимных приложений.

Эксперты PRODAFT пишут, что смогли получить доступ к панели управления FluBot, что позволило им определить количество зараженных устройств. Исследователи уже уведомили о своих выводах испанские правоохранительные органы, чтобы власти могли принять меры против ботнета.