Исследователи «Лаборатории Касперского» рассказали, что недавно обнаружили ряд поддельных приложений, распространяющие майнер криптовалюты Monero.

По мнению экспертов, эта продолжение прошлогодней кампании, о которой предупреждала компания Avast. Летом 2020 года злоумышленники распространяли малварь под видом установщика антивируса Malwarebytes. Теперь же малварь маскируется под популярные блокировщики рекламы AdShield и Netshield, а также под сервис OpenDNS.

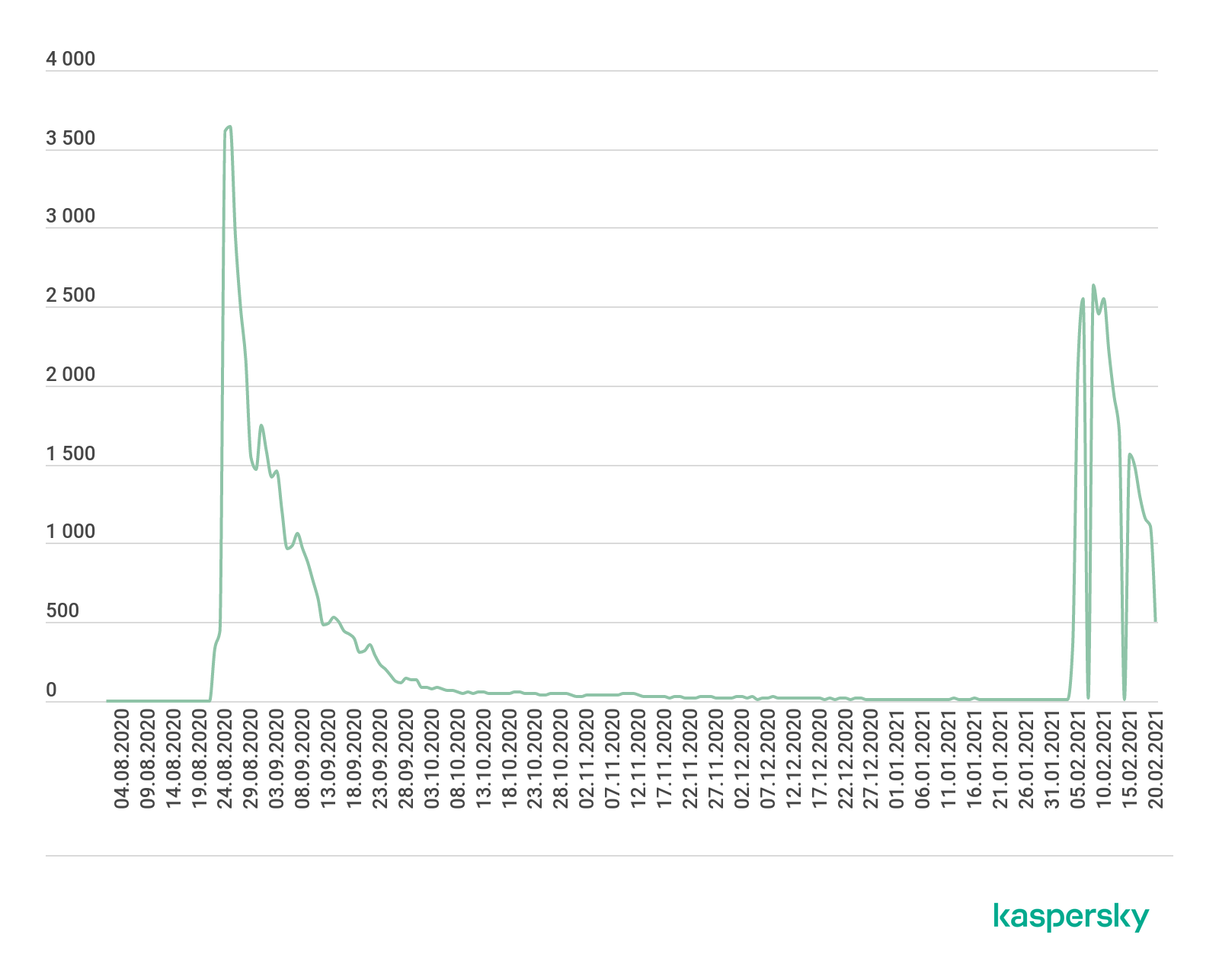

С начала февраля 2021 года фейковые приложения пытались установить более 7 000 человек. На пике кампании атаке подвергались более 2500 уникальных пользователей в день, преимущественно из России и стран СНГ.

Аналитики пишут, что малварь распространяется под именем adshield[.]pro и обычно выдает себя за Windows-версию мобильного блокировщика рекламы AdShield. После того как пользователь запускает программу, та меняет настройки DNS на устройстве таким образом, чтобы все домены разрешались через серверы хакеров, которые, в свою очередь, не дают пользователям получить доступ к сайтам некоторых антивирусов, например к Malwarebytes.com.

После подмены DNS вредонос начинает обновляться и запускает updater.exe с аргументом self-upgrade («C:\Program Files (x86)\AdShield\updater.exe» -self-upgrade). Updater.exe обращается к управляющему серверу преступников, отправляет им сведения о зараженной машине и информацию о начале установки.

Затем все тот же Updater.exe загружает с сайта transmissionbt[.]org и запускает модифицированный торрент-клиент Transmission (оригинальный дистрибутив можно найти по адресу transmissionbt.com). Модифицированная программа отсылает на командный сервер информацию об установке вместе с идентификатором зараженной машины, а затем загружает модуль для майнинга.

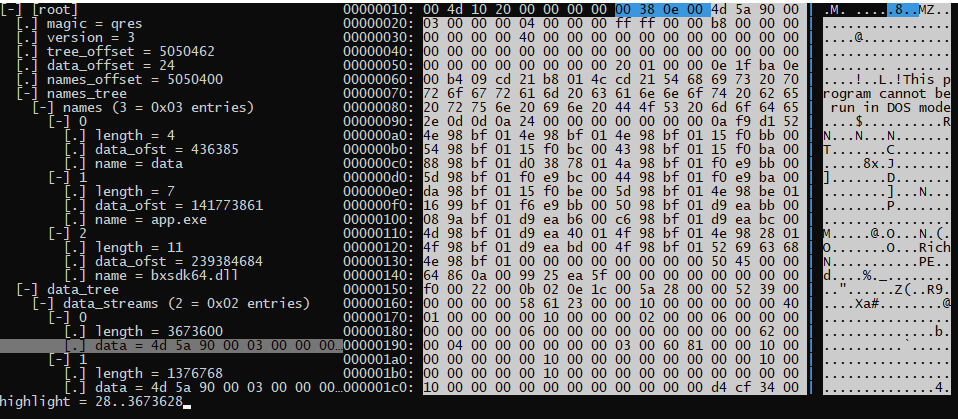

Этот модуль состоит из легитимных вспомогательных библиотек, зашифрованного файла с майнером data.pak, исполняемого файла flock.exe и файла «лицензии» lic.data. Последний содержит шестнадцатеричный хэш SHA-256 от некоторых параметров атакованной машины и данных из файла data.pak.

Фальшивый клиент Transmission запускает flock.exe, который первым делом вычисляет хэш от параметров зараженного компьютера и данных из файла data.pak, после чего сравнивает его с хэшем из файла lic.data. Дело в том, что управляющий центр генерирует для каждой машины уникальный набор файлов, чтобы затруднить статическое детектирование и предотвратить запуск майнера в различных виртуальных окружениях, предназначенных для анализа. Поэтому если хэши различаются, выполнение прекращается.

Если же все в порядке, flock.exe расшифровывает данные из файла data.pak с помощью алгоритма AES-128-CTR, причем ключ для расшифровки и вектор инициализации собираются из нескольких частей, хранящихся в коде образца. После расшифровки получается файл бинарных ресурсов Qt, в котором находятся два исполняемых файла — опенсорсный майнер XMRig (такой же использовался и в летней атаке) и библиотека bxsdk64.dll. Файл bxsdk64.dll в данном случае используется для запуска майнера под видом легитимного приложения find.exe.

Для обеспечения постоянной работы майнера в планировщике Windows создается задача servicecheck_XX, где XX — случайные цифры. Задача запускает flock.exe с аргументом minimize.