На этой неделе эксперты Cisco Talos предупредили о том, что читы и моды для популярных игр, как правило, содержат малварь и представляют опасность для игроков. По словам исследователей, они обнаружили ряд новых кампаний, нацеленных на геймеров (о каких именно играх идет речь, не уточняется).

Чаще всего злоумышленники используют для распространения и рекламы своих вредоносных игровых инструментов социальные сети и обучающие ролики на YouTube, посвященные моддингу. Как правило таким способом рекламируются небольшие решения, вроде игровых патчей, твиков или модов, за которыми на самом деле скрывается малварь.

В частности, таким способом распространяется малварь XtremeRAT (ExtRat) — троян удаленного доступа (RAT), используемый в целевых атаках как минимум с 2010 года. XtremeRAT позволяет своим операторам извлекать документы из взломанных систем, перехватывать нажатия клавиш, делать снимки экрана, записывать звук и видео с помощью веб-камер и микрофонов, напрямую взаимодействовать с жертвами и многое другое.

Эксперты отмечают, что в этой кампании злоумышленники используют сложный криптор на базе VisualBasic и шелл-код, чтобы затруднить анализ и обнаружение, а также скрыть конечную полезную нагрузку. Кроме того, дроперы, проникшие на машины геймеров, используют инъекции процессов для внедрения малвари во вновь созданные процессы. Это тоже затрудняет обнаружение и позволяет вредоносному ПО скрыть окончательную полезную нагрузку от некоторых средств защиты.

«Так как тенденция к работе на дому вряд ли закончится в ближайшее время, и наблюдается рост использования личных ПК для подключения к корпоративным сетям, — это серьезная угроза для корпоративных сетей, — предупреждают в Cisco Talos. — Порой сотрудники загружают инструменты для моддинга или читы из сомнительных источников на ту же машину, которую используют в работе».

Практически одновременно с Cisco похожее предупреждение опубликовал и игровой гигант Activision. Исследование игровых разработчиков подробно описывает, как преступники скрывают вредоносные программы внутри читов для Call of Duty: Warzone.

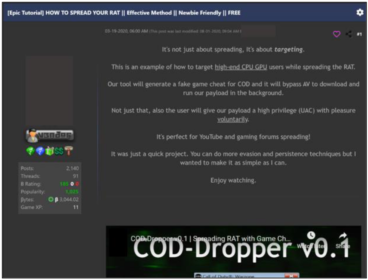

Разработчики Activision знакомят пользователей с пошаговым сценарием того, как появляются читы на примере дропера Cod Dropper v0.1: начиная от руководства по распространению малвари с хакерских форумов, и заканчивая разработкой самого вредоносного читерского ПО и последующей рекламы на игровых форумах и YouTube для его распространения.

В сущности, Activision предостерегает пользователей от установки любого читерского ПО, даже если в составе конкретного инструмента пока не обнаруживали малварь. Дело в том, что установка сомнительных читов и модов все равно может сделать пользователей уязвимыми для различных атак в будущем.

«Для работы “настоящих” читов требуется такая же зависимость, как и для успешного выполнения большинства вредоносных программ. Защита системы должна быть обойдена или отключена, а привилегии должны быть повышены, чтобы программа могла работать правильно и/или сохранять устойчивое присутствие в системе. В конечном итоге, это лишь метод социальной инженерии, который эксплуатирует готовность жертв (игроков, которые хотят читерить) добровольно снизить свою защиту и игнорировать предупреждения о запуске потенциально вредоносного ПО».

Интересно, что предупреждение Activision было выпущено после того, как производитель объявил читерам в CoD настоящую войну. Так, в сентябре 2020 года компания забанила 20 000 игроков Warzone за читерство, а в феврале текущего года забанила еще 60 000.