Создатель сервиса Have I Been Pwned Трой Хант использует домены закрытого в 2019 году криптоджекингового сервиса Coinhive, чтобы предупреждать пользователей о сайтах, которые все еще занимаются скрытым майнингом.

Напомню, что Coinhive появился осенью 2017 года и тогда позиционировался как альтернатива классической баннерной рекламе. В итоге же Coinhive лишь породил масштабное явление, которое ИБ-специалисты назвали криптоджекингом, или браузерным майнингом. Пользователям стало достаточно «неудачно» зайти на какой-либо сайт, в код которого встроен специальный JavaScript Coinhive (или другого аналогичного сервиса, коих вскоре появились десятки), и ресурсы машин жертв уже использовались для добычи криптовалюты Monero. Хотя операторы Coinhive признавались, что совсем не желали создавать инструмент для обогащения киберпреступников и прямо осуждали действия злоумышленников.

На пике своей популярности Coinhive был внедрен в 200 000 маршрутизаторов, в расширения для браузера, в приложения из Microsoft Store и даже на правительственные сайты.

Однако в конечном итоге, весной 2019 года сервис закрылся года после хардфорка Monero, так как хэшрейт упал более чем на 50%. Кроме того, на решение разработчиков Coinhive повлиял общий «обвал» криптовалютного рынка, так как тогда XMR потеряла около 85% стоимости.

Как теперь рассказывает в блоге основатель агрегатора утечек Have I Been Pwned (HIBP) Трой Хант, ему бесплатно предоставили доступ к coinhive.com и другим связанным доменам, при условии, что он сделает с ними что-то полезное:

«В мае 2020 года я получил контроль как над основными доменом coinhive.com, так и над несколькими другими вспомогательными доменами, связанными с сервисом, например cnhv.co, который использовался для сокращения ссылок (что тоже заставляло браузеры майнить Monero).

Я не уверен, насколько человек, который предоставил мне эти домены, хочет публичности, поэтому единственное, что я сейчас скажу: они были предоставлены мне бесплатно, чтобы сделать что-то полезное».

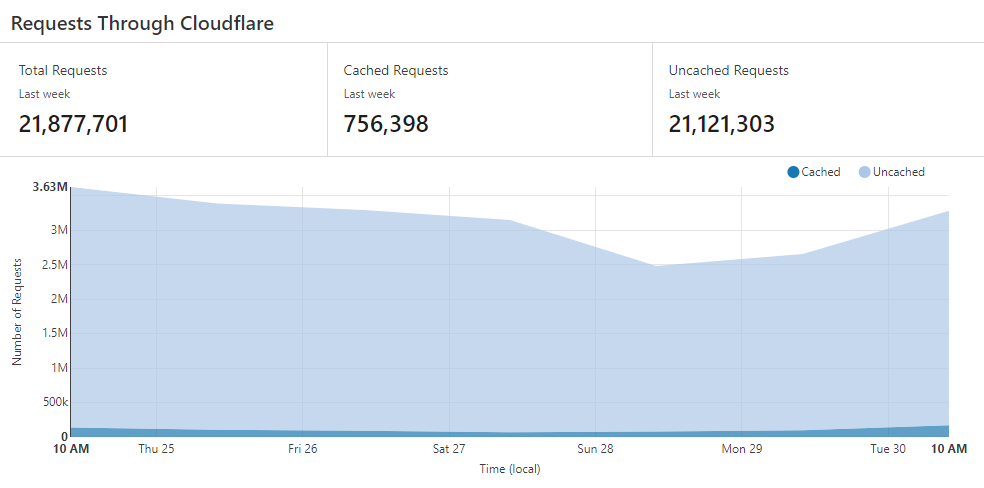

Так как домены размещаются за Cloudflare, Хант использовал встроенную аналитику и обнаружил, что огромное количество посетителей все еще пытается загрузить JavaScript с Coinhive.

Анализируя сайты, которые по-прежнему направляют трафик на домены Coinhive, Хант заметил, что скрипты активны в основном на сайтах Китая и России. Большая часть этого трафика может быть связана с взломанными маршрутизаторами MikroTik, которые продолжают внедрять скрипты Coinhive, когда пользователи посещают любые сайты.

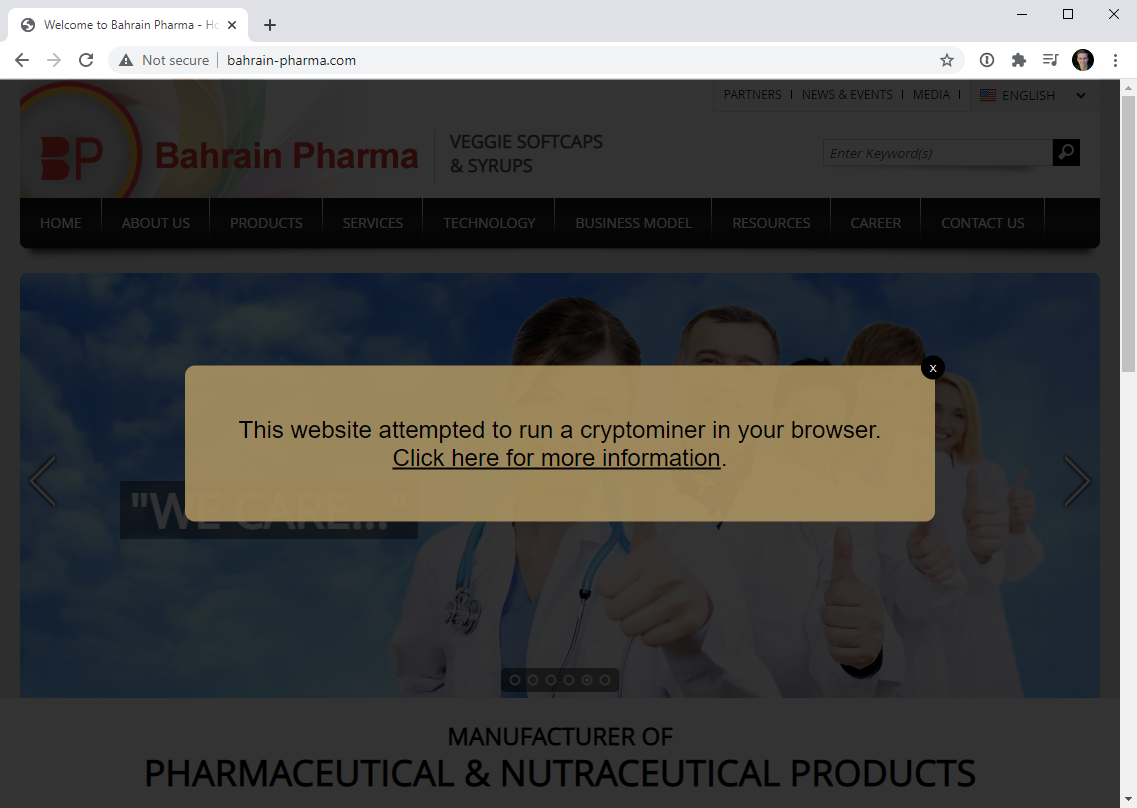

В итоге эксперт решил, что использует домен coinhive.com, чтобы перенаправлять людей на свой пост в блоге, посвященный Coinhive. Так, если люди посещают сайты со скриптами Coinhive, они видят диалоговое окно, которое предупредит их: «Этот сайт попытался запустить криптомайнер в вашем браузере». Причем предупреждение — это ссылка, по которой пользователи могут кликнуть и узнать о Coinhive больше.

Хотя Хант делает доброе дело, пример Coinhive наглядно показывает, что злоумышленники могут использовать заброшенные домены для внедрения скриптов в браузеры ничего не подозревающих посетителей.

«Теперь я могу запускать любой JavaScript, который захочу, на огромном количестве сайтов. Итак, что я мог бы сделать с JavaScript? Я мог бы внести изменения в работу форм, внедрить кейлоггер, изменить DOM, осуществлять внешние запросы, перенаправить [посетителей] к вредоносными файлам и делать другие неприятные вещи.

Именно такую власть вы даете [посторонним], когда встраиваете чужой JS на свой сайт, и именно за этим нужна целостность субресурсов», — предупреждает Хант.