В марте 2021 года исследователи из Университета Луизианы в Лафайете представили доклад об атаках на hCaptcha, которая в прошлом году заменила reCAPTCHA в Cloudflare и Google.

Эксперты разработали атаку, которая использует инструменты автоматизации браузера, распознавание изображений, классификаторы изображений, а также алгоритмы машинного обучения для скачивания задач hCaptcha, распознавания содержимого изображений, классифицикации изображений и последующего решения задач.

Более того, в отличие от других атак на различные системы CAPTCHA, этот метод не требует большие вычислительных мощностей: оборудование исследователей состояло из простого контейнера Docker под управлением Ubuntu, с трехъядерным процессором и 2 Гб памяти.

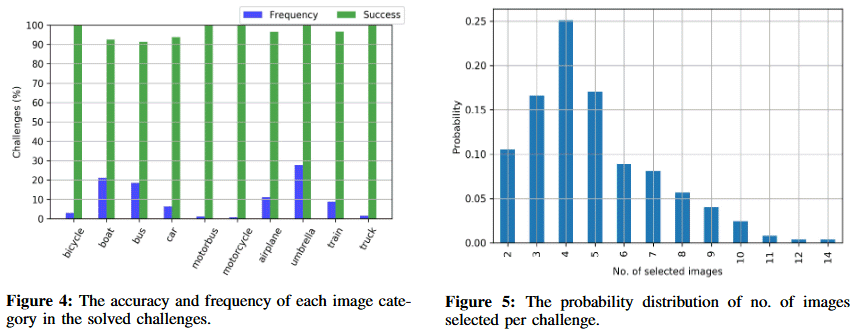

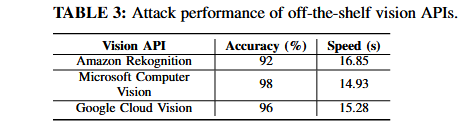

Ученые пишут, что их атака работает с точностью 95,93%, и в среднем на взлом hCaptcha уходит всего 18,76 секунды. Причем атака могла бы сработать еще быстрее, если бы исследователи заменили собственный классификатор изображений на такие сервисы, как Google Cloud Vision, Amazon Rekognition и Microsoft Azure Cognitive Vision.

Авторы доклада предупредили, разработанный ими метод может помочь злоумышленникам обойти hCaptcha на действующих сайтах и выполнять автоматизированные атаки, включая публикацию спама на форумах, скраппинг контента и так далее.

Журналисты издания The Record обратились за комментарием к компании Cloudflare, так как выводы, сделанные специалистами Университета Луизианы, встревожили многих владельцев сайтов. В компании заявили, что «hCaptcha — это лишь один из различных методов, которые Cloudflare использует для обнаружения и возможной блокировки автоматизированного трафика». Представители Cloudflare уверяют, что у них есть дополнительные системы для обнаружения автоматических атак, и тревожиться о новом методе атак не стоит.

Разработчики hCaptcha, в свою очередь, сообщили, что они уже внедрили в свою CAPTCHA предложенные экспертами методы для смягчения последствий от подобных атак. Вместе с тем в hCaptcha признали, что бесплатная версия не предотвращает все виды автоматизированных атак, но исключительно в силу некоторых проектных решений.

«Наша система не должна сливать обнаружения в режиме реального времени. В отличие от reCAPTCHA, где вы можете просто войти в систему и получить отметку бота, что делает ее тривиальной для взлома.

Это ограничивает возможности протестированной [исследователями] бесплатной версии, которая спроектирована таким образом, чтобы не полностью предотвращать работу всей обнаруженной автоматизации, если та дает правильные ответы.

Вместо этого один из инструментов, на который полагается hCaptcha, часто меняет классы и типы задач. Причем он также имеет защиту от слива, чтобы избежать утечки.

Таким образом, после ознакомления с документом мы ответили им, что на самом деле защита от сливов работала, как и было задумано», — говорят разработчики hCaptcha.