Эксперты компании Forescout представили отчет о девяти уязвимостях в стеках TCP/IP, получивших общее название NAME:WRECK. Эти проблемы затрагивают сотни миллионов серверов, «умных» устройств, а также промышленное оборудование.

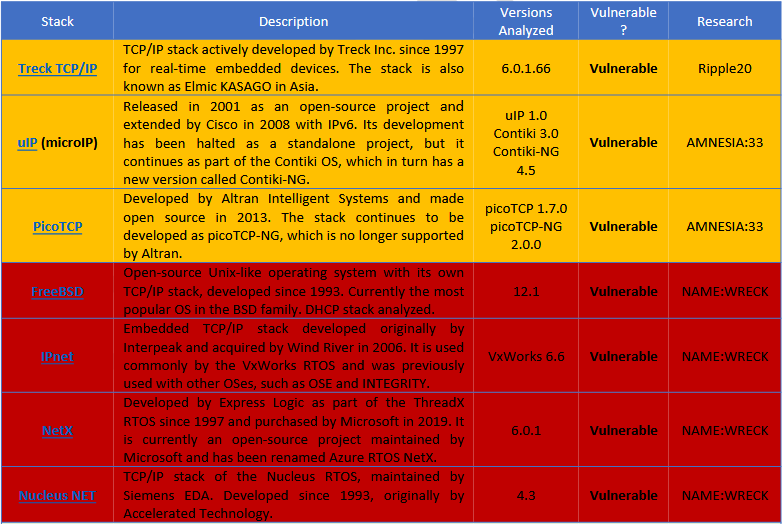

NAME:WRECK – это уже пятый набор уязвимостей, влияющих на библиотеки TCP/IP, который был обнаружен за последние три года. Достаточно вспомнить хотя бы такие "находки" экспертов, как Ripple20, URGENT/11 и Amnesia:33. Но все предыдущее исследования рассматривали различные механизмы TCP/IP, а исследование NAME:WRECK концентрируется на том, как библиотеки обрабатывают трафик DNS.

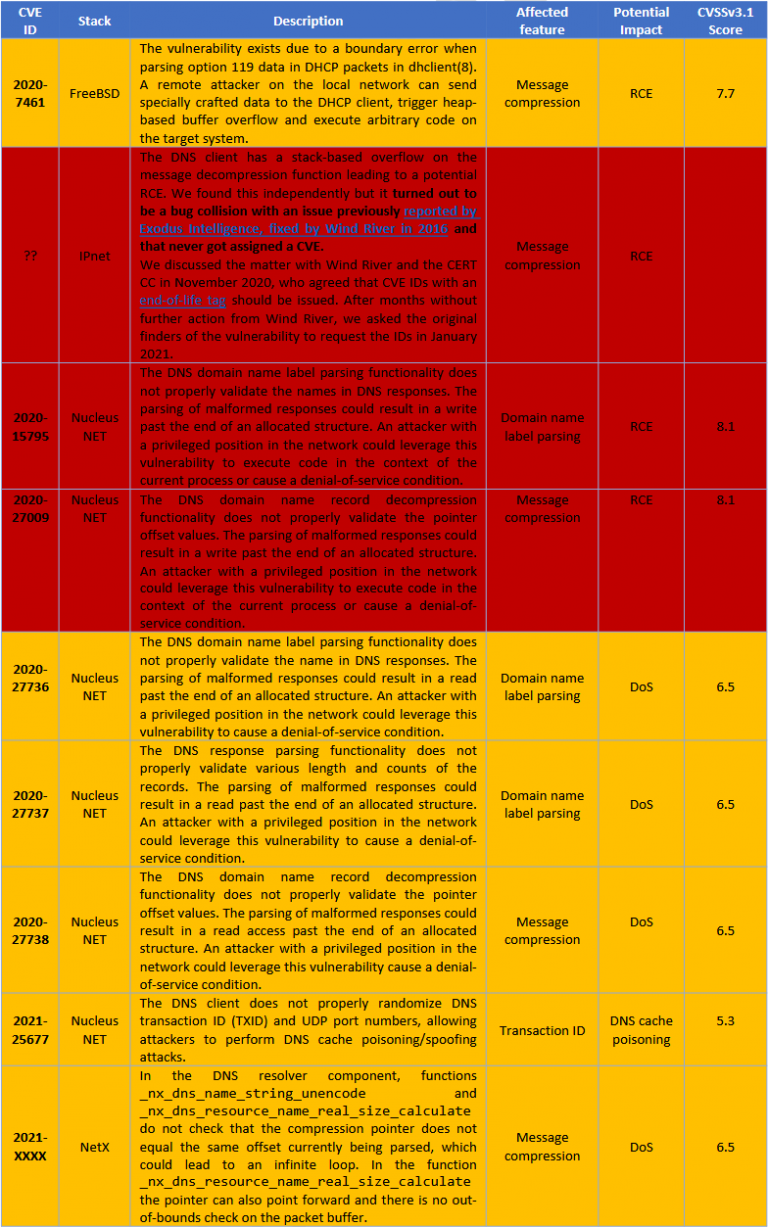

Специалисты Forescout пишут, что обнаружили в общей сложности девять уязвимостей, воздействующих на 7 из 15 стеков TCP/IP. Так, три стека уязвимы для ошибок, связанных со сжатием DNS-сообщений, обнаруженных в предыдущих исследованиях (таких как Ripple 20 и Amnesia: 33), и еще четыре стека уязвимы для новых багов, найденных во время проведения нового анализа.

Среди других восьми изученных библиотек FNET, cycloneTCP, uC /TCP-IP, FreeRTOS + TCP, Zephyr и OpenThread безопасно реализуют сжатие сообщений, тогда как Nut/Net и lwIP не поддерживают сжатие сообщений в принципе, то есть не могут быть уязвимыми.

Сообщается, что пока исправления выпустили только разработчики 3 из 4 уязвимых стеков: патчи подготовили FreeBSD, Nucleus NET и NetX, а создатели IPNet еще работает над решением проблем.

Хотя выпуск исправлений – это отлично, исследователи предупреждают, что на самом деле ситуация далека от идеала. Дело в том, что установка патчей на «умные» девайсы и промышленное оборудование обычно занимает долгое время, так как для этого производители устройств должны интегрировать исправления со своим кодом и выпустить собственные обновления прошивок. Затем эти обновления должны установить клиенты, что тоже может стать проблемой, ведь многие устройства установлены в удаленных местах и труднодоступны без механизма обновления прошивок «по воздуху» (FOTA), который поддерживают далеко не все девайсы.

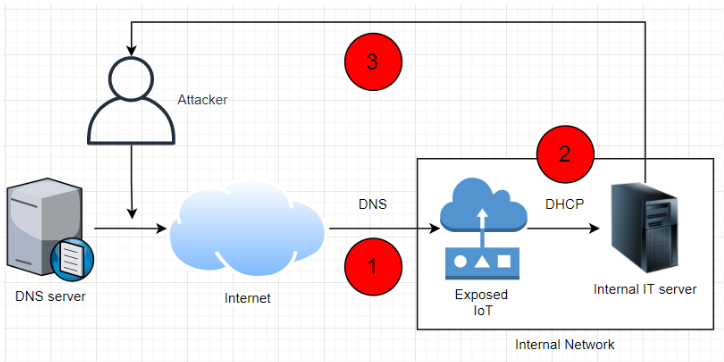

Хуже того, лишь некоторые уязвимости из «набора» NAME:WRECK требуют, чтобы злоумышленник мог вмешиваться в DNS-трафик жертвы. Издание The Record, пообщавшееся с исследователями, пишет, что есть и другие уязвимости, которые могут использоваться для организации удаленных атак: злоумышленнику будет достаточно бомбардировать уязвимые системы искаженными ответами DNS.