Создатель Signal, известный криптограф, хакер, исследователь и анархист Мокси Марлинспайк (Moxie Marlinspike) изучил продукты известной израильской киберкриминалистической компании Cellebrite и выявил ряд проблем в их работе. В частности, баги позволили ему выполнить вредоносный код на компьютере под управлением Windows, который использовался для анализа устройств.

Напомню, что Cellebrite – это независимые киберкриминалисты, которые специализируются на извлечении данных с мобильных устройств (iOS и Android). К примеру, несколько лет назад израильскую фирму называли основным кандидатом на роль подрядчика ФБР, когда правоохранители искали специалистов для взлома iPhone террориста. В целом Cellebrite не раз помогала правительствам и правоохранительным органам со всего мира взламывать конфискованные мобильные телефоны (в основном за счет использования уязвимостей, на которые игнорировали производители устройств).

Как Марлинспайк получил доступ к оборудованию Cellebrite, неизвестно. Сам он иронизирует, что это произошло благодаря «невероятному совпадению»: якобы он шел по улице и «увидел, как из грузовика выпал небольшой пакет» с логотипом Cellebrite.

Вероятно, приобрести такой набор было не так уж сложно. Еще в 2016 году журналисты Vice Motherboard проводили собственный эксперимент, который показал — приобрести такой набор может кто угодно.

В блоге Signal эксперт рассказывает, что ПО Cellebrite работает путем анализа данных, поступающих из ненадежного источника. То есть софт принимает инпут, который может быть неправильно отформатирован, а это может спровоцировать повреждения информации в памяти, что уже приведет к выполнению произвольного кода в системе.

«Изучая UFED и Physical Analyzer мы были удивлены, обнаружив, что безопасности собственного программного обеспечения Cellebrite уделялось очень мало внимания. Отсутствуют стандартные в отрасли средства защиты от эксплоитов, зато присутствует множество возможностей для эксплуатации», — пишет эксперт.

Также исследователь обнаружил, что ПО Cellebrite использует старый опенсорсный исходный код, который разработчики Cellebrite не обновляли почти десять лет (хотя обновления безопасности за это время не раз выходили).

В итоге Марлинспайку удалось запустить произвольный код на машине с Cellebrite, когда та анализировала специально подготовленный файл на сканируемом устройстве.

Our latest blog post explores vulnerabilities and possible Apple copyright violations in Cellebrite's software:

— Signal (@signalapp) April 21, 2021

"Exploiting vulnerabilities in Cellebrite UFED and Physical Analyzer from an app's perspective"https://t.co/DKgGejPu62 pic.twitter.com/X3ghXrgdfo

«Включив специально отформатированный, но в целом безобидный файл в приложение на устройстве, которое затем просканирует Cellebrite, можно выполнить код, который повлияет не только на отчет Cellebrite, создаваемый при этом сканировании, но также произвольным образом затронет все предыдущие и будущие отчеты Cellebrite, со всех ранее просканированных устройств и всех будущих устройств: можно вставить или удалить текст, электронную почту, фотографии, контакты, файлы или любые другие данные. И всё это без каких-либо обнаруживаемых временных меток или проблем с контрольной суммой».

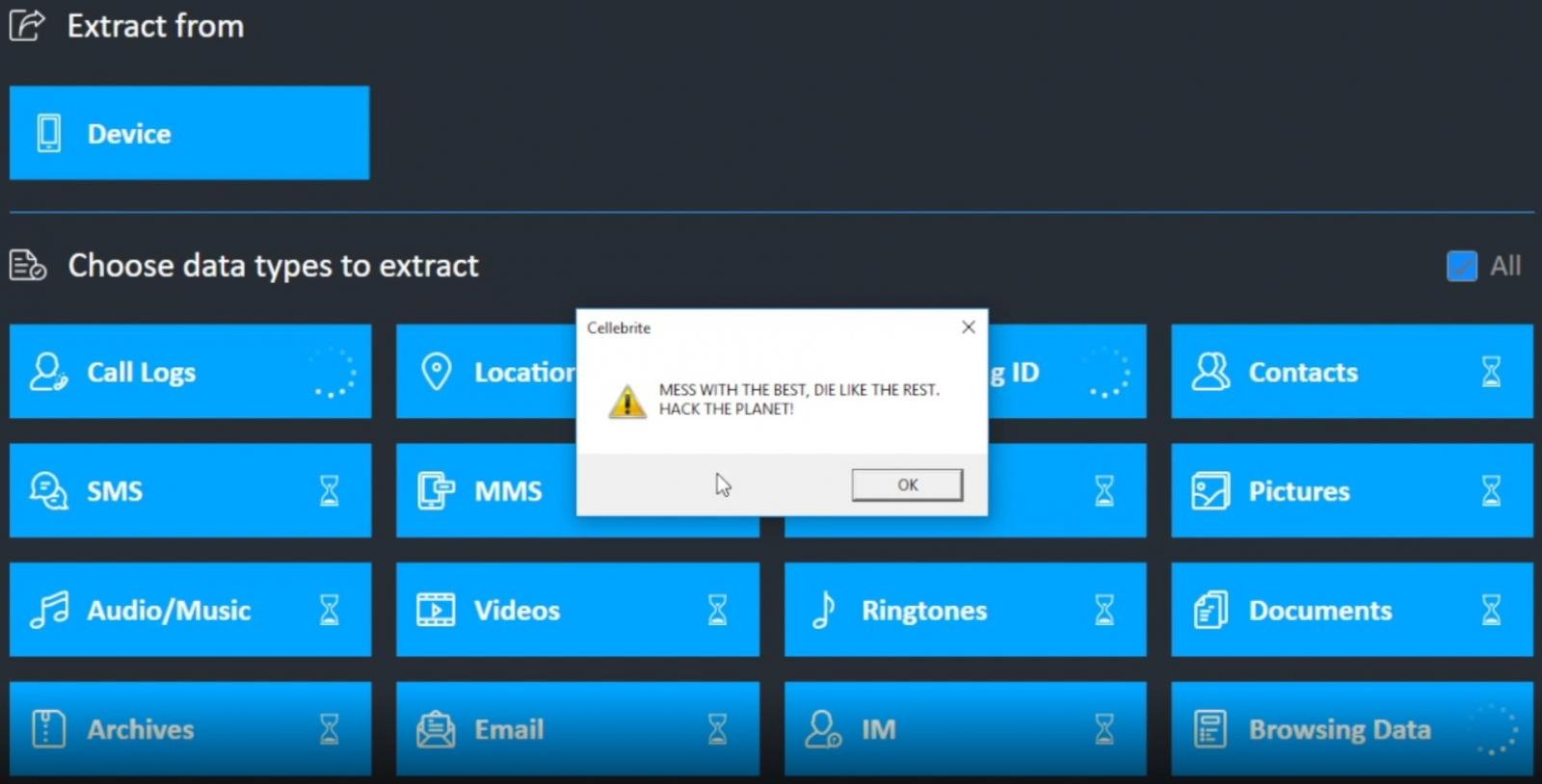

Марлинспайк опубликовал доказательство успешной эксплуатации продукта UFED, его пейлоад использует Windows API MessageBox:

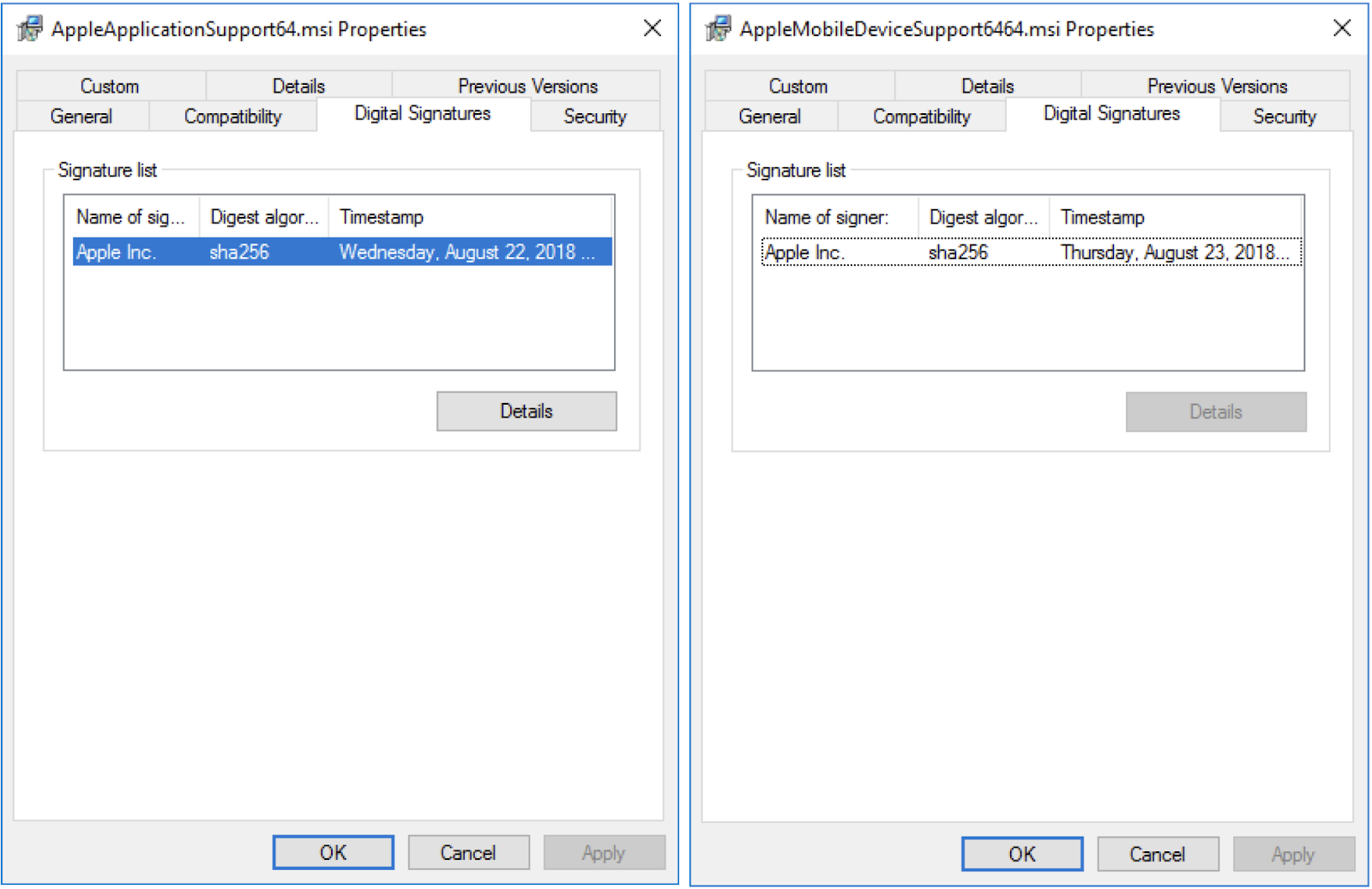

Кроме того, Марлинспайк нашел в установщике для Packet Analyzer пакеты MSI с цифровой подписью от Apple. Судя по всему, они извлекаются из установщика Windows для iTunes 12.9.0.167 и содержат файлы DLL, которые помогают ПО Cellebrite взаимодействовать с iOS-устройствами и извлекать из них данные.

Марлинспайк резюмирует, что он с радостью предоставит разработчикам Cellebrite подробные сведения обо всех уязвимостях, если в ответ компания поступит так же со всеми уязвимостями, которые она использует для своих сервисов «сейчас и в будущем».

Представители Cellebrite уже сообщили СМИ, что компании очень важна «защищенность и целостность данных клиентов», а также заверили, что «постоянно проверяют и обновляют» свое программное обеспечение. При этом в компании никак не прокомментировали обнаруженные экспертом проблемы, а также не сообщили, имела ли компания разрешение на использование программного обеспечения Apple.