Компания Qnap предупреждает пользователей об уязвимости нулевого дня в Roon Server, а также активности шифровальщика eCh0raix, который активно атакует устройства NAS.

Напомню, что еще в июле 2019 года исследователи сразу нескольких ИБ-компаний обнаружили вымогателя eCh0raix (он же QNAPCrypt), который с 2018 года атаковал устройства Qnap NAS, шифровал файлы жертв и требовал выкуп в размере 0,05-0,06 BTC или более. На момент обнаружения малвари возможности расшифровать данные, не выплачивая злоумышленникам выкуп, не было.

В конце лета 2019 года ИБ-эксперт, известный под псевдонимом BloodDolly, опубликовал на форумах Bleeping Computer специальную утилиту для расшифровки пострадавшей информации. Фактически этот инструмент позволял жертвам брутфорсом подобрать ключ дешифрования и спасти свои данные.

Увы, летом 2020 года eCh0raix вернулся, а утилита BloodDolly перестала работать: разработчики малвари исправили недочеты в коде шифровальщика.

Как теперь пишет производитель, он получил ряд новых сообщений об атаках eCh0raix и расследовал происходящее. Подчеркивается, что устройства, использующие ненадежные пароли, могут быть уязвимы для атак, поэтому рекомендуется использовать более сложные пароли, избегать портов по умолчанию (443 и 8080) и включить защиту от брутфорс-атак.

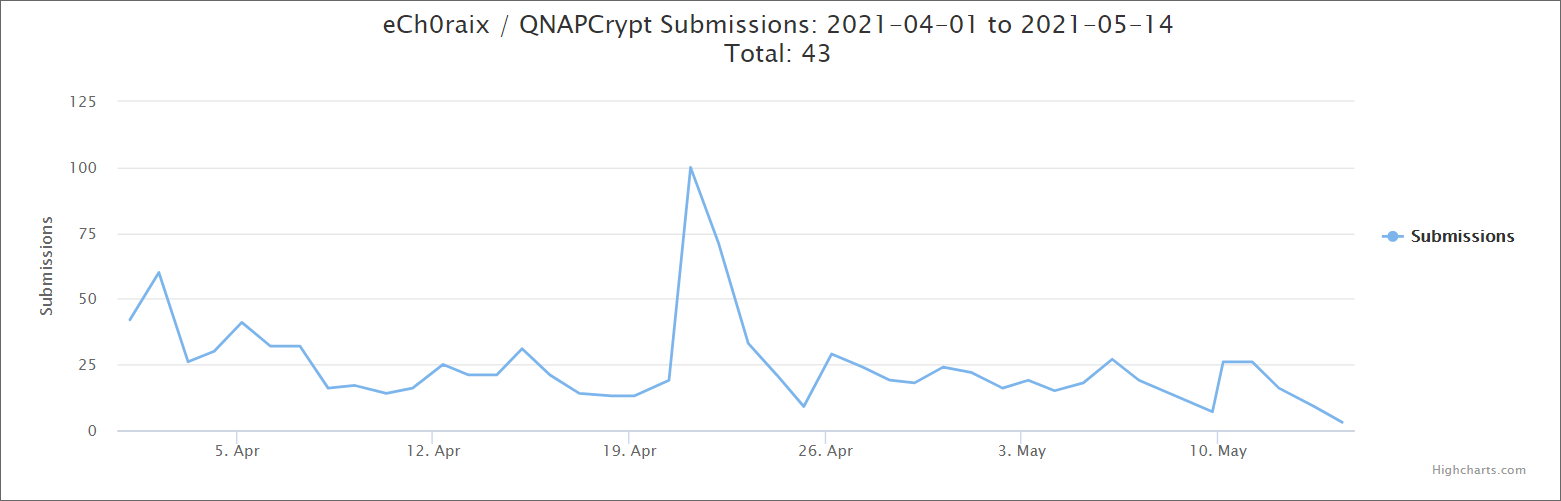

Издание Bleeping Computer сообщает, что в последние недели жалоб на атаки eCh0raix действительно стало больше, и активность малвари возросла.

Однако новая волна атак шифровальщика – не единственная проблема пользователей Qnap. Дело в том, что в музыкальном сервере Roon Server обнаружили уязвимость нулевого дня. Компания заявляет, что все устройства Qnap NAS, работающие с Roon Server 2021-02-01 и ранее, могут быть уязвимы для атак. Пользователям рекомендовали не подключать NAS к интернету, а также отключить Roon Serever вплоть до выхода патчей.

«Мы уже уведомили Roon Labs о проблеме и тщательно расследуем этот вопрос. Мы выпустим обновления безопасности и предоставим дополнительную информацию в кратчайшие сроки», — пишут разработчики Qnap.