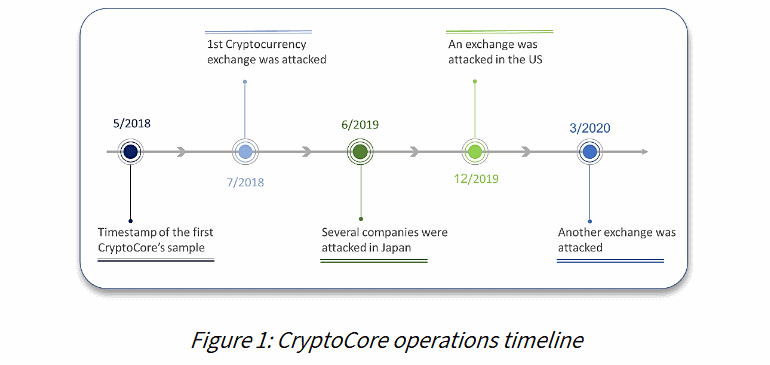

В прошлом году исследователи из израильской компании ClearSky рассказали о хакерской группе CryptoCore, активной с 2018 года и специализирующейся на взломе криптовалютных бирж. Эту группировку связывали как минимум с пятью успешными взломами, а также с попытками атак еще на 10-20 криптовалютных платформ. Так, пять подтвержденных жертв хакеров находятся в Соединенных Штатах, Японии и на Ближнем Востоке.

В итоге преступникам удалось «заработать» более 200 000 000 долларов на компрометации бирж и компаний в разных странах мира. Названия пострадавших компаний не разглашались из-за соглашений, которыми были связаны исследователи.

Тогда эксперты ClearSky пришли к выводу, что злоумышленник базируются где-то в странах Восточной Европы, таких как Украина, Россия и Румыния. Однако после публикации этого отчета другие ИБ-компании обнародовали результаты собственных расследований аналогичных атак и технические детали, которые соответствовали тактиками и методам CryptoCore.

- Отчет компании F-Secure был посвящен крупномасштабной международной кампании, направленной на криптовалютные кошельки. Согласно этому исследованию, злоумышленники входили в контакт со своими целями и обманом убеждали их загрузить вредоносный файл. Анализ малвари, использованной в этих атаках, обнаружил сходство с вредоносным ПО, которые обычно использует хак-группа Lazarus.

- Доклад японского JPCERT/CC тоже был посвящен анализу нескольких случаев, когда преступники убеждали сотрудников японских фирм установить малварь. В отчете не было подробностей о пострадавших, зато была техническая информация о вредоносном ПО, использованном во время инцидентов.

- Исследование японской компании NTT SECURITY изучало кампанию, названную CRYPTOMIMIC. Согласно отчету, из криптовалютных кошельков жертв похищали крупные суммы, после того как преступники убеждали людей загрузить вредоносные файлы. Отчет содержал информацию о методах атак, а также технический анализ вредоносного ПО.

В результате эксперты ClearSky подготовили новый отчет, в котором сравнили данные из вышеперечисленных исследований с собственными выводами. Оказалось, что все эти атаки можно с уверенностью приписать одной и той же преступной группе.

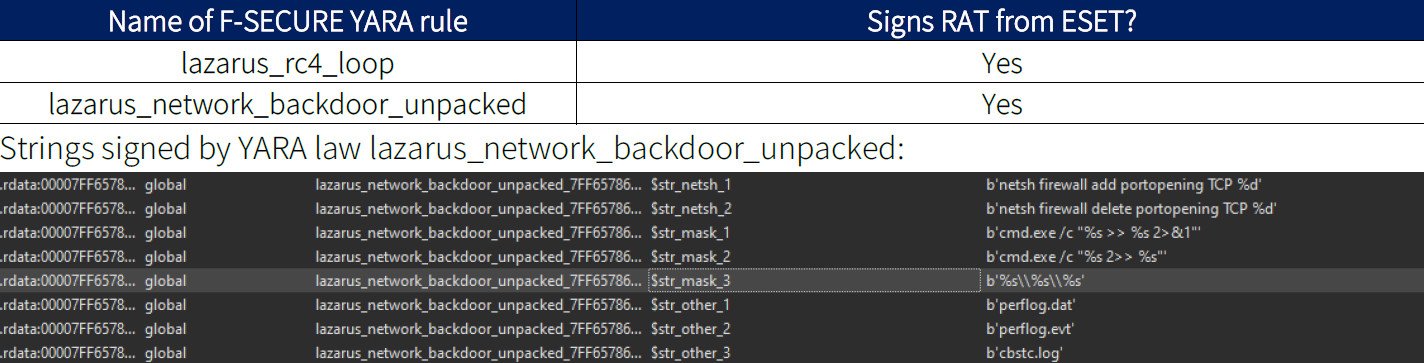

В сущности, исследователи согласились с выводами F-Secure, которая приписывает атаки известной северокорейской хак-группе Lazarus: эксперты использовали правила YARA и соотносили свои выводы с более ранними исследованиями ESET и «Лаборатории Касперского».

ClearSky пишет, что правило YARA соответствует старому RAT, о котором «Лаборатория Касперского» сообщала в 2016 году (bbd703f0d6b1cad4ff8f3d2ee3cc073c). Хотя это стало возможно только после изменения названия ресурса, которое отличалось от бэкдора 2016 года. Так, в старой версии малварь обращалась к файлу с именем scaeve.dat, а в новой версии к файлу perflog.dat. Изменение имени файла помогло правилу YARA обнаружить совпадение.

Суммарно в отчетах F-Secure, NTT Security и JPCERT/CC было обнаружено более 40 совпадающих индикаторов компрометации, а также скрипт VBS, который без обфускаци был практически одинаков.

Учитывая все эти сходства, исследователи ClearSky признают, что ошиблись в атрибуции год назад: теперь они уверены, что кампания CryptoCore имеет прямое отношение к северокорейской хакерской группе Lazarus.