Трой Хант, создатель и оператор известного агрегатора утечек Have I Been Pwned (HIBP) сообщает, что отныне ФБР будет напрямую загружать скомпрометированные пароли в базу сервиса, которая уже содержит более 613 000 000 паролей.

Так, если ФБР обнаруживает во время своих расследований скомпрометированные пароли, они загружаются в раздел Pwned Passwords. Правоохранители буду предоставлять пароли в виде хэшей SHA-1 и NTLM, а не открытым текстом. То есть личные данные пользователей никто видеть не будет.

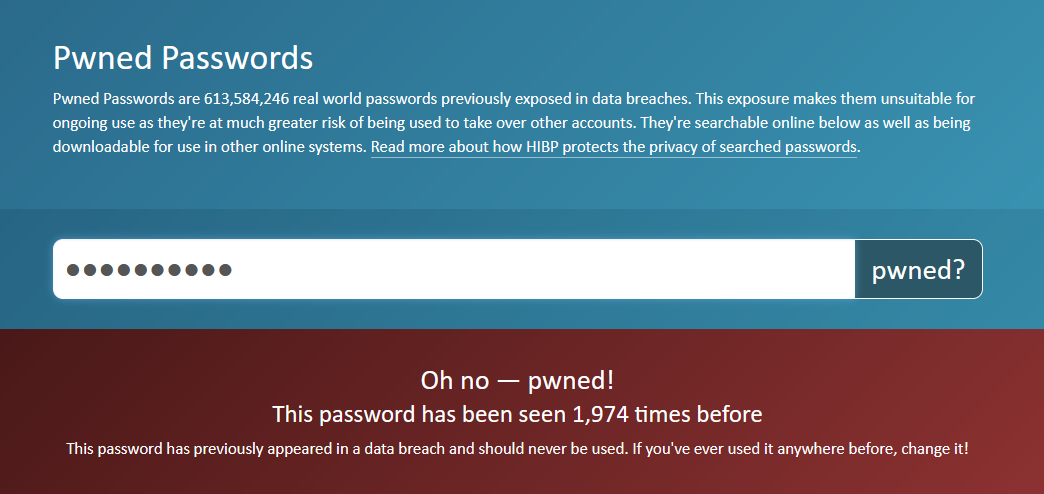

Если основной сайт HIBP позволяет пользователям проверить, попадала ли их электронная почта, имя или username в какие-либо утечки данных, меньший раздел Pwned Passwords сообщает именно о компрометации паролей, причем без привязки пароля к какой-либо информации о пользователе.

Хотя большинству людей сайт HIBP знаком именно благодаря поиску по утекшим данных, раздел Pwned Passwords оказался даже более полезным и функциональным. Дело в том, что компонент Pwned Passwords, доступен как простой поиск, API и загружаемая БД. Он интегрирован в тысячи общедоступных и частных приложений, где используется для выявления слабых или ранее скомпрометированных паролей, и в случае обнаружения проблемы пользователя простят изменить учетные данные. К примеру, в настоящее время 17 стран мира применяют Pwned Passwords для проверки паролей госслужащих.

Однако до недавнего времени данные для Pwned Passwords Ханту предоставляли только ИБ-исследователи и анонимные информаторы. Теперь ФБР стало первым официальным источником, передающим данные для этого раздела HIBP.

Одновременно с заключением партнерства с ФБР Хант объявил и об открытии исходного кода Pwned Passwords. В своем блоге Хант пишет, что это чистое совпадение, и ФБР не требовало, чтобы он открывал исходники (эксперт планировал это с августа прошлого года). Теперь исходные коды доступны на GitHub и будут переданы .NET Foundation. Хант обещает, что исходники основной части Have I Been Pwned тоже будут открыты в скором будущем, как он и планировал.

Фото: Трой Хант