Компания Microsoft предупредила о продолжающихся атаках на кластеры Kubernetes с запущенным Kubeflow (опенсорсный проект, который позволяет запускать сверхмощные вычисления с машинным обучением поверх кластеров Kubernetes). Преступники используют их для развертывания вредоносных контейнеров, добывающих криптовалюту Monero и Ethereum.

Исследователи говорят, что эти атаки, похоже, являются продолжением кампании, которая была обнаружена в апреле прошлого года. Хотя та кампания достигла пика в июне и после сошла на нет, новые атаки начались в конце мая 2021 года, когда исследователи заметили внезапное увеличение развертываний опенсорсной библиотеки машинного обучения TensorFlow, адаптированной для майнинга. При этом развертывания в различных кластерах произошли одновременно.

«Злоумышленники заранее просканировали эти кластеры и сохранили список потенциальных целей, которые позже были атакованы в одно и то же время», — пишут специалисты.

Хотя использованные хакерами поды были взяты из официального репозитория Docker Hub, их модифицировали для добычи криптовалюты. При этом все поды названы по шаблону «sequential-pipeline-{random pattern}», что теперь позволяет довольно легко обнаружить возможные компрометации.

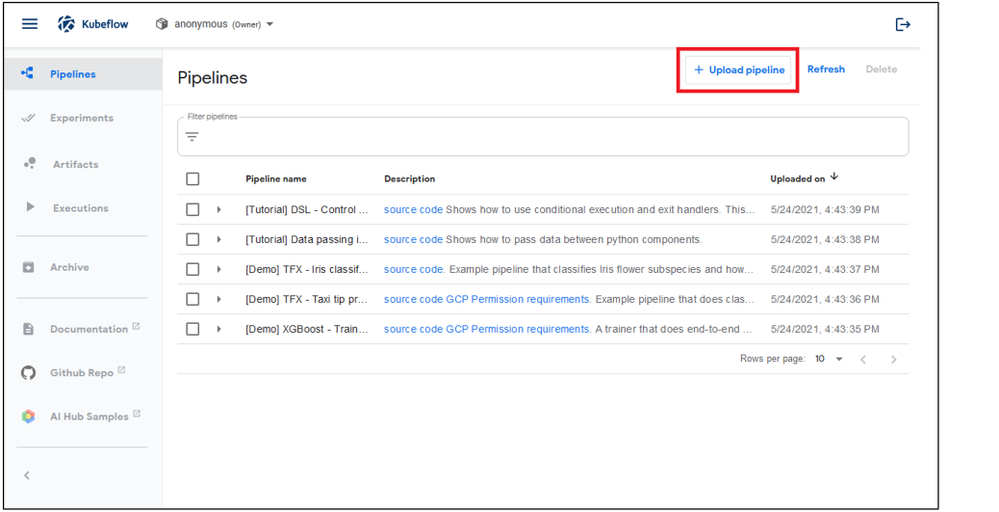

По данным компании, чтобы получить доступ к кластерам и развернуть в них майнеры, злоумышленники ищут в сети неправильно настроенные и общедоступные дашборды Kubeflow, которые должны быть открыты только для локального доступа.

Злоумышленники разворачивают как минимум два отдельных модуля на каждом из взломанных кластеров: один для майнинга на CPU, а другой — для майнинга на GPU. Так, XMRig используется для майнинга Monero с использованием ЦП, а Ethminer для майнинга Ethereum на графическом процессоре.

Microsoft рекомендует администраторам всегда включать аутентификацию в дашбордах Kubeflow, если их нельзя изолировать от интернета, и контролировать своих среды (контейнеры, образы и процессы, которые они запускают).