Индийский ИБ-специалист Лаксман Муфтия (Laxman Muthiyah) утверждает, что обнаружил критическую уязвимость, связанную с функцией сброса паролей на устройствах Apple. По его словам, баг мог использоваться для захвата любой учетной записи iCloud, однако в Apple считают иначе.

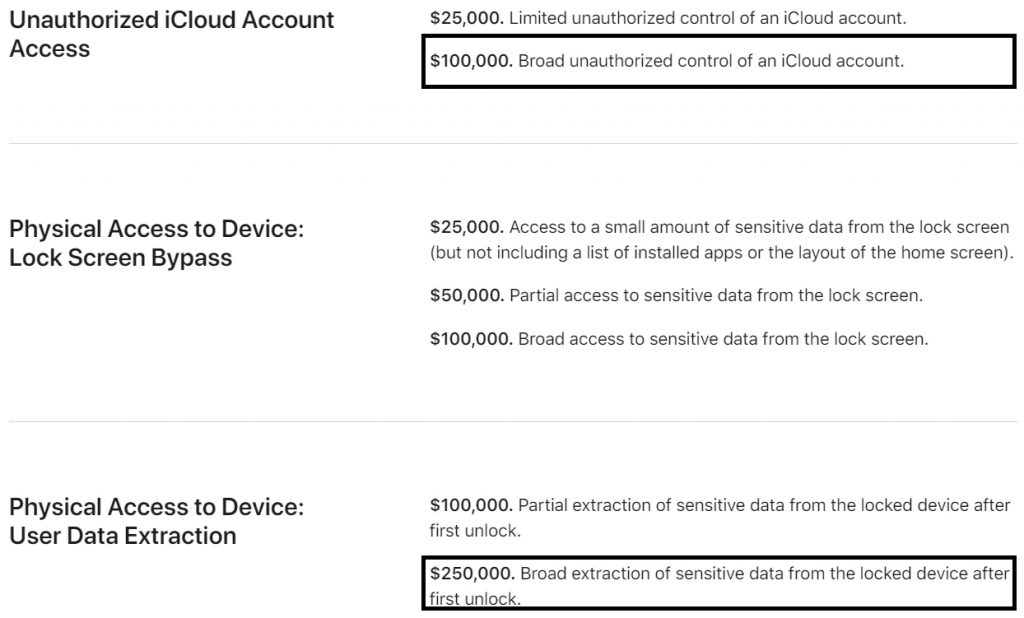

В рамках программы bug bounty, компания предложила исследователю вознаграждение в размере 18 000 долларов, но он отказался, заявив, что Apple значительно преуменьшила значение уязвимости и должна была выплатить ему 100 000 или 250 000 долларов.

Эксперт рассказывает, что найденная им уязвимость позволяет обойти различные меры безопасности, которые Apple использует для предотвращения брутфорса паролей от учетных записей во время использования функции «Forgot password».

Так, при попытке сбросить пароль пользователю предлагается указать свой номер телефона или адрес электронной почты, чтобы получить одноразовый код из шести цифр. То есть злоумышленник, желающий захватить учетную запись, сначала должен узнать номер телефона или адрес email жертвы, а затем узнать шестизначный код или перебрать примерно миллион возможных комбинаций.

Чтобы предотвратить возможный брутфорс этих кодов, Apple ограничила количество попыток ввода пятью, а также ограничила количество одновременных POST-запросов с одного IP-адреса до шести. Это означает, что злоумышленнику потребуется 28000 IP-адресов для отправки миллиона запросов. Также разработчики внесли в черный список облачные сервисы, автоматически отклоняя POST-запросы, поступающие от AWS, Google Cloud и так далее.

Муфтия обнаружил, что, несмотря на эти ограничения, злоумышленник все равно может отправлять множество запросов, если использует для этого облачные сервисы, не попавшие в черный список. В итоге атакующий сможет подобрать шестизначный код и получит доступ к целевой учетной записи iCloud.

«Конечно, выполнить такую атаку непросто, и для успешного использования уязвимости нужна правильная подготовка, — поясняет специалист. — Сначала нужно обойти SMS-сообщение с шестизначным кодом, а затем шестизначный код, полученным на адрес электронной почты. Оба метода обхода основаны на одном принципе, поэтому ничего менять не понадобится. Даже если у пользователя включена двухфакторная аутентификация, мы все равно можем получить доступ к его учетной записи, потому что эндпоинт 2ФА имеет такие же ограничения и тоже уязвим. Аналогичная уязвимость присутствовала и в эндпоинте валидации пароля».

Исследователь сообщил Apple о проблеме еще в июле 2020 года, и лишь в апреле 2021 года разработчики подготовили патч, причем Муфтия утверждает, что Apple не уведомила его об устранении проблемы.

Также разработчики компании заявили, что только «очень небольшая часть учетных записей когда-либо подвергалась такому риску, и очень мало пользователей устройств Apple были уязвимы».

«Атака работает только против учетных записей Apple ID, которые никогда не использовались для входа в систему на защищенных паролем iPhone, iPad или Mac», — заявили представители Apple, оспаривая заявления исследователя о том, что все учетные записи iCloud оказались под угрозой.

Муфия пишет, что компания пытается скрыть тот факт, что уязвимость является критической, и даже внесла изменения на соответствующую страницу поддержки (после его расследования и багрепорта).

Исследователь даже обсудил проблему напрямую с инженерами Apple, которые объясняли ему, что коды проходят верификацию на самом устройстве пользователя и не отправляются на серверы компании, а эндпоинт проверки кодов имеет ограничение на количество попыток, которое нельзя обойти. Однако Муфия по-прежнему уверен, что эндпоинт был уязвим, а затем проблему исправили задним числом.

«Если они исправили [баг] после моего отчета, это делает уязвимость даже серьезнее, чем я предполагал изначально. Путем брутфорса цифрового пароля мы можем определить верный цифровой пароль, дифференцируя ответы. Таким образом, мы могли не только получить доступ к любой учетной записи iCloud, но и узнать цифровой пароль от связанного с ней устройства Apple. Если мое предположение верно, хотя такая атака и является сложной, уязвимость позволяет взломать любой iPhone/iPad, имеющий 4/6-значный цифровой пароль», — резюмирует исследователь.