На прошлой неделе в сети появился PoC-эксплоит для уязвимости, исправленной еще в прошлом году, и теперь маршрутизаторы Cisco ASA и брандмауэры FTD подвергаются атакам со стороны хакеров и ИБ-исследователей.

Атаки начались после того, как специалисты компании Positive Technologies опубликовали в Twitter простой PoC-эксплоит для XSS-проблемы CVE-2020-3580, которую компания обнаружила и помогла исправить в октябре прошлого года.

?PoC for XSS in Cisco ASA (CVE-2020-3580)

— PT SWARM (@ptswarm) June 24, 2021

POST /+CSCOE+/saml/sp/acs?tgname=a HTTP/1.1

Host: ciscoASA.local

Content-Type: application/x-www-form-urlencoded

Content-Length: 44

SAMLResponse="><svg/onload=alert('PTSwarm')> pic.twitter.com/c53MKSK9bg

Всего через час после этой публикации исследователь Positive Technologies Михаил Ключников сообщил, что PoC уже используется багхантерами для поиска точек входа в корпоративные сети, о чем некоторые из них сообщали компаниям в надежде на получение bug bounty.

The hunt for low hanging CVE-2020-3580 by @ptswarm has begun.

— n1 (@__mn1__) June 24, 2021

A lot of submissions/duplicates are waiting for @Bugcrowd and @Hacker0x01 #bugbounty

Но эксплоит заинтересовал не только исследователей. К примеру, компания Tenable сообщает, что получила как минимум одно сообщение об эксплуатации данного бага злоумышленниками.

К счастью, CVE-2020-3580 не так опасна, как некоторые прошлые недостатки в продуктах Cisco. Дело в том, что для эксплуатации этой проблемы нужно заставить пользователя с правами администратора перейти по вредоносной ссылке, а такой сценарий явно исключает массовое использование бага. Но в случае успешной атаки CVE-2020-3580 позволяет выполнить вредоносный код в панели управления ASA и FTD с правами администратора.

Также стоит отметить, что в мае 2021 года старые устройства Cisco подверглись еще одной серии атак. Вредоносная кампания, обнаруженная специалистами Lumen, была нацелена на устройства с включенным протоколом Smart Install, доступные через интернет.

Используя старую уязвимость CVE-2018-0171, неизвестный хактивист получил доступ к уязвимым девайсам и переписал их файлы конфигурации, добавив к ним текст антизападного манифеста, что привело к сбою механизмов маршрутизации устройств.

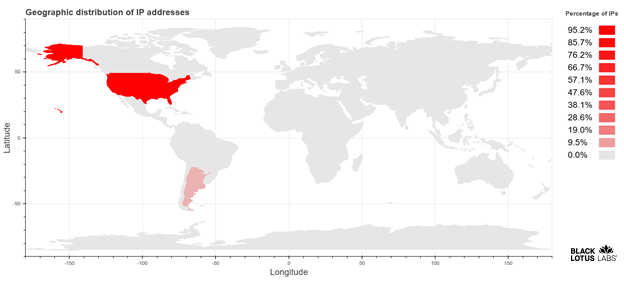

По данным исследователей, эта атака затронула около 100 из 18000 устройств Cisco, все еще уязвимых для ошибки 2018 года, при этом большинство жертв находились в США.