Как мы уже рассказывали ранее, в конце прошлой недели от масштабной атаки шифровальщика REvil (Sodinokibi) пострадал поставщик MSP-решений Kaseya. Хакеры использовали 0-day уязвимость в продукте компании (VSA) и атаковали клиентов Kaseya. Проблема заключается в том, что большинство пострадавших серверов VSA использовались MSP-провайдерами, то есть компаниями, которые управляют инфраструктурой других клиентов. А значит, злоумышленники развернули шифровальщика в тысячах корпоративных сетей.

Этот инцидент может стать крупнейшей вымогательской атакой в истории. Дело в том, что в отличие от атак WannaCry, NotPetya и Bad Rabbit, которые были более масштабными, те инциденты были связаны с «правительственными» хакерами, а не с финансово ориентированными группировками, каковой является REvil.

Пострадавшие компании получили записки с требованием выкупа в размере 50 000 долларов США (если зараженные машины не присоединены к домену) или 5 000 000 долларов США (если компьютер присоединен к домену, то есть является частью большой корпоративной сети).

Кроме того, операторы REvil потребовали выкуп в размере 70 миллионов долларов США, и тогда пообещали опубликовать универсальный дешифратор, который может разблокировать все компьютеры, пострадавшие после взлома Kaseya. В настоящее время хакеры "снизили планку" до 50 миллионов долларов.

REVil is now asking for $50 million (lower than previously reported $70 million). Quickly lowering prices makes me wonder if they're getting desperate. pic.twitter.com/crbubdw48g

— Jack Cable (@jackhcable) July 5, 2021

Вскоре после инцидента генеральный директор компании Фред Воккола (Fred Voccola) поспешил заверить СМИ, атака затронула менее 40 клиентов Kaseya из 36 000. Теперь в компании уточняют, что речь идет уже о 60 пострадавших, то есть MSP-провайдерах, через которых хакеры смогли зашифровать примерно 800-1500 корпоративных сетей. Ниже можно увидеть официальное заявление главы компании.

Напомню, что атаки REvil на серверы Kaseya VSA привели к проблемам в самых неожиданных местах, включая сеть супермаркетов Coop в Швеции, детские сады в Новой Зеландии и некоторые административные учреждения в Румынии. В настоящее время пять MSP публично признали, что подверглись атаке шифровальщика, это компании VelzArt, Hoppenbrouwers, Visma EssCom, Synnex и Avtex.

Интересно, что в Kaseya отказываются рассматривать случившееся как атаку на цепочку поставок. Так, в компании настаивают, что злоумышленники эксплуатировали уязвимость CVE-2021-30116 в VSA напрямую, но не вмешивались в кодовую базу с целью распространения малвари.

«Злоумышленники смогли использовать уязвимость нулевого дня в продукте VSA, чтобы обойти аутентификацию и запустить произвольное выполнение команд. Это позволило им использовать стандартные функции продукта VSA для развертывания программ-вымогателей на эндпоинтах. Нет никаких свидетельств того, что кодовая база VSA Kaseya была изменена», — заявляют в компании.

Эксперты «Лаборатории Касперского» уже подготовили свой анализ случившегося. Они пишут, что только в 2020 году операторы REvil заработали более 100 миллионов долларов и являются одной из наиболее активных хак-групп в своей области.

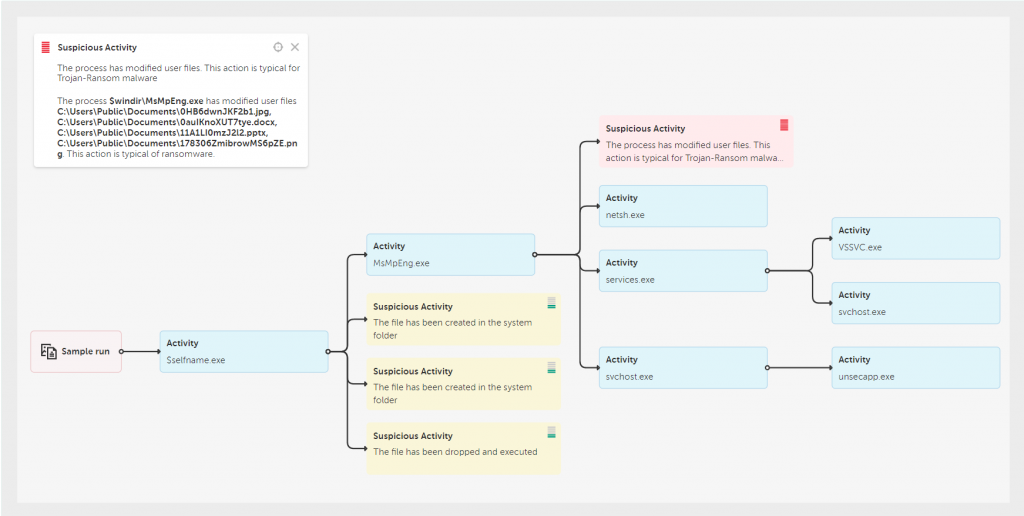

Специалисты рассказывают, что злоумышленники развернули вредоносный дроппер через скрипт PowerShell, который, в свою очередь, был выполнен через агент вендора:

Этот скрипт отключал функции Microsoft Defender, а затем использовал служебную программу certutil.exe для декодирования вредоносного исполняемого файла (agent.exe), который внедрял в систему настоящий бинарник Microsoft (MsMpEng.exe, более старая версия Microsoft Defender) и вредоносную библиотеку (mpsvc.dll), которая и была шифровальщиком REvil. Затем эта библиотека загружала легитимный MsMpEng.exe, используя метод «боковой загрузки» (side-loading) DLL.

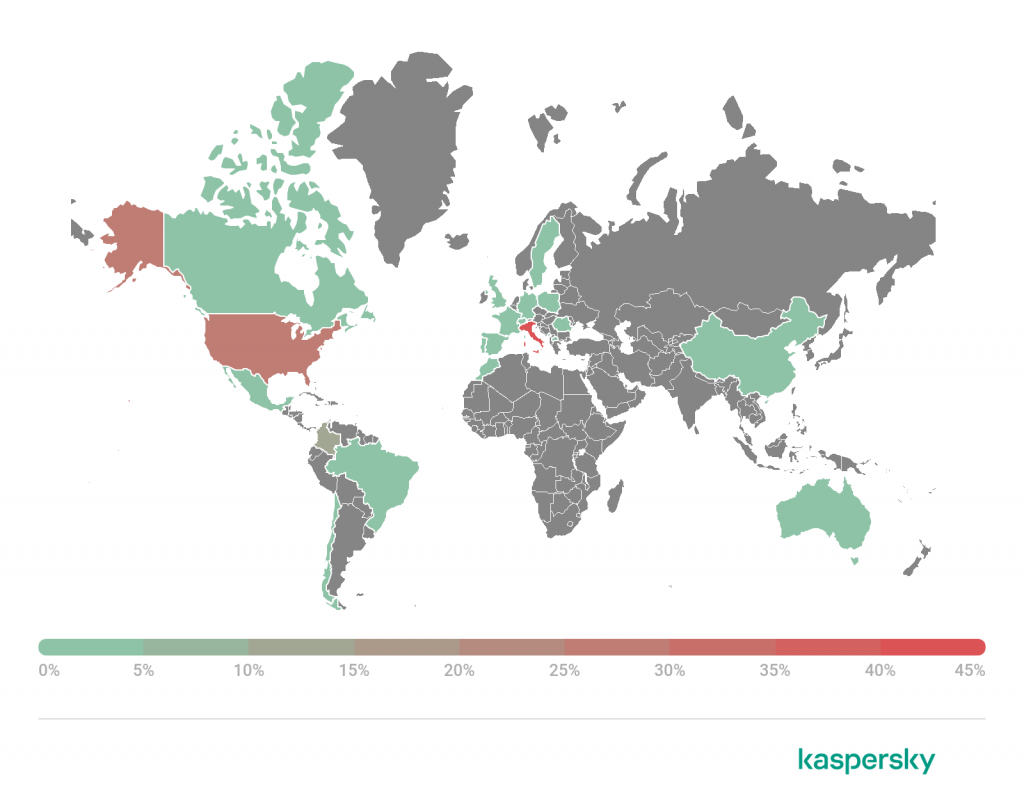

По данным «Лаборатории Касперского», уже было зафиксировано более 5000 попыток атак в 22 странах.