Новый вымогатель LockFile использует недавно обнаруженные уязвимости, чтобы повысить свои шансы на взлом и шифрование корпоративных сетей.

О новой угрозе сообщают эксперты компании TG Soft и известный ИБ-исследователь Кевин Бомонт. Они пишут, что операторы LockFile применяют недавно обнаруженные уязвимости, имеющие общее название ProxyShell, для атак на серверы Microsoft Exchange, откуда атаку в итоге распространяют на внутренние сети компаний в целом.

2021-08-19 #LockFile #Ransomware via #Exchange #ProxyShell #EfsPotato #VatetLoader #CobaltStrike hit Italy ??

— TG Soft (@VirITeXplorer) August 20, 2021

We have analyzed a case of attack by #LockFile #Ransomware that used Exchange exploit and group policy to attack an entire network.@58_158_177_102 @siri_urz @reecdeep pic.twitter.com/jWhEht7qHG

Как сообщают специалисты Symantec, проникнув в сеть жертвы, LockFile использует еще одну свежую уязвимость, PetitPotam, чтобы захватить управление контроллером домена компании, а затем развернуть пейлоады для шифрования данных на всех доступных рабочих станциях.

Symantec пишет, что данная хак-группа уже атаковала как минимум десять организаций, большинство из которых находятся в США и странах Азии. Жертвами хакеров уже стали организации из следующих секторов: финансовые услуги, производство, машиностроение, юриспруденция, бизнес-услуги, путешествия и туризм.

«Программа-вымогатель LockFile была впервые замечена в сети финансовой организации США 20 июля 2021 года, а последняя активность была зафиксирована совсем недавно, 20 августа», — гласит ответ исследователей.

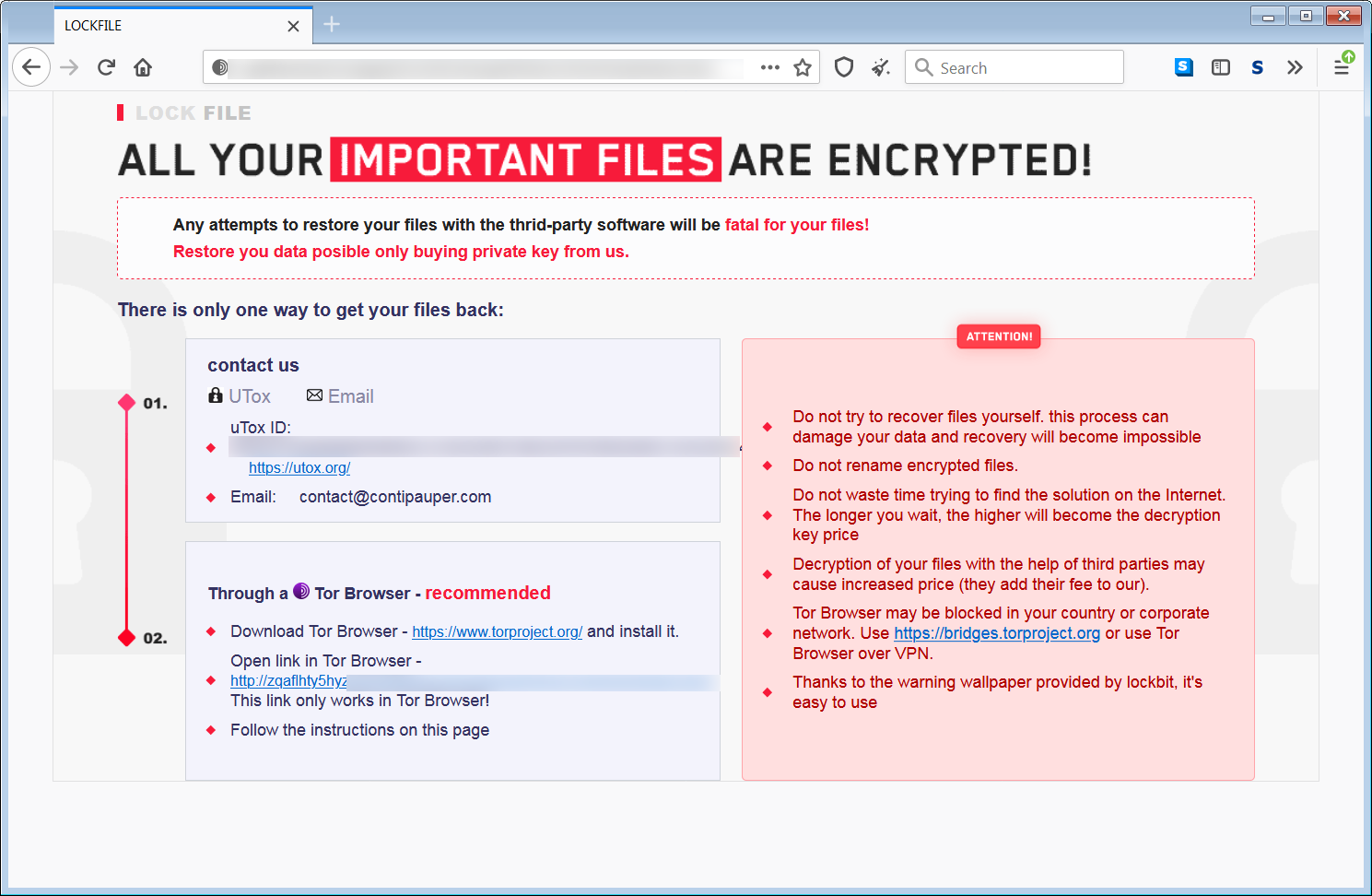

При этом эксперты отмечают сходство записок с требованием выкупа, которые оставляет после себя LockFile, с записками, которые использовал шифровальщик LockBit.

Кроме того, контактный адрес электронной почты хакеров намекает на возможную связь с вымогателем Conti: contact@contipauper[.]com. Издание Bleeping Computer напоминает, что недавно один из недовольных партнеров Conti слил в открытый доступ руководства и технические мануалы, используемые хакерами для обучения своих сообщников. Журналисты полагают, что появление LockFile может быть связано с этим человеком.