Издание Bleeping Computer обнаружило, что в продаже на хакерском форуме появился эксплоит, который использует буфер памяти графического процессора для хранения вредоносного кода и его выполнения. В целом данный метод не нов и подобные PoC-эксплоиты уже публиковались ранее, однако все эти проекты либо были реализованы в рамках академических исследований, либо оставались неполными и необработанными.

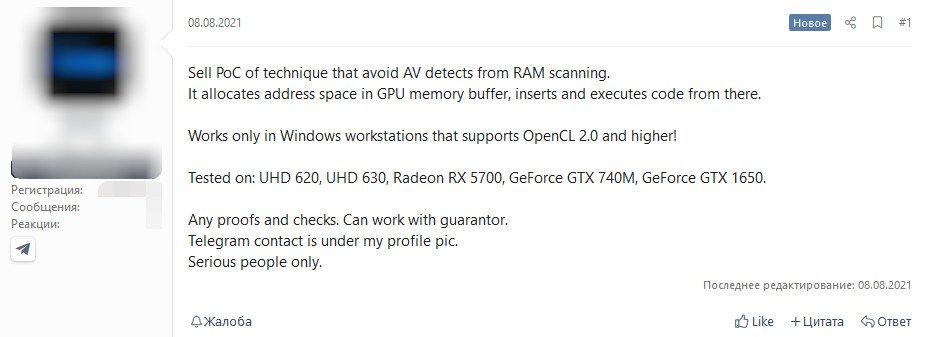

Продавец эксплоита пишет, что его инструмент успешно защищает вредоносный код от защитных решений, сканирующих системную оперативную память. Пока он работает только в Windows-системах, которые поддерживают OpenCL 2.0 и выше. Автор эксплоита уверяет, что его решение проверено и точно работает на видеокартах Intel (UHD 620/630), Radeon (RX 5700) и GeForce (GTX 740M, GTX 1650).

Объявление появилось на хак-форуме 8 августа текущего года, а примерно через две недели, 25 августа, продавец сообщил, что продал свой PoC, но не раскрыл никаких подробностей о совершенной сделке.

Исследователи VX-Underground пишут в Twitter, что проданный вредоносный код действительно работает и позволяет графическому процессору выполнять бинарники. Они пообещали, что продемонстрируют эту технику атак в ближайшее время.

Recently an unknown individual sold a malware technique to a group of Threat Actors.

— vx-underground (@vxunderground) August 29, 2021

This malcode allowed binaries to be executed by the GPU, and in GPU memory address space, rather the CPUs.

We will demonstrate this technique soon.

Журналисты Bleeping Computer напоминают, что малварь для GPU уже создавалась, имея в виду руткит JellyFish и кейлоггер Demon. Эти проекты были опубликованы в мае 2015 года и по-прежнему находятся в открытом доступе. Фундамент для подобных атак и вовсе был заложен в 2013 году исследователями из Института компьютерных наук, FORTH и Колумбийского университета в Нью-Йорке. Они демонстрировали, что работу кейлоггера можно возложить на графические процессоры и те будут сохранять перехваченные нажатия клавиш в своей памяти.

Продавец нового инструмента утверждает, что его разработка никак не связана с JellyFish и говорит, что его метод отличается от представленного в 2015 году, так как не полагается на маппинг кода обратно в пользовательское пространство.