Группа исследователей опубликовала информацию о 16 серьезных уязвимостях, влияющих на стек Bluetooth во многих популярных SoC, которые применяются в ноутбуках, смартфонах, промышленных устройствах и IoT-девайсах. Проблемы получили общее название BrakTooth, и они позволяют вывести из строя или «повесить» устройство, а в худшем случае помогают выполнить произвольный код и захватить всю систему.

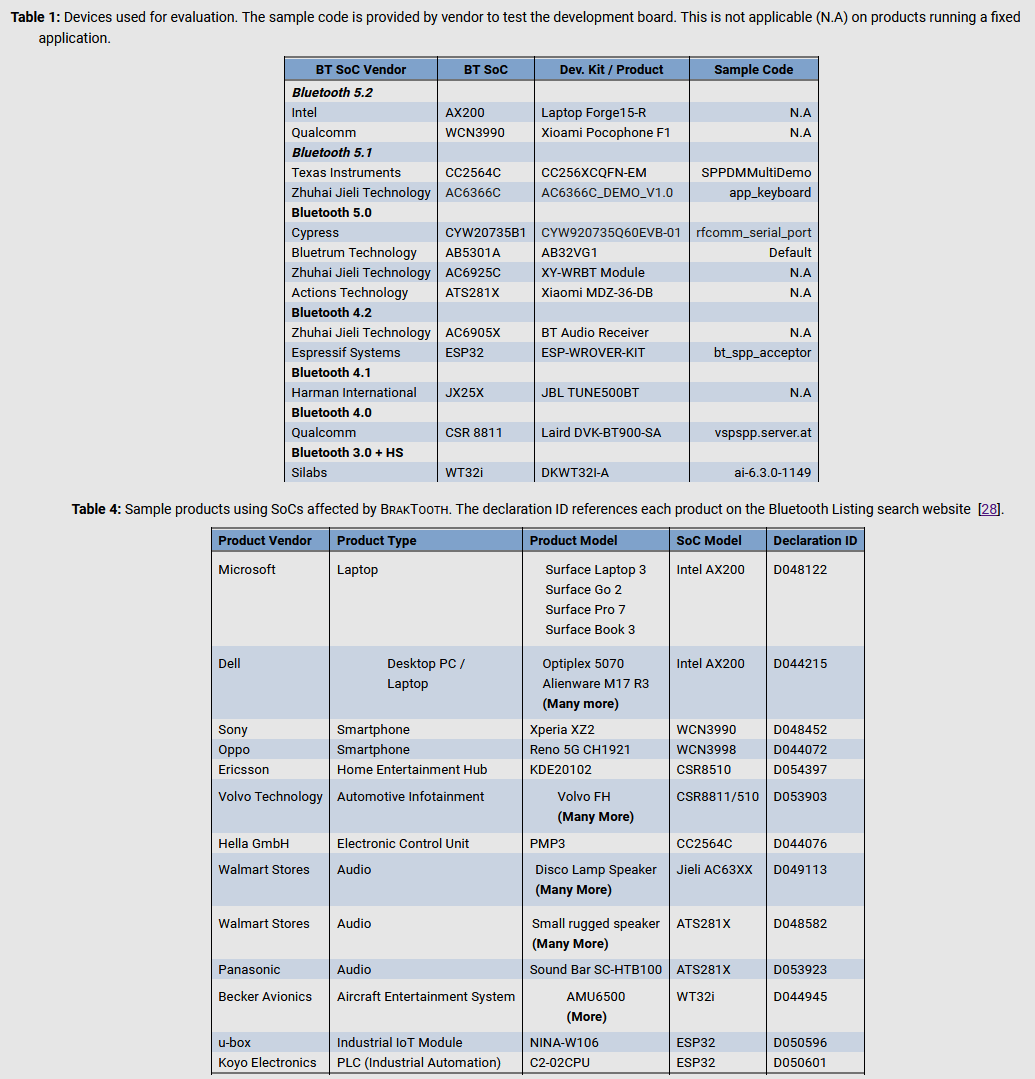

В рамках своего исследования специалисты изучили библиотеки Bluetooth для 13 разных SoC от 11 производителей. Как оказалась, одна и та же прошивка Bluetooth использовалась более чем в 1400 SoC, которые были основой для самых разных девайсов. Хуже того, все атаки BrakTooth можно выполнить с помощью стандартного Bluetooth-оборудования, стоимость которого не превышает 15 долларов.

Авторы доклада считают, количество проблемных устройств исчисляется миллиардами, хотя степень уязвимости зависит от SoC устройства и программного стека Bluetooth.

Самая серьезная проблема из состава BrakTooth, это уязвимость CVE-2021-28139, которая позволяет удаленным злоумышленникам запускать собственный вредоносный код на уязвимых устройствах посредством Bluetooth LMP.

По данным исследовательской группы, CVE-2021-28139 влияет на «умные» устройства и промышленное оборудование на базе ESP32 SoC Espressif Systems, однако проблема может сказываться и на многих других коммерческих продуктах.

Другие баги из числа BrakTooth менее серьезны. Например, ряд уязвимостей, которые можно использовать для сбоя Bluetooth на смартфонах и ноутбуках, отправляя устройствам искаженными пакеты Bluetooth LMP. Для таких атак уязвимы ноутбуки Microsoft Surface, настольные компьютеры Dell и несколько моделей смартфонов на базе Qualcomm.

Также злоумышленники могут использовать обрезанные, увеличенные или out-of-order пакеты Bluetooth LMP, чтобы спровоцировать «зависание» устройства, после чего потребуется перезагрузка вручную, как показано в демонстрации ниже.

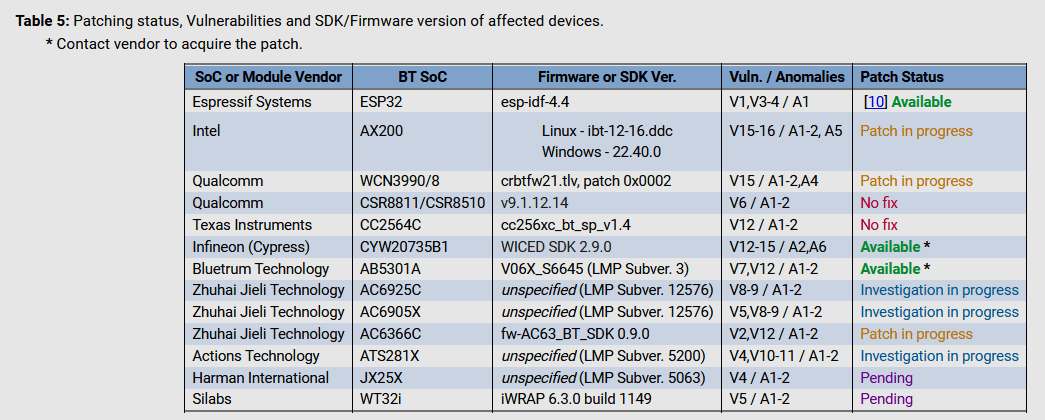

Доклад гласит, что всех производителей уязвимого оборудования предупредили о проблемах еще несколько месяцев тому назад. Увы, несмотря на прошедшее время, не все компании сумели вовремя выпустить исправления. На данный момент только Espressif Systems, Infineon (бывший Cypress) и Bluetrum выпустили патчи, а Texas Instruments вообще заявила, что не будет устранять найденные недостатки. Другие поставщики подтвердили выводы исследователей, но пока даже не назвали точных дат выхода патчей.

Представители Bluetooth Special Interest Group, которая руководит разработкой стандарта Bluetooth, говорят, что они осведомлены о проблемах BrakTooth, но не могут оказывать давление на производителей в вопросах выпуска патчей, так как уязвимости влияют не на сам стандарт, но на конкретные имплементации вендоров.

Так как патчей пока нет, исследовательская группа заявила, что не планирует PoC-эксплоиты для BrakTooth. Вместо этого эксперты подготовили специальную веб-форму, через которую производители могут связаться с ними и запросить PoC для проведения самостоятельных тестов.