Сегодня администрация «Хабра» сообщила, что 8 сентября ботнет Mēris атаковал инфраструктуру ресурса.

Напомню, что об этом ботнете вчера детально рассказали специалисты «Яндекса» и Qrator Labs. Именно этот ботнет ответственен за мощнейшие DDoS-атаки последнего времени, пиковая мощность которых составляла 17,2 и 21,8 млн запросов в секунду, что является новым рекордом.

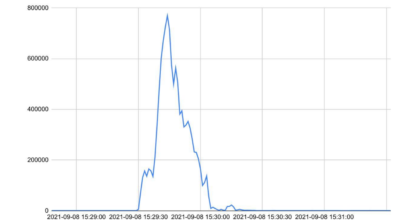

Как сообщается теперь, DDоS-атака на «Хабр» длилась всего 90 секунд — с 15:29:30 по 15:31:00 по московскому времени. Она была отражена силами Qrator Labs поэтому никаких проблем не заметили ни пользователи ресурса, ни даже администрация «Хабра» (которая тоже узнала о случившемся уже постфактум).

Пиковая мощность атаки достигала почти 367 000 RPS (запросов в секунду), судя по графику с усреднением по 30 секунд, тогда как на графике с усреднением по 1 секунде пик атаки достиг 769 000 RPS.

Суммарно за время атаки боты выполнили около 12 млн запросов, и аналитики Qrator Labs полагают, что максимальная мощность атаки могла достигнуть 3,5 млн запросов в секунду (исходя из количества трафика).

По итогам атаки Qrator Labs заблокировала 20 013 зараженных устройств, большая часть их которых находила на территории Бразилии, Индонезии, Индии, Ирака, Украины, Бангладеш, России, Польши, США, Камбоджи, Колумбии и Китая.

Также стоит отметить, что эксперты считают, что ботнет в основном состоит из устройств латвийской компании Mikrotik. При этом специалисты «Яндекса» и Qrator Labs писали, что проблема не просто в какой-то старой уязвимости в устройствах Mikrotik. Дело в том, что текущее распределение по версиям RouterOS в ботнете указывает, что заражены многие девайсы, использующие ОС последних трех лет – вплоть до последней, стабильной версии. Наибольшая доля приходится и вовсе на предпоследнюю версию.

Сегодня представители Mikrotik опубликовали официальное заявление, относительно ботнета Mēris:

«Многие из вас спрашивают, что это за ботнет Mēris, о котором сейчас говорят новостные издания, и есть ли какая-то новая уязвимость в RouterOS.

Насколько нам известно, в этих атаках используются те же маршрутизаторы, которые были взломаны еще в 2018 году, когда в MikroTik RouterOS была найдена уязвимость, которая была быстро исправлена.

К сожалению, исправление уязвимости не сразу защитило маршрутизаторы. Если кто-то узнал ваш пароль в 2018 году, то простое обновление не поможет. Вы также должны сменить пароль, перепроверить свой брандмауэр, чтобы он не разрешал удаленный доступ неизвестным лицам, и поискать скрипты, которых вы не создавали.

Мы пытались связаться со всеми пользователями RouterOS по этому поводу, но многие из них не вышли на связь с MikroTik и не следят за своими устройствами. Сейчас мы ищем другие решения.

Насколько нам известно, на данный момент в этих устройствах нет новых уязвимостей. Недавно RouterOS прошла независимый аудит, которые провели нескольких сторонних подрядчиков.

Если вы обнаружите устройство RouterOS с вредоносными скриптами или конфигурацией SOCKS, созданной не вами, особенно если эта конфигурация появилась только что, недавно, при работе с новой версией RouterOS: пожалуйста, немедленно свяжитесь с нами.

Если точнее, мы предлагаем отключить SOCKS и заглянуть в System -> Scheduler. Отключите все правила, которые вы не сумеете узнать. По умолчанию, в планировщике не должно быть правил, а SOCKS должен быть выключен».