Эксперты компании Intezer Lab обнаружили Vermilion Strike — адаптированную для Linux вариацию Cobalt Strike Beacon, которую хакеры уже используют в атаках против организаций по всему миру.

Cobalt Strike — это легитимный коммерческий инструмент, созданный для пентестеров и red team и ориентированный на эксплуатацию и постэксплуатацию. К сожалению, он давно любим хакерами, начиная от правительственных APT-группировок и заканчивая операторами шифровальщиков.

Хотя он недоступен для рядовых пользователей и полная версия оценивается примерно в 3500 долларов за установку, злоумышленники все равно находят способы его использовать (к примеру, полагаются на старые, пиратские, взломанные и незарегистрированные версии). Так, по информации Intel 471, Proofpoint и Recorded Future, за последние годы Cobalt Strike не раз был взломан и его не раз пиратили. Также исследователи подсчитали, что в 2020 году Cobalt Strike и Metasploit присутствовали на 25% управляющих серверов различных хак-групп.

Обычно преступники используют Cobalt Strike для постэксплуатации, после развертывания так называемых «маяков» (beacon), которые обеспечивают устойчивый удаленный доступ к скомпрометированным устройствам. Используя маяки, хакеры могут получить доступ к взломанным системам для последующего сбора данных или развертывания дополнительной малвари.

Однако, с точки зрения преступников, у Cobalt Strike всегда был один недостаток. Дело в том, что он поддерживает только Windows, но не Linux. Но, судя по отчету Intezer Lab, теперь это изменилось.

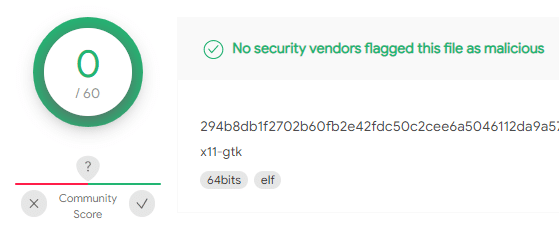

Впервые исследователи заметили новую реализацию маяка в августе текущего года и дали этому явлению название Vermilion Strike. В компании подчеркивают, что ELF-бинарник Cobalt Strike пока не обнаруживается антивирусными решениями.

По сути, Vermilion Strike использует тот же формат конфигурации, что и маяк для Windows, он может взаимодействовать со всеми серверами Cobalt Strike, однако не использует код Cobalt Strike. Хуже того, эксперты считают, что тот же разработчик переписал оригинальную версию маяка для Windows, чтобы лучше избегать обнаружения.

После развертывания в скомпрометированной системе Vermilion Strike способен выполнять следующие задачи:

- сменить рабочий каталог;

- получить текущий рабочий каталог;

- присоединить/записать в файл;

- загрузить файл на управляющий сервер;

- выполнить команду через popen;

- получить разделы диска;

- получить список файлов.

Используя телеметрию, предоставленную McAfee Enterprise ATR, исследователи выяснили, что Vermilion Strike используется для атак с августа 2021 года. Преступники нацелены на самые разные компании и организации, от телекомов и государственных учреждений до ИТ-компаний, финансовых учреждений и консалтинговых фирм по всему миру.

«Изощренность этих злоумышленников, их намерение заниматься шпионажем, а также тот факт, что этот код ранее не использовался в других атаках и был нацелен на конкретные организации, заставляет нас предположить, что эта угроза была создана опытным злоумышленником», — говорят аналитики Intezer Lab.