Эксперты компании Microsoft сообщили, что сервис BulletProofLink (он же BulletProftLink или Anthrax), работающий по схеме Phishing-as-a-Service (PHaaS, «фишинг-как-услуга»), ответственен за многие фишинговые кампании последнего времени, нацеленные на компании и организации.

Нужно отметить, что впервые BulletProofLink был обнаружен еще в октябре 2020 года исследователями OSINT Fans, которые опубликовали серию статей (1, 2, 3), рассказывающих о некоторых механизмах работы PHaaS-платформы.

Теперь исследователи рассказывают, что злоумышленники, стоящие за BulletProofLink, предоставляют киберпреступникам различные услуги по подписке, от продажи фишинговых наборов (подборки фишинговых страниц и шаблонов, имитирующих формы входа в систему известных компаний) и шаблонов для электронной почты, до хостинга и автоматизированных услуг.

По сути, клиенты просто регистрируются на портале BulletProofLink, оплачивая комиссию в размере 800 долларов США, а операторы BulletProofLink выполняют за них все остальное. Услуги сервиса включают в себя: настройку веб-страницы для размещения фишингового сайта, установку самого фишингового шаблона, конфигурирование домена (URL-адреса) для фишинговых сайтов, отправку фишинговых писем жертвам, сбор учетных данных, полученных в ходе этих атак, а затем доставку украденных логинов и паролей «платежеспособным клиентам» в конце недели.

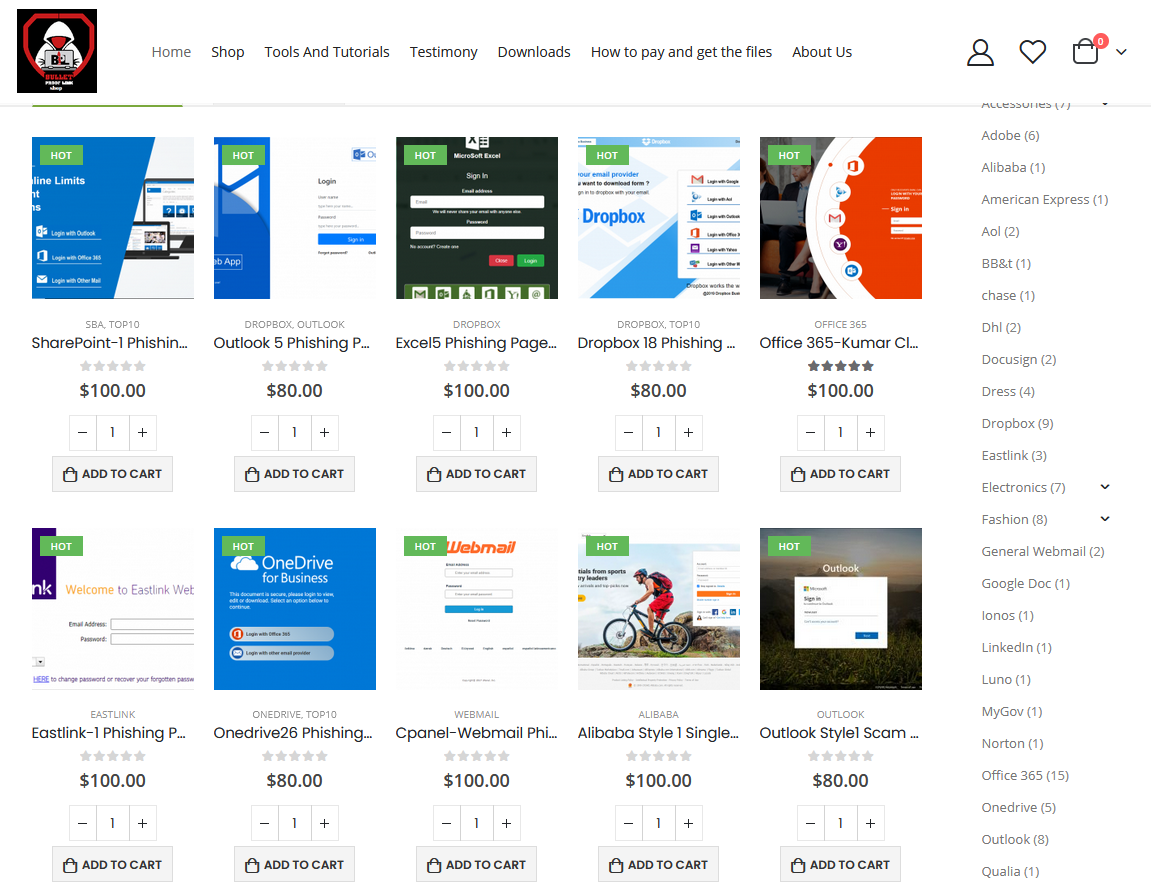

Если клиент захочет изменить свои фишинговые шаблоны, операторы BulletProofLink имеют отдельный магазин, где злоумышленники могут покупать новые шаблоны для атак по цене от 80 до 100 долларов за штуку. В настоящее время в магазине BulletProofLink доступно около 120 различных шаблонов, а также на сайте есть учебные пособия, которые помогут клиентам использовать эту услугу.

Также исследователи Microsoft сообщают, что операторы BulletProofLink не чисты на руку и воруют у своих клиентов: сервис сохраняет копии всех собранных учетных данных, которые затем продаются в даркнете, принося им дополнительную прибыль.

Microsoft описывает BulletProofLink как технически сложную операцию, и отмечает, что операторы сервиса часто используют взломанные сайты для размещения своих фишинговых страниц. Также в некоторых случаях BulletProofLink компрометирует DNS-записи взломанных сайтов, чтобы создавать поддомены для размещения фишинговых страниц.

«При исследовании фишинговых атак мы обнаружили кампанию, в которой использовалось большое количество вновь созданных и уникальных поддоменов — более 300 000 за один раз», — рассказывают эксперты, описывая масштабы работы BulletProofLink.

Microsoft называет такую тактику «бесконечным злоупотреблением поддоменами». Она позволяет злоумышленникам создавать уникальные URL-адреса для каждой жертвы фишеров, используя только всего один домен, купленный или скомпрометированный специально для проведения атак. Хуже того, уникальные URL создают проблему для предотвращения и обнаружения таких атак, ведь защитные решения обычно ориентированы на точное соответствие доменов и URL-адресов.

Фото: The Record