Исследователи обнаружили, что создатели REvil использовали схему, которая позволяла им расшифровывать любые системы, заблокированные шифровальщиком, забирая весь выкуп себе. Их партнеры в итоге оставались ни с чем. Издание Bleeping Computer рассказывает, что такие слухи ходят на хакерских форумах довольно давно, но недавно они были подтверждены ИБ-исследователями и разработчиками малвари.

Напомню, что REvil (он же Sodinokibi) существует с 2019 года и считается «приемником» шифровальщика GandCrab. Шифровальщик работает по схеме Ransomware-as-a-Service (RaaS, «вымогатель-как-услуга»), то есть разработчики малвари занимаются непосредственно вредносом и платежными сайтами, а их наемные партнеры взламывают сети жертв и шифруют устройства. В итоге выплаты выкупов распределяются между самой хак-группой и ее партнерами, причем последние обычно получают 70-80% от общей суммы.

Специалист компании Advanced Intel Евгений Богуславский рассказал журналистам, что как минимум с 2020 года на хакерских форумах ходят слухи о том, что создатели REvil зачастую сами ведут переговоры с жертвами в секретных чатах, тогда как их партнеры даже не знают об этом. Эти слухи стали возникать чаще после внезапного исчезновения вымогателей DarkSide и Avaddon (операторы последнего вообще опубликовали ключи дешифрования для своих жертв).

В этих осуждениях принимали участие люди, которые работали с REvil, например партнеры группировки, предоставлявшие хакерам доступ к чужим сетям, услуги «пентестинга», специалисты по VPN и так далее.

По словам Богуславского, администраторы REvil порой создают второй чат, идентичный тому, который их партнеры используют для ведения переговоров с жертвой. Когда переговоры доходят до критической точки, создатели REvil вступают в игру и изображают жертву, которая якобы внезапно прекращает переговоры, отказываясь платить выкуп. На самом деле переговоры с пострадавшими продолжают сами авторы REvil, забирают себе весь выкуп и оставляют своих партнеров ни с чем.

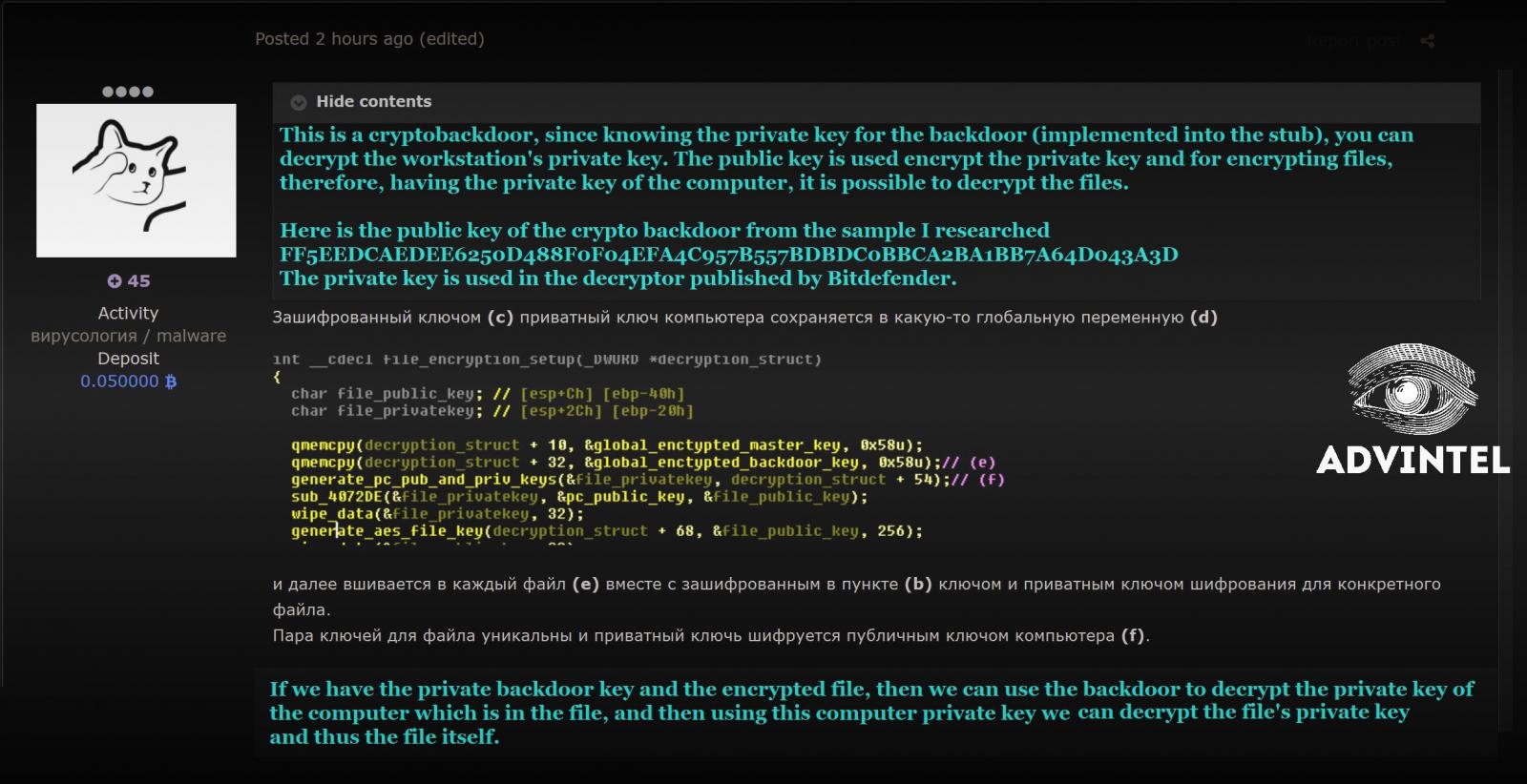

В последнее время эти слухи стали более обоснованными, поскольку реверс-инженер сообщил на хак-форумах, что в малвари REvil, которую операторы RaaS предоставляют своим партнерам для развертывания в сетях жертв, содержится «криптобэкдор». Это открытие было сделано после того, как компания Bitdefender выпустила универсальный инструмент для дешифрования данных после атак REvil.

Также реверс-инженер утверждает, что партнеры REvil были не единственными, кто мог расшифровать системы жертв: у авторов малвари был мастер-ключ, который те могли использовать для восстановления люыбх зашифрованных данных.

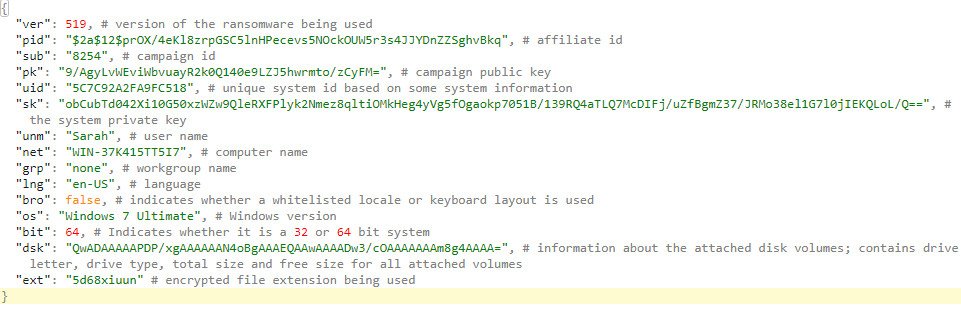

Ранее эксперт компании Emsisoft Фабин Восар уже объяснял, как работает криптографическая схема REvil. Так, хакеры используют в своей малвари четыре набора публичных и приватных ключей, отвечающих за задачи шифрования и дешифрования:

- Пара оператор/мастер, публичная часть которой жестко прописана во всех образцах REvil.

- Пара для кампаний, публичная часть которой хранится в файле конфигурации малвари как значение PK.

- Специфическая для системы пара, которая генерируется во время шифровании машины, при этом приватная часть зашифровывается с использованием как общедоступного мастер-ключа, так и ключа кампании.

- Пара ключей для каждого зашифрованного файла.

«Приватный ключ файла и публичный системный ключ используются в качестве входных данных для ECDH с помощью Curve25519, чтобы сгенерировать ключ Salsa20 (называемый общим секретом), который используется для фактического шифрования содержимого файла», — писал специалист.

Системный приватный ключ необходим для разблокировки машины, потому что это единственный ключ, необходимый для расшифровки отдельных файлов. Восстановить его можно либо с помощью главного приватного ключа, доступного лишь авторам REvil, либо с помощью ключа кампании, который есть у партнеров группировки. Восар отмечал, что главный приватный ключ является страховкой REvil от партнеров-мошенников, то есть позволяет авторами малвари расшифровать файлы любой жертвы.

Чтобы получить доступ к платежному порталу REvil, злоумышленнику нужен блок данных, содержащийся в записке с требованием выкупа. Эта строка бессмысленных символов включает в себя различные данные о машине, кампании, версии малвари и приватном ключе системы.

Интересно, что полный контроль над происходящим и возможность расшифровать любую систему, это практика, которую используют и другие вымогатели. Так, Богуславский говорит, что, по слухам, операторы DarkSide работали точно так же. После ребрендинга в BlackMatter злоумышленники и вовсе открыто заявили об этой практике, дав всем понять, что они оставляют за собой право в любой момент взять переговоры на себя без объяснения причин.

Глава компании Advanced Intelligence Виталий Кремез сообщил Bleeping Computer, что в последних образцах REvil, появившихся недавно, после того как группировка вернулась в строй, больше нет мастер-ключа, который позволял бы расшифровать любую систему, заблокированную REvil.