На прошлой неделе инфраструктура вымогателя REvil (Sodinokibi) вернулась в онлайн после нескольких месяцев простоя. Дело в том, что в июле 2021 года хак-группа ушла в офлайн без объяснения причин. Тогда речь шла об отключении целой сети обычных и даркнет-сайтов, которые использовались для переговоров о выкупе, слива похищенных у жертв данных, а также внутренней инфраструктуре вымогателя.

Напомню, что незадолго до этого, в начале июля 2021 года операторы REvil осуществили масштабную атаку на клиентов известного поставщика MSP-решений Kaseya. Для атаки хакеры использовали 0-day уязвимости в продукте компании (VSA). Проблема заключалась в том, что большинство пострадавших серверов VSA использовались MSP-провайдерами, то есть компаниями, которые управляют инфраструктурой других клиентов. А значит, злоумышленники развернули шифровальщика в тысячах корпоративных сетей. По официальным данным, компрометация затронула около 60 клиентов Kaseya, через инфраструктуру которых хакеры смогли зашифровать примерно 800-1500 корпоративных сетей.

Кроме того, незадолго до атаки на клиентов Kaseya REvil попала на первые полосы многих изданий, так как атаковала компанию JBS, которая является крупнейшим в мире поставщиком говядины и птицы, а также вторым по величине производителем свинины. Компания работает в США, Австралии, Канаде, Великобритании и так далее, обслуживая клиентов из 190 стран мира.

Так как давно известно, что REvil – русскоязычная хак-группа, президент США Джо Байден в телефонном разговоре призвал президента России Владимира Путина пресечь атаки хакеров-вымогателей, действующих с территории РФ. Байден заявил, что если после этого Россия не примет меры, США будут вынуждены принять их сами.

После отключения всей инфраструктуры хак-группы многие эксперты полагали, что группировка распалась и теперь проведет ребрендинг, в попытке сбить с толку правоохранительные органы и ИБ-компании в США. При этом компания Kaseya каким-то образом получила универсальный ключ для дешифрования данных своих клиентов. Тогда некоторые предполагали, что российские правоохранители получили ключ дешифрования от злоумышленников и передали его ФБР в качестве жеста доброй воли.

Теперь издание Bleeping Computer пишет, что до 9 сентября не было никаких доказательство новых атак и того, что REvil в полной мере возобновила свою активность. Однако в конце прошлой недели кто-то загрузил на VirusTotal новый образец REvil, датированный 4 сентября. И вскоре после этого хакеры опубликовали скриншоты украденных у новой жертвы данных на своем сайте в даркнете.

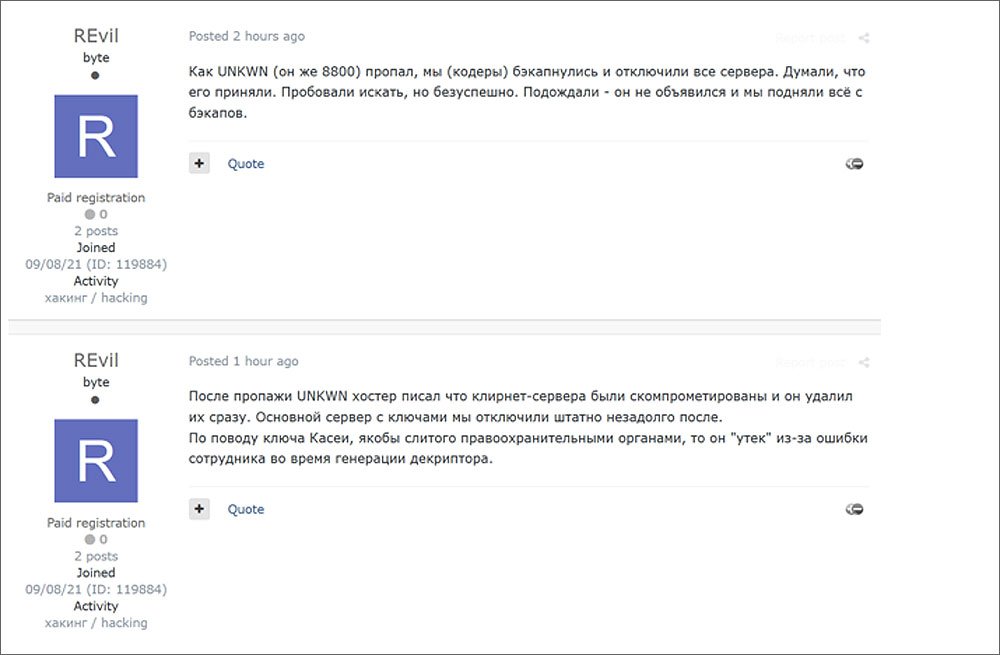

Также издание отмечает, что в прошлом представитель группировки, известный под никами Unknown или UNKN, публиковал на хакерских форумах сообщения с рекламой или последние новости об операциях REvil. Теперь новый представитель вымогателей, зарегистрировавшийся на этих сайтах как REvil, вернулся к этим публикациям и пояснил, что, по данным хак-группы, Unknown был арестован, а серверы группы были скомпрометированы.

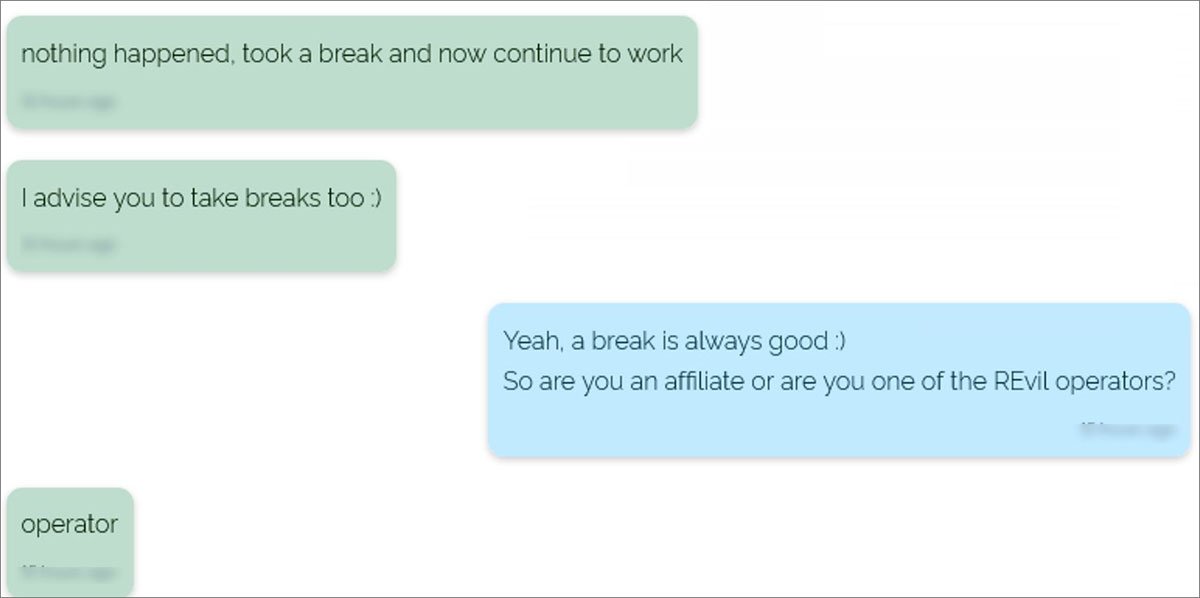

Однако собственные источники сообщили Bleeping Computer, что исчезновение REvil стало сюрпризом и для правоохранительных органов. К примеру, издание приводит скриншот чата между ИБ-исследователем и представителем REvil, где последний говорит, что операторы вымогателя просто взяли перерыв.