Ученые рассказали о способе совершение мошеннических платежей с помощью Apple Pay с картой Visa на заблокированном iPhone. Такое мошенничество работает «по воздуху», даже если iPhone находится в сумке или в кармане, и не имеет лимита по количеству транзакций. Доклад об этой проблеме [PDF] будет представлен на симпозиуме IEEE 2022 года.

Свои изыскания обнародовали учтенные Университета Бирмингема и Университета Суррея, обнаружившие, что iPhone может подтвердить практически любую транзакцию при определенных условиях. В обычном случае, чтобы платеж прошел, пользователю iPhone необходимо разблокировать устройство с помощью Face ID, Touch ID или пароля. Однако в некоторых случаях это неудобно, например, при оплате проезда в общественном транспорте. Для таких случаев в Apple Pay предусмотрена функция Express Transit, которая позволяет совершать транзакции без разблокировки устройства.

Express Transit, к примеру, работает с турникетами в транспорте и считывателями карт, которые отправляют нестандартную последовательность байтов в обход экрана блокировки Apple Pay. Исследователи рассказывают, что в сочетании с картой Visa «эту функцию можно использовать для обхода экрана блокировки Apple Pay и незаконной оплаты с заблокированного iPhone, с помощью любого EMV-ридера, на любую сумму и без авторизации пользователя».

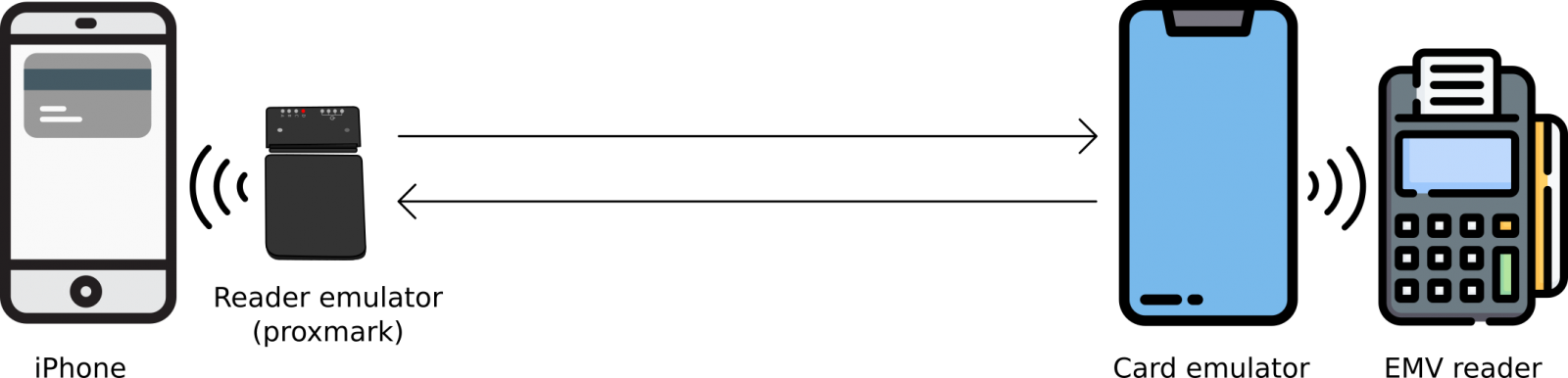

Так, эксперты смогли имитировать транзакцию у турникета, используя устройство Proxmark, действующее как кардридер, которое обменивалось данными с целевым iPhone, а также Android-смартфон с NFC, который обменивался данными с платежным терминалом. В сущности, этот метод представляет собой MitM-атаку типа replay and relay, в ходе которой Proxmark воспроизводит «магические байты» для iPhone, чтобы обмануть устройство, заставив его поверить, что это транзакция у турникета, поэтому аутентификация пользователя для авторизации платежа не требуется.

«Атака работает, сначала воспроизводя «магические байты» для iPhone, таким образом, что он считает, что это транзакция с EMV-ридером в транспорте. Затем, при ретрансляции сообщений EMV, необходимо изменить Terminal Transaction Qualifiers (TTQ), передаваемые терминалом EMV, таким образом, чтобы установить биты (флаги) для Offline Data Authentication (ODA) for Online Authorizations и соответствующего поддерживаемого режима EMV», — рассказывают авторы доклада.

Углубившись в проблему, исследователи обнаружили, что могут изменить Card Transaction Qualifiers (CTQ), отвечающие за установку лимитов для бесконтактных транзакций. Таким образом удалось обмануть кард-ридер, чтобы аутентификация на мобильном устройстве была успешна завершена.

В результате экспериментов исследователи смогли совершить транзакцию на сумму 1000 фунтов стерлингов с заблокированного iPhone, и успешно протестировали такую атаку на iPhone 7 и iPhone 12.

При этом отмечается, что тесты прошли успешно только с iPhone и картами Visa (в случае Mastercard выполняется проверка, позволяющая убедиться, что заблокированный iPhone осуществляет транзакции только с кардридерами, например, в транспорте). Изучая Samsung Pay, исследователи пришли к выводу, что транзакции с заблокированными устройствами Samsung возможны, однако значение всегда равно нулю, и поставщики транспортных услуг взимают плату за проезд на основе данных, связанных с этими транзакциями.

Эксперты рассказывают, что свои выводы они передали инженерами Apple и Visa в октябре 2020 года и мае 2021 года, но компании по-прежнему не устрани проблему.

«Наши обсуждения с Apple и Visa показали, что обе стороны частично виноваты, но ни одна из них не желает брать на себя ответственность и внедрять исправление, оставляя пользователей уязвимыми на неопределенный срок», — говорят авторы исследования.

Представители Visa сообщили Bleeping Computer следующее:

«Карты Visa, подключенные к Apple Pay Express Transit, безопасны, и держатели карт могут продолжать использовать их с уверенностью. Варианты схем бесконтактного мошенничества изучались в лабораторных условиях более десяти лет, но были признаны непригодными для масштабного внедрения в реальном мире».

Также нужно отметить, что исследователи из британских университетов – не первые, кто обнаружил эту проблему. Еще летом текущего года ИБ-эксперт компании Positive Technologies Тимур Юнусов демонстрировал аналогичные атаки у себя в Twitter, и в ноябре 2021 года он выступит с докладом об этой проблеме на Black Hat Europe.

Here we have a locked phone, a £1 payment that goes through, but the phone happily informs you that it didn't work. But it did, hehe... pic.twitter.com/kAqdyXV9JW

— Timur Yunusov (@a66ot) June 1, 2021

I have no idea why @A1ex_S had decided to send me this video at night.

— Timur Yunusov (@a66ot) June 23, 2021

Maybe he was excited that we can pay with uncharged stolen iPhones, but I know that for about 2 weeks already.

Or maybe he is just presenting his new fancy ThinkPad... pic.twitter.com/NHI5xL5RHx