Разработчики Apache Software Foundation выпустили патч для устранения опасной уязвимости в своем HTTP веб-сервере. Сообщается, что проблема уже активно применяется хакерами.

Уязвимость имеет идентификатор CVE-2021-41773 и затрагивает только веб-серверы Apache, работающие под управлением версии 2.4.49. Также уязвимый сервер должен иметь отключенный параметр «require all denied», но, к сожалению, это конфигурация по умолчанию.

Баг возникает из-за того, как сервер Apache выполняет конвертацию различных схем пути URL (процесс, называемый нормализацией URI). Специалисты объясняют, что уязвимость позволяет злоумышленникам осуществить path traversal атаку, сопоставив URL-адреса с файлами за пределами ожидаемого корня документа. В итоге такая атака может привести к утечке CGI-скриптов и не только.

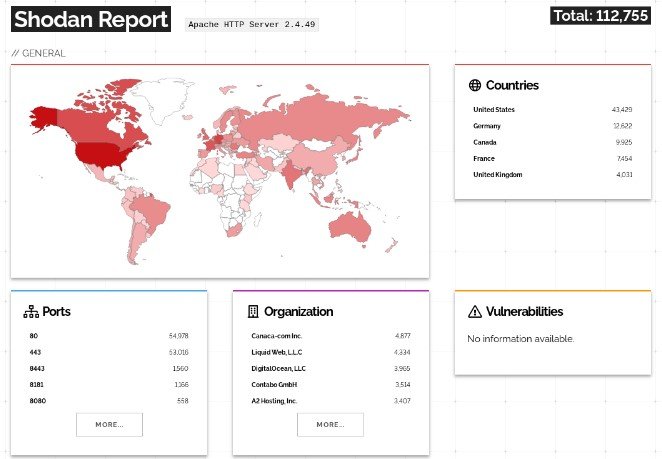

Издание Bleeping Computer отмечает, что поиск с помощью Shodan обнаруживает в сети более 100 000 установок Apache HTTP Server 2.4.49, многие из которых могут быть уязвимы для свежего бага.

Атаки, уже злоупотребляющие этой ошибкой, были обнаружены ИБ-специалистом Эшем Долтоном вместе с командой cPanel, которые и сообщили о проблеме разработчикам Apache.

Через несколько часов после релиза версии 2.4.50, ряд исследователей смогли воспроизвести уязвимость и уже опубликовали несколько экспериментальных эксплоитов в Twitter и GitHub.

This is fun CVE-2021-41773

— lofi (@lofi42) October 5, 2021

https://HOST/xx/.%2e/.%2e/.%2e/.%2e/.%2e/.%2e/.%2e/etc/passwd@ptswarm do you have a Test Server around for me? ?https://t.co/NJJ8BNXTUK pic.twitter.com/WtHoICKcPN

? We have reproduced the fresh CVE-2021-41773 Path Traversal vulnerability in Apache 2.4.49.

— PT SWARM (@ptswarm) October 5, 2021

If files outside of the document root are not protected by "require all denied" these requests can succeed.

Patch ASAP! https://t.co/6JrbayDbqG pic.twitter.com/AnsaJszPTE