Неизвестные вымогатели используют Python-скрипт для шифрования виртуальных машин на серверах VMware ESXi, предупреждают исследователи компании Sophos.

Хотя обычной Python практически не используется при разработке шифровальщиков, это вполне логичный выбор для ESXi, поскольку такие серверы на базе Linux обычно поставляются с установленным Python по умолчанию.

«Недавно завершившееся расследование атаки программы-вымогателей показало, что злоумышленники выполнили специальный Python-скрипт в гипервизоре виртуальной машины жертвы, чтобы зашифровать все виртуальные диски и вывести из строя виртуальные машины организации», — рассказывают аналитики.

Отмечается, что это была одна из самых быстрых атак, исследованных Sophos: от момента взлома до развертывания вымогательского скрипта прошло около трех часов.

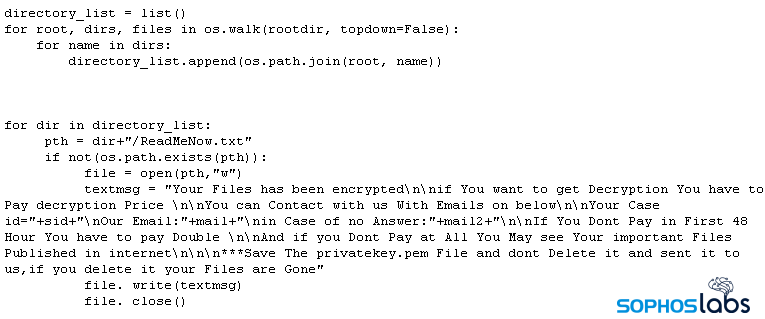

Злоумышленники скомпрометировали сеть жертвы ночью выходного дня, войдя в учетную запись TeamViewer, запущенную на устройстве с правами администратора домена. Проникнув в сеть, хакеры начали поиск дополнительных целей с помощью Advanced IP Scanner и вошли на сервер ESXi через встроенную службу SSH ESXi Shell, которая случайно была оставлена включенной (по умолчанию она отключена). Затем операторы вымогателя выполнили написанный на Python скрипт размером 6 Кб для шифрования виртуальных дисков и файлов настроек всех виртуальных машин.

Издание Bleeping Computer отмечает, что это далеко не первый случай атак на серверы ESXi. Ранее к подобной тактике прибегали операторы шифровальщиков Darkside, RansomExx и Babuk. Также против серверов VMware не впервые используется малварь, написанная на Python. К примеру, текущим летом исследователи Cisco Talos обнаружили, что малварь FreakOut, написанная на Python и обычно нацеленная на устройства под управлением Windows и Linux, была обновлена для атак на серверы VMware vCenter и использовала для этого RCE-уязвимость.