Инженеры Microsoft опубликовала бюллетень безопасности, посвященный новой уязвимости, которая затрагивает планшеты Surface Pro 3. Баг может использоваться злоумышленником для внедрения вредоносных устройств в корпоративные сети и обхода механизма аттестации (Device Health Attestation).

Прочие устройства Surface, включая Surface Pro 4 и Surface Book, считаются неподверженными данной проблеме. Хотя Surface Pro 3 был выпущен в июне 2014 года и снят с производства в ноябре 2016 года, производитель заявляет, что машины сторонних вендоров, использующие аналогичный BIOS, тоже могут быть уязвимы.

К счастью, для успешной эксплуатации нового бага злоумышленнику потребуется либо доступ к учетным данным владельца устройства, либо физический доступ к планшету.

Проблема имеет идентификатор CVE-2021-42299 (5,6 балла по шкале CVSS), и инженер-программист Google Крис Феннер, обнаруживший баг, дал ему название TPM Carte Blanche.

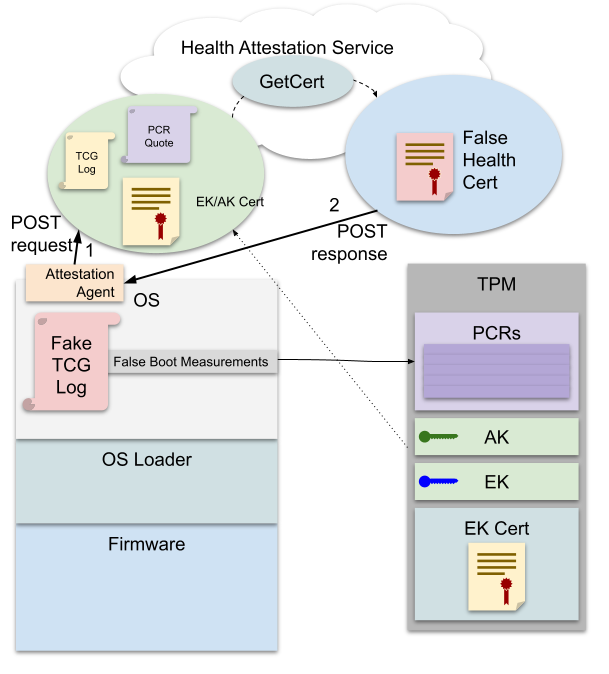

Device Health Attestation — это облачная и локальная служба, которая проверяет логи TPM и PCR и информирует Mobile Device Management (MDM) о том, включена ли безопасная загрузка, BitLocker, защита Early Launch Antimalware (ELAM), правильно ли подписан Trusted Boot и так далее.

Благодаря CVE-2021-42299, атакующий могут «подправить» логи TPM и PCR для получения ложной аттестации, что в итоге позволит нарушить весь процесс валидации Device Health Attestation.

«Устройства используют Platform Configuration Registers (PCR) для записи информации об устройстве и конфигурации ПО, чтобы гарантировать безопасность процесса загрузки. Windows использует эти метрики PCR для определения состояния устройства», — гласит официальное описание Microsoft.

«Уязвимое устройство может маскироваться под исправное, после внедрения произвольных значений в банки Platform Configuration Register (PCR), — пишет Феннер. — Злоумышленник может подготовить загрузочную USB-флешку с Linux, чтобы минимизировать необходимое взаимодействие с целевым устройством (например, осуществить атаку типа Evil Maid)».

Эксперт Google уже обнародовал PoC-эксплоит, демонстрирующий, как данная уязвимость может использоваться.