Эксперты CISA предупредили, что PoC-эксплоит для проблемы BrakTooth, угрожающей миллионам устройств, стал общедоступен.

Напомню, что под именем BrakTooth скрывается целый комплекс из 16 уязвимостей, влияющих на стек Bluetooth во многих популярных SoC, которые применяются в ноутбуках, смартфонах, промышленных устройствах и IoT-девайсах. Эти баги позволяют вывести из строя или «повесить» устройство, а в худшем случае помогают выполнить произвольный код и захватить всю систему.

К примеру, самая серьезная проблема из состава BrakTooth, уязвимость CVE-2021-28139, позволяет удаленным злоумышленникам запускать собственный вредоносный код на уязвимых устройствах посредством Bluetooth LMP.

О BrakTooth стало известно в сентябре текущего года, когда специалисты Сингапурского университета технологии и дизайна изучили библиотеки Bluetooth для 13 разных SoC от 11 производителей. Как оказалась, одна и та же прошивка Bluetooth использовалась более чем в 1400 SoC, которые были основой для самых разных девайсов.

Хуже того, все атаки BrakTooth можно выполнить с помощью стандартного Bluetooth-оборудования, стоимость которого не превышает 15 долларов. Тогда авторы доклада подчеркивали, количество проблемных устройств, по их подсчетам, исчисляется миллиардами, хотя степень уязвимости зависит от SoC устройства и программного стека Bluetooth.

PoC-эксплоит для BrakTooth был опубликован на GitHub на прошлой неделе одним из авторов исходного исследования.

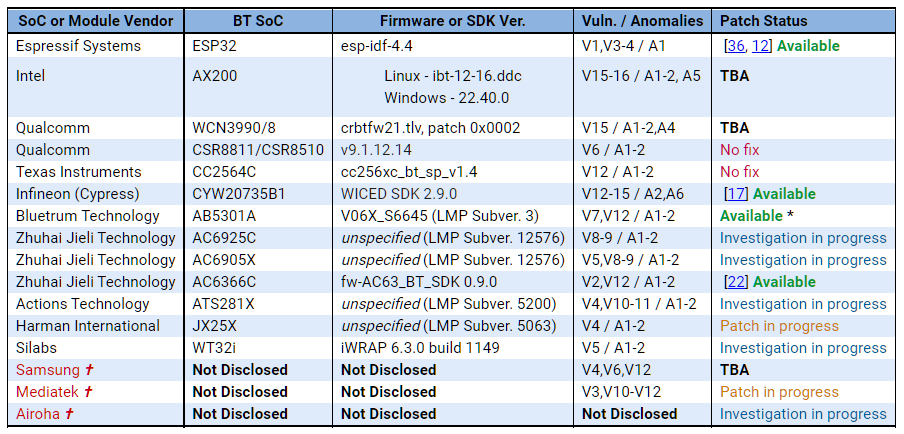

Из-за этого эксперты Агентства по кибербезопасности и защите инфраструктуры, организованного при Министерстве внутренней безопасности США (DHS CISA) призвали производителей, поставщиков и разработчиков как можно скорее проверить свой код и применить патчи или обходные пути к уязвимым приложениям Bluetooth System-on-a-Chip (SoC). К сожалению, ситуация с патчами пока оставляет желать лучшего, что хорошо видно в таблице ниже, недавно обновленной исследователями.