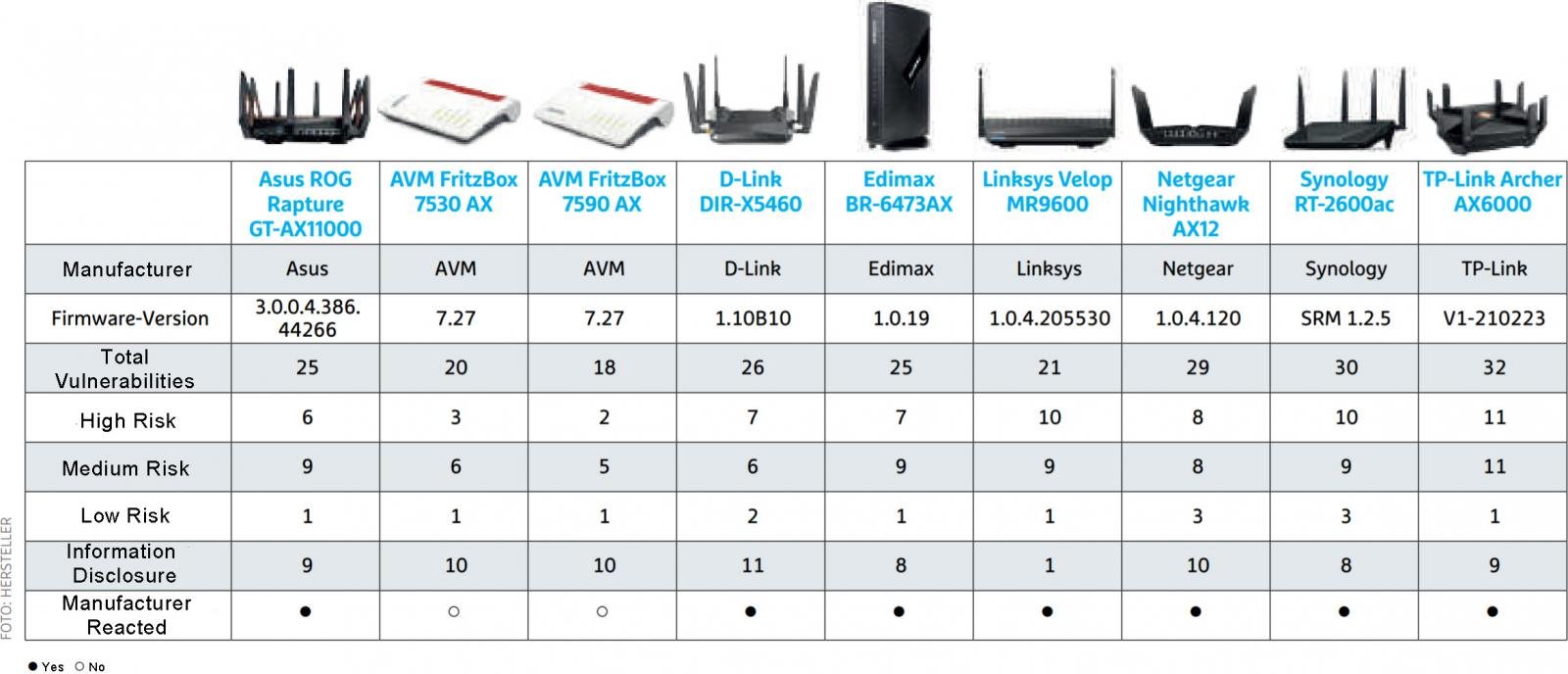

Исследователи из IoT Inspector, в сотрудничестве с изданием Chip, проверили безопасность множества популярных маршрутизаторов производства Asus, AVM, D-Link, Netgear, Edimax, TP-Link, Synology и Linksys, которые используются миллионами людей. Увы, в итоге было выявлено 226 потенциальных уязвимостей.

«Для оценки маршрутизаторов поставщики предоставили Chip актуальные модели, которые были обновлены до последней версии прошивки. Эти прошивки были автоматически проанализированы IoT Inspector, мы протестировали более 5000 CVE и других проблем безопасности», — рассказывают эксперты.

К сожалению, оказалось, что многие маршрутизаторы по-прежнему уязвимы для давно известных уязвимостей, даже если используют новейшие версии прошивок.

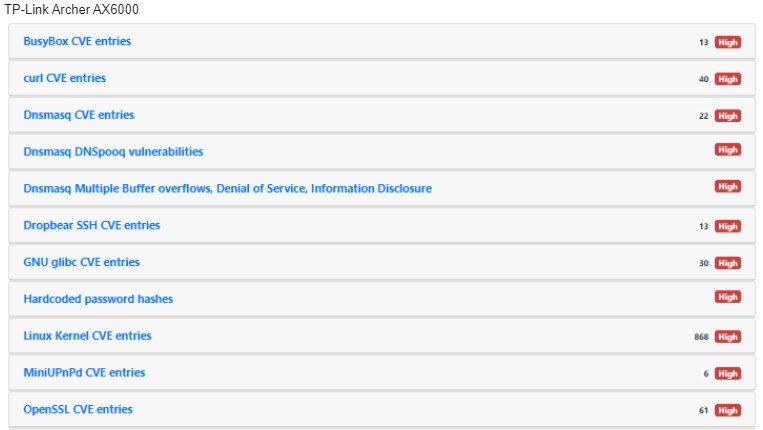

Лидерами по количеству багов стали устройства TP-Link Archer AX6000 (32 уязвимости) и Synology RT-2600ac (30 уязвимостей).

Хотя не все обнаруженные проблемы несут в себе одинаковые риски, команда обнаружила некоторые общие недочеты, которые присутствуют в большинстве проверенных моделей:

- устаревшее ядро Linux в прошивке;

- устаревшие функции мультимедиа и VPN;

- чрезмерное использование старых версий BusyBox;

- использование слабых паролей по умолчанию, таких как admin;

- наличие жестко закодированных учетных данных (открытым тестом).

Глава IoT Inspector Ян Венденбург отмечает, что одним из главнейших способов защиты маршрутизаторов является изменение пароля по умолчанию при первой настройке устройства.

«Смена паролей при первом использовании, а также включение функции автоматического обновления должны быть стандартной практикой для всех IoT-устройств, независимо от того, используется ли устройство дома или в корпоративной сети — говорит эксперт. — Наибольшую опасность, помимо уязвимостей, вносимых производителями, представляет использование устройства в соответствии с девизом “подключи, играй и забудь”».

Все производители, чьи устройства были признаны проблемными, отреагировали на исследование было и выпустили исправления. Так, автор Chip Йорг Гейгер сообщает, что поставщики уже устранили большинство найденных проблем.

Исследователи сообщили изданию Bleeping Computer, что неисправленными остались в основном мелкие уязвимости. В отчете экспертов приведены следующие данные по ответам вендоров:

- Asus. Изучила каждый пункт нашего анализа и представила подробный ответ. Asus исправила устаревшую версию BusyBox, а также выпустила обновления для curl и веб-сервера. Они подчеркнули, что проблемы с паролем были связаны с временными файлами, которые удаляются при завершении процесса, и не представляли опасности.

- D-Link. Вкратце поблагодарила нас за информацию и опубликовала обновление прошивки, которое устраняет все упомянутые проблемы.

- Edimax. Не тратили много времени на проверку найденных нами проблем, но в итоге представили обновление прошивки, которое устранило некоторые пробелы.

- Linksys. Обозначила свою позицию по всем уязвимостям, которые классифицируются как проблемы «высокой» и «средней» степени серьезности. В будущем не планируют использовать пароли по умолчанию, а также выпустили обновление прошивки для оставшихся багов.

- Netgear. Много работали и внимательно изучали все проблемы. Netgear сочла некоторые проблемы «высокой» степени серьезности не такими важными. Вышли обновления для DNSmasq и iPerf, а другие проблемы будут рассмотрены в первую очередь.

- Synology. Решила упомянутые нами проблемы с помощью крупного обновления ядра Linux. BusyBox и PHP будут обновлены до новых версий, и для Synology скоро очистят сертификаты. Кстати, от этого выигрывают не только роутеры, но и другие устройства компании.

- TP-Link. С обновлениями BusyBox, CURL и DNSmasq компания устранила многие проблемы. Нового ядра нет, но планируется выпустить более 50 исправлений.

UPD. 17.12.2021

С нами связались представители компании Synology и дали следующее пояснение о ситуации:

«Компания Synology постоянно отслеживает CVE для наших продуктов, принимая во внимание проекты с открытым исходным кодом и их возможными зависимостями, — сказал Куэй-Хуан Чен, старший менеджер по сетевым технологиям, безопасности и инфраструктуре компании Synology. — Наша целевая группа PSIRT [Product Security Incident Response Team] проанализировала все пункты отчета и пришла к выводу, что ни один из них не представляет непосредственной угрозы.

Отчет в основном определяет потенциальные уязвимости на основе номеров версий компонентов нашего программного обеспечения с помощью автоматизированного инструмента анализа. Он не учитывает никаких мер по смягчению последствий или бэкпортов патчей для защиты этих компонентов и мало говорит о том, действительно ли эти потенциальные уязвимости могут быть использованы».