Аналитики из Recorded Future и MalwareHunterTeam обнаружили шифровальщика ALPHV (он же BlackCat). Исполняемый файл вымогателя написан на Rust, что нетипично вредоносных программ, но такой подход постепенно набирает популярность среди киберпреступников из-за высокой производительности и безопасности памяти.

There is a very interesting new Rust coded ransomware (first ITW?), BlackCat.

Another one used to encrypt companies' networks.

Already seen some victims from different countries, from the second half of past November.

Also look at that UI. Back to '80s?

?@demonslay335 @VK_Intel pic.twitter.com/YttzWWUD3c— MalwareHunterTeam (@malwrhunterteam) December 8, 2021

Сами разработчики вредоноса называют его ALPHV и активно продвигают свою малварь на русскоязычных хак-форумах. Однако из-за того, что на сайте злоумышленников используется икнока, с изображением черного кота, исследователи окрестили вредоноса BlackCat.

Технически этот вымогатель является уже третьим шифровальщиком, написанным на Rust: в 2020 году на GitHub был опубликован PoC-вредонс такого рода, и в том же году был замечен уже неработающий вымогатель BadBeeTeam. Однако исследователи пишут, что на их фоне ALPHV (BlackCat) выглядит первой профессиональной RaaS-малварью, ориентированной на корпоративные взломы и шифрование устройств. Так, в своем недавнем твите известный ИБ-специалист и аналитик Emsisoft Майкл Гиллеспи, охарактеризовал BlackCat как «очень сложный» шифровальщик.

По мнению специалистов Recorded Future, создатель ALPHV (BlackCat) ранее был участником известной хакерской группировки REvil. С начала декабря этот человек (известный под ником ALPHV) рекламирует RaaS на подпольных форумах (XSS и Exploit), приглашая других преступников присоединиться к вымогательским атакам на крупные компании. Злоумышленник заявляет, что малварь может шифровать данных в системах под управлением Windows, Linux и VMware ESXi, а партнеры будут получать от 80% до 90% окончательного выкупа, в зависимости от общей суммы, которая будет получена от жертв.

Пока экспертам неизвестно, как именно вредонос проникает в системы жертв, но, как и большинство других вымогательских групп, операторы ALPHV (BlackCat) занимаются двойным вымогательством. То есть перед шифрованием файлов хакеры ищут в сети жертвы конфиденциальные данные, похищают их, а затем требуют выкуп, в противном случае угрожая опубликовать украденное в открытом доступе (или продать заинтересованным лицам).

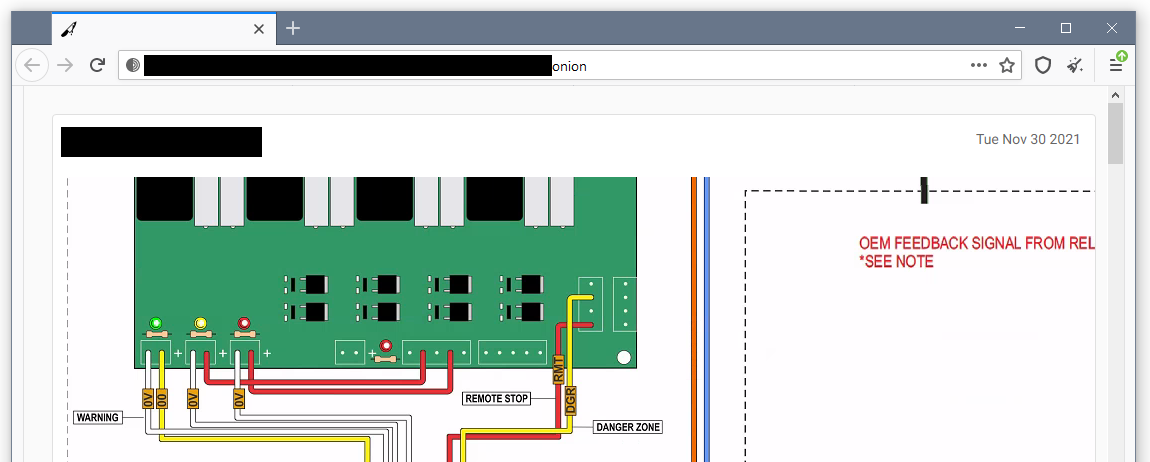

В настоящее время группировка, похоже, управляет сразу несколькими «сайтами утечек», на каждом из которых хранятся данные одной или двух жертв. Скриншот одного из таких сайтов можно увидеть ниже. Похоже, эти сайты обслуживаются самими партнерами группы, что объясняет разные URL-адреса.

Издание Bleeping Computer сообщает, что с ноября 2021 года жертвами этого вымогателя стали уже многие компании в США, Австралии и Индии. Собственные источники журналистов говорят, что размер выкупа варьируется от 400 000 до 3 000 000 долларов США (в биткоинах или Monero). Если жертвы платят биткоинами, к выкупу добавляется дополнительная комиссия в размере 15%.