Исследователи из компании Eclypsium заявили, что более 300 000 маршрутизаторов латвийской компании MikroTik уязвимы для удаленных атак. Из-за них устройства могут стать участниками ботнетов, которые воруют конфиденциальные данные пользователей и участвуют в DDoS-атаках.

Эксперты пишут, что больше всего уязвимых устройств находится в Китае, Бразилии, России, Италии и Индонезии.

«Эти устройства являются мощными [и] часто очень уязвимыми, — гласит отчет. — Это сделало устройства MikroTik фаворитом среди злоумышленников, которые используют их для всего, начиная от DDoS-атак и C&C, до туннелирования трафика и многого другого».

Исследователи напоминают и о том, что осенью текущего года одни из мощнейших DDoS-атак в истории, устроенные ботнетом Mēris, тоже осуществлялись с помощью устройств MikroTik.

Суть отчета Eclypsium сводится к тому, что администраторы зачастую не спешат устанавливать исправления для своих устройств MikroTik, из-за чего многие из них по-прежнему уязвимы для опасных удаленных атак, хотя патчи давно доступны. Так, специалисты перечисляют следующие уязвимости, датированные 2018 и 2019 годами, которую часто эксплуатируют злоумышленники:

- CVE-2019-3977 (оценка CVSS: 7,5) — MikroTik RouterOS проводит некорректную валидацию происхождения пакетов обновлений, что позволяет сбросить все имена пользователей и пароли;

- CVE-2019-3978 (оценка CVSS: 7,5) — MikroTik RouterOS недостаточно защищает критический ресурс, из-за чего возможно отравление кеша;

- CVE-2018-14847 (оценка CVSS: 9,1) — уязвимость, связанная с обходом каталогов в MikroTik RouterOS, в интерфейсе WinBox.

- CVE-2018-7445 (оценка CVSS: 9,8) — уязвимость в MikroTik RouterOS, связанная с переполнением буфера SMB.

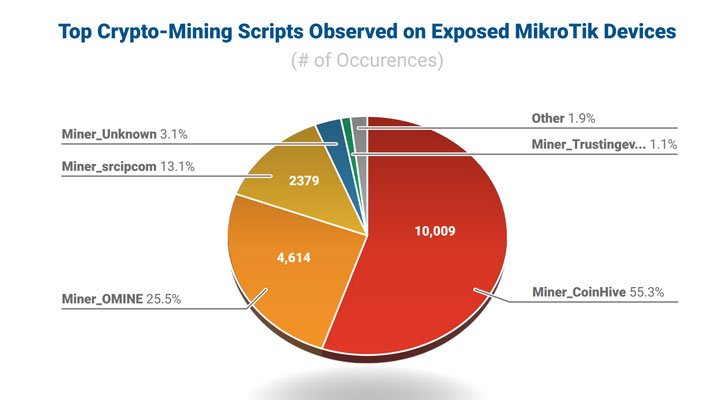

Просканировав интернет, эксперты Eclypsium обнаружил около 300 000 маршрутизаторов MikroTik, которые уязвимы по крайней мере для одной из перечисленных выше уязвимостей. Также специалисты сообщают, что им удалось выявить около 20 000 незащищенных устройств MikroTik, которые внедряли майнинговые скрипты на все веб-страницы, которые посещали пользователи.

«Способность скомпрометированных маршрутизаторов внедрять вредоносный контент, туннелировать, копировать или перенаправлять трафик может использоваться множеством очень опасных способов. Отравление DNS могут перенаправить подключение удаленного работника на вредоносный сайт или осуществить атаку типа machine-the-middle».

Представители MikroTik уже отреагировали на публикацию доклада, и сообщают, что в новейшей версии RouterOS нет уязвимостей, а администраторам маршрутизаторов следует своевременно устанавливать обновления и патчи, а также соблюдать меры предосторожности:

- не открывать доступ к своему устройству через интернет для всех;

- использовать надежные пароли;

- не доверять локальной сети;

- блокировать домены и эндпоинты, связанные с ботнетом Meris;

- проверять конфигурацию RouterOS на предмет неизвестных настроек.

Стоит отметить, что помимо отчета специалисты Eclypsium выпустили бесплатный инструмент, с помощью которого можно определить, уязвимо ли устройство MikroTik, подвергалось ли оно атакам и заражению.