ИБ-исследователи обнаружили, что Android-банкер Anubis вернулся и теперь нацелен на пользователей 394 приложений, включая продукты финансовых учреждений, криптовалютные кошельки и виртуальные платежные платформы. При этом эксперты компании Lookout пишут, что новая кампания банкера пока находится в стадии тестирования и оптимизации.

Впервые Anubis был замечен на хакерских форумах в 2016 году, когда распространялся как банковский троян с открытым исходным кодом, снабженный подробными инструкциями по внедрению клиента и различных компонентов.

В 2019 году малварь обзавелась вымогательским модулем и проникла в Google Play Store, используя для внедрения поддельные приложения. В 2020 году троян и вовсе развернул крупномасштабную фишинговую кампанию, нацеленную на пользователей 250 шоппинговых и банковских приложений.

Принцип работы малвари прост: обычно Anubis отображает фишинговые оверлеи поверх окон настоящих приложений и ворует введенные пользователями учетные данные.

Новая версия малвари, замеченная экспертами Lookout, нацелена уже на 394 приложения и обладает следующими возможностями:

- запись активности экрана и звука с микрофона;

- внедрение прокси-сервера SOCKS5 для скрытой связи и доставки пакетов;

- сохранение скриншотов;

- массовая рассылка SMS-сообщений с устройства указанным получателям;

- извлечение контактов, хранящихся на устройстве;

- отправка, чтение, удаление и блокировка уведомлений для SMS-сообщений, полученных устройством;

- сканирование устройства в поисках интересующих хакеров файлов для кражи;

- блокировка экрана устройства и отображение требования выкупа;

- отправка запросов USSD, чтобы узнать о состоянии счетов;

- сбор данных GPS и статистики шагомера;

- внедрение кейлоггера для кражи учетных данных;

- мониторинг активных приложений выполнения оверлейных атак;

- прекращение работы других вредоносных программ и удаление конкурирующей малвари с устройства.

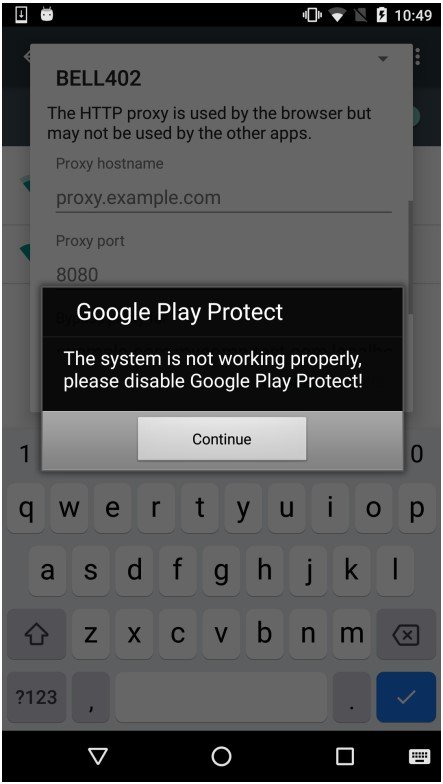

Как в прошлых версиях Anubis, малварь определяет, включена ли на взломанном устройстве функция Google Play Protected, после чего отправляет поддельное системное предупреждение, чтобы обманом заставить пользователя отключить ее. Это дает трояну полный доступ к устройству и свободу отправлять и получать данные с управляющего сервера без каких-либо помех.

Эксперты сообщают, что на этот раз злоумышленники попытались отправить пакет fr.orange.serviceapp в Google Play Store в июле 2021 года, но тогда их приложение было отклонено. Судя по всему, это была лишь попытка проверить системы Google для защиты от вредоносных программ, поскольку тогда злоумышленники лишь частично реализовали свою схему обфускации.

Пока распространение вредоносного приложения Orange SA, снабженного новой версией Anubis, происходит через сторонние сайты, сообщения в социальных сетях, на форумах и так далее. При этом вредоносная кампания нацелена не только на французских клиентов Orange SA, но и на американских пользователей, включая клиентов Bank of America, US Bank, Capital One, Chase, SunTrust и Wells Fargo.

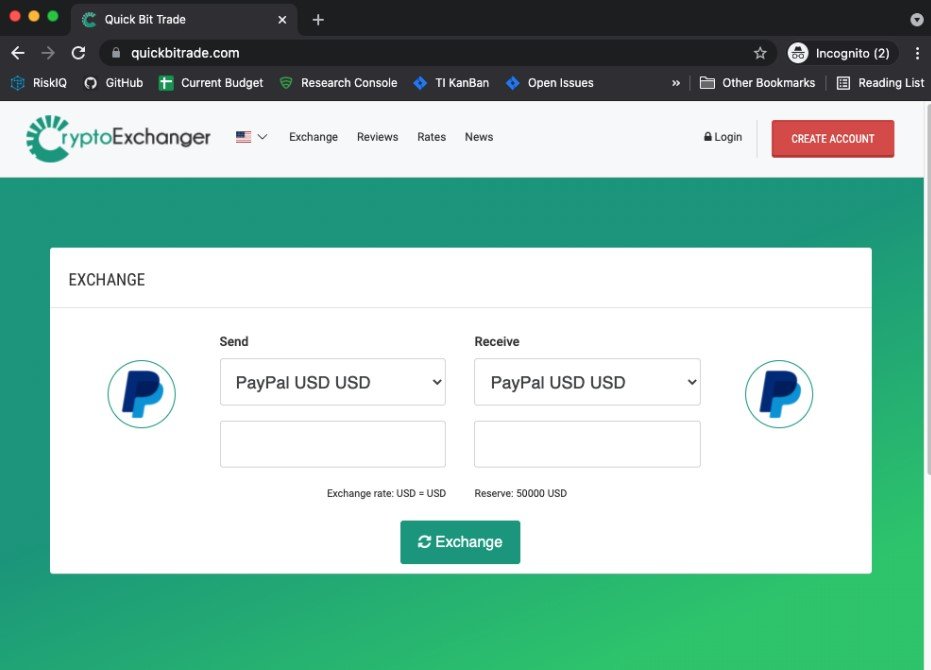

Учитывая, что код Anubis давно распространяется на многочисленных хакерских форумах, его использует множество хакеров, и теперь понять, кто стоит за новой версией трояна, крайне трудно. К тому же атакующие потрудились скрыть свои следы и используют Cloudflare для перенаправления всего сетевого трафика через SSL, тогда как C&C-сервер маскируется под криптовалютный обменник, используя домен https://quickbitrade[.]com.