Эксперты Kaspersky ICS CERT обнаружили малварь PseudoManuscrypt, которая с 20 января по 10 ноября 2021 года атаковала более 35 000 компьютеров в 195 странах мира, включая Россию. В числе атакованных — значительное число промышленных и государственных организаций, включая предприятия военно-промышленного комплекса и исследовательские лаборатории.

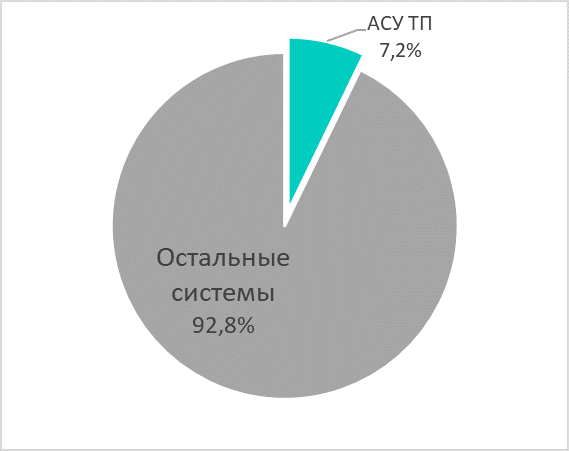

Исследователи говорят, что не менее 7,2% компьютеров, атакованных PseudoManuscrypt, являются частью систем промышленной автоматизации (АСУ ТП) в организациях различных отраслей.

Вредонос получил название PseudoManuscrypt, поскольку его загрузчик схож с загрузчиком малвари Manuscrypt, входящего в арсенал хак-группы Lazarus.

Загрузчик PseudoManuscrypt попадает в систему посредством платформы Malware-as-a-Service (MaaS), которая распространяет вредоносные инсталляторы под видом пиратского ПО. В ряде случаев это происходило через ботнет Glupteba (основной установщик которого также распространяется под видом пиратского ПО).

По словам экспертов, основной вредоносный модуль PseudoManuscrypt обладает множеством шпионских функций, в том числе может похищать данные VPN-соединений, регистрировать нажатия клавиш, создавать снимки и записи видео с экрана, записывать звук с микрофона, красть данные из буфера обмена и данные журнала событий операционной системы (что также делает возможным кражу данных о RDP-подключениях).

В числе атакованных компьютеров много машин, которые относятся к инжинирингу, включая системы физического и 3D-моделирования, разработки и использования цифровых двойников. Это позволило специалистам предположить, что одна из возможных целей кампании — промышленный шпионаж.

Также в отчете компании отмечаются два факта. Во-первых, загрузчик PseudoManuscrypt имеет общие черты с загрузчиком вредоносной программы Manuscrypt, использованной Lazarus в атаках 2020 года на оборонные предприятия различных стран. Во-вторых, для передачи украденных данных на сервер злоумышленников PseudoManuscrypt использует реализацию редкого протокола KCP, которая ранее была замечена только в составе малвари, применяемого APT41.

Однако отсутствие явного фокуса в распространении большое количество жертв, не характерное для целевых киберкампаний, не позволяют однозначно связать данную кампанию с Lazarus или какой-либо другой APT.

«Это очень необычная кампания, и мы все еще анализируем имеющуюся информацию. Однако один факт очевиден: это угроза, на которую специалистам необходимо обратить внимание. Она затронула десятки тысяч компьютеров и смогла распространиться на тысячи компьютеров АСУ ТП, скомпрометировав множество промышленных организаций по всему миру. Мы продолжим свое исследование и будем держать сообщество по кибербезопасности в курсе дела», — комментирует Вячеслав Копейцев, эксперт «Лаборатории Касперского» по защите промышленных предприятий.