Вчера СМИ сообщали, что компания «Яндекс» подверглась мощной DDoS-атаке, за которой стоял неназванный новый ботнет. Атаку называли крупнейшей в истории рунета, однако никаких подробностей известно не было.

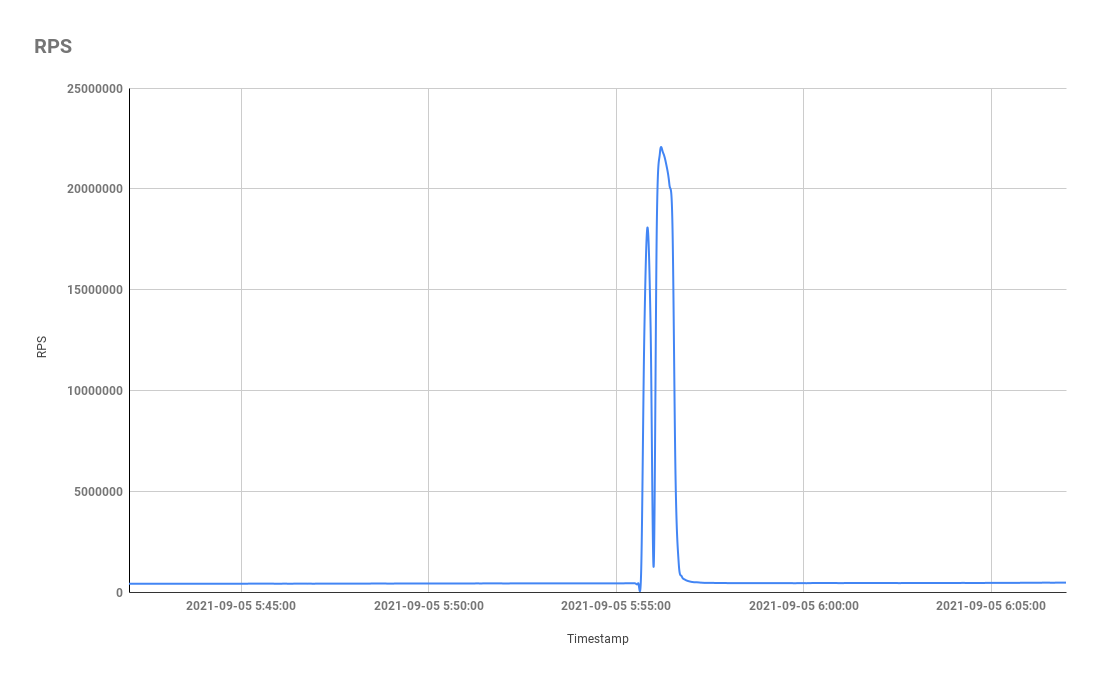

Сегодня представители «Яндекса» и Qrator Labs опубликовали большую статью на «Хабре», в которой поделились деталями случившегося: оказалось, мощность атаки составляла более 20 млн запросов в секунду, и за ней стоял ботнет Mēris.

Специалисты компаний отмечают, что атака была не только крупнейшей в рунете, но и поставила новый рекорд среди всех DDoS-атак в целом. Дело в том, что еще недавно крупнейшей атакой в истории считался DDoS мощностью 17,2 млн запросов в секунду, который летом текущего года отразила компания Cloudflare.

«Атаки продолжаются уже несколько недель, их масштабы беспрецедентны, а их источник – новый ботнет, о котором пока мало что известно», — рассказывают в «Яндексе».

В настоящее время статистика роста масштаба атак на «Яндекс» такова:

- 7 августа – 5,2 млн RPS (Requests Per Second, запросов в секунду);

- 9 августа – 6,5 млн RPS;

- 29 августа – 9,6 млн RPS;

- 31 августа – 10,9 млн RPS;

- 5 сентября – 21,8 млн RPS.

Ботнет Mēris был замечен в июле 2021 года, и изначально специалисты Qrator Labs наблюдали 30 000 зараженных хостов, тогда как в «Яндексе» собрали данные о 56 000 атакующих устройств. Однако предполагается, что на самом деле количество ботов превышает 200 000.

«Полная сила ботнета не видна из-за ротации устройств и отсутствия у атакующих желания показывать всю имеющуюся мощность. Более того, устройства в ботнете являются высокопроизводительными, а не типичными девайсами «интернета вещей», подключенными к сети Wi-Fi. С наибольшей вероятностью ботнет состоит из девайсов, подключенных через Ethernet-соединение, – в основном, сетевых устройств», — гласит отчет компаний.

Хотя многие полагают, что новый ботнет связан с известной IoT-малварью Mirai, эксперты говорят, что у них пока не было возможности изучить образец вредоносного кода, и они не готовы утверждать, что ботнет относится именно к семейству Mirai. Пока исследователи вообще уверены в обратном, поскольку «устройства, объединенные под единым командным центром, похоже, относятся только к производителю Mikrotik». При этом специалисты еще не знают, какие именно уязвимости приводят к тому, что устройства латвийской компании Mikrotik подвергаются настолько крупномасштабным атакам.

«Это и есть причина, по которой мы хотели дать другое имя новому ботнету, работающему под еще не пойманным командным центром. Мы выбрали Mēris – по-латышски “чума”. Такое название кажется уместным и относительно близким к Mirai по произношению», — объясняют эксперты.

Среди наиболее ярких особенностей нового ботнета исследователи перечисляют следующие:

- использование конвейерной обработки (pipelining в HTTP/1.1) для организации DDoS-атак (подтверждено);

- атаки ориентированы на эксплуатацию RPS (подтверждено);

- открытый порт 5678 (подтверждено);

- SOCKS4-прокси на зараженном устройстве (не подтверждено, хотя известно, что устройства Mikrotik используютSOCKS4).

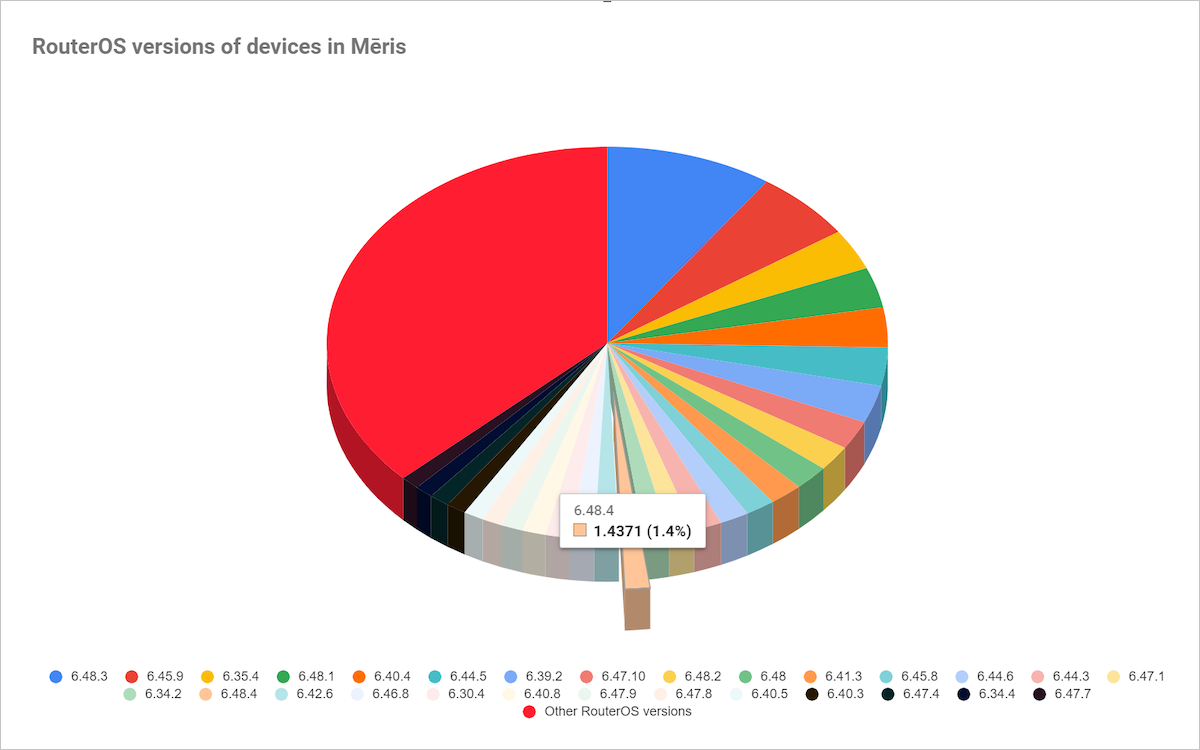

Известно, что ботнет по-прежнему продолжает расти. Эксперты «Яндекса» и Qrator Labs полагают, что проблема не просто в какой-то старой уязвимости в устройствах Mikrotik. Дело в том, что текущее распределение по версиям RouterOS в ботнете указывает, что заражены многие девайсы, использующие ОС последних трех лет – вплоть до последней, стабильной версии. Наибольшая доля приходится и вовсе на предпоследнюю версию.

Также исследователи говорят, что Mēris может разрастаться за счет брутфорса, хотя этот вариант не является основным. Ситуация скорее указывает на то, что некая уязвимость в оборудовании Mikrotik либо хранилась в секрете до начала этой полномасштабной кампании, либо была продана на черном рынке.

Интересно, что упомянутую выше атаку, мощностью 17,2 млн запросов в секунду, зарегистрированную Cloudflare, тоже приписывают ботнету Mēris. В «Яндексе» наблюдали схожую картину по продолжительности и распределению стран-источников.

То же относится и недавними DDoS-атаками в Новой Зеландии, из-за которых в стране местами перестал работать интернет, возникли проблемы у банков, почтовых отделений и так далее.

«В настоящий момент он [ботнет] может перегрузить практически любую сетевую инфраструктуру, включая некоторые сети высокой надежности, специально созданные, чтобы выдерживать подобную нагрузку. Главный признак ботнета – чудовищный показатель RPS», — предупреждают эксперты.

Представители «Яндекса» подчеркивают, что компания благополучно справилась с рекордным DDoS’ом. «Атака не повлияла на работу сервисов, и данные пользователей не пострадали», — уверяют в компании.

Сообщается, что в настоящее время компании уже сотрудничают с Mikrotik и пытаются вместе «избавиться от пандемии этой “чумы”». При этом в статье отмечается, что черные списки все еще работают, и в целом справляться с чудовищными атаками ботнета пока удается (хотя и не всем):

«Поскольку в этих атаках не происходит подмены IP-адреса источника (нет спуфинга, как мы уже упомянули), каждая жертва видит источник атаки таким, какой он есть на самом деле. Блокировки на короткий промежуток времени должно быть достаточно, чтобы предотвратить атаку и не побеспокоить конечного пользователя.

Неясно, как владельцы ботнета будут действовать в будущем. Они могут воспользоваться скомпрометированными устройствами полностью, в попытке использовать 100% доступной мощности (и по пропускной, и по вычислительной способности). Тогда не останется другого способа, кроме как блокировать каждый запрос, следующий за первым от одного источника, предотвращая обработку запросов в пайплайне.

Если на целевом сервере отсутствует защита от DDoS-атак, то не только конвейерная обработка запросов может стать катастрофой, поскольку злоумышленнику потребуется гораздо меньше "рабочей силы", чтобы заполнить порог RPS жертвы. Оказалось, очень многие не были готовы к подобному сценарию».