В модуле ядра KCodes NetUSB, используемом миллионами маршрутизаторов различных производителей, обнаружена серьезная уязвимость, связанная с удаленным выполнением произвольного кода.

Проблему выявили специалисты SentinelOne. Они рассказывают, что баг связан с компонентом USB-over-net и получил идентификатор CVE-2021-45388 (9,8 балла по шкале оценки уязвимостей CVSS). Проблема была найдена в библиотеке NetUSB, созданной компанией KCodes. Разработчиков уведомили о баге еще в прошлом году, и KCodes выпустила обновления для NetUSB в октябре 2021 года.

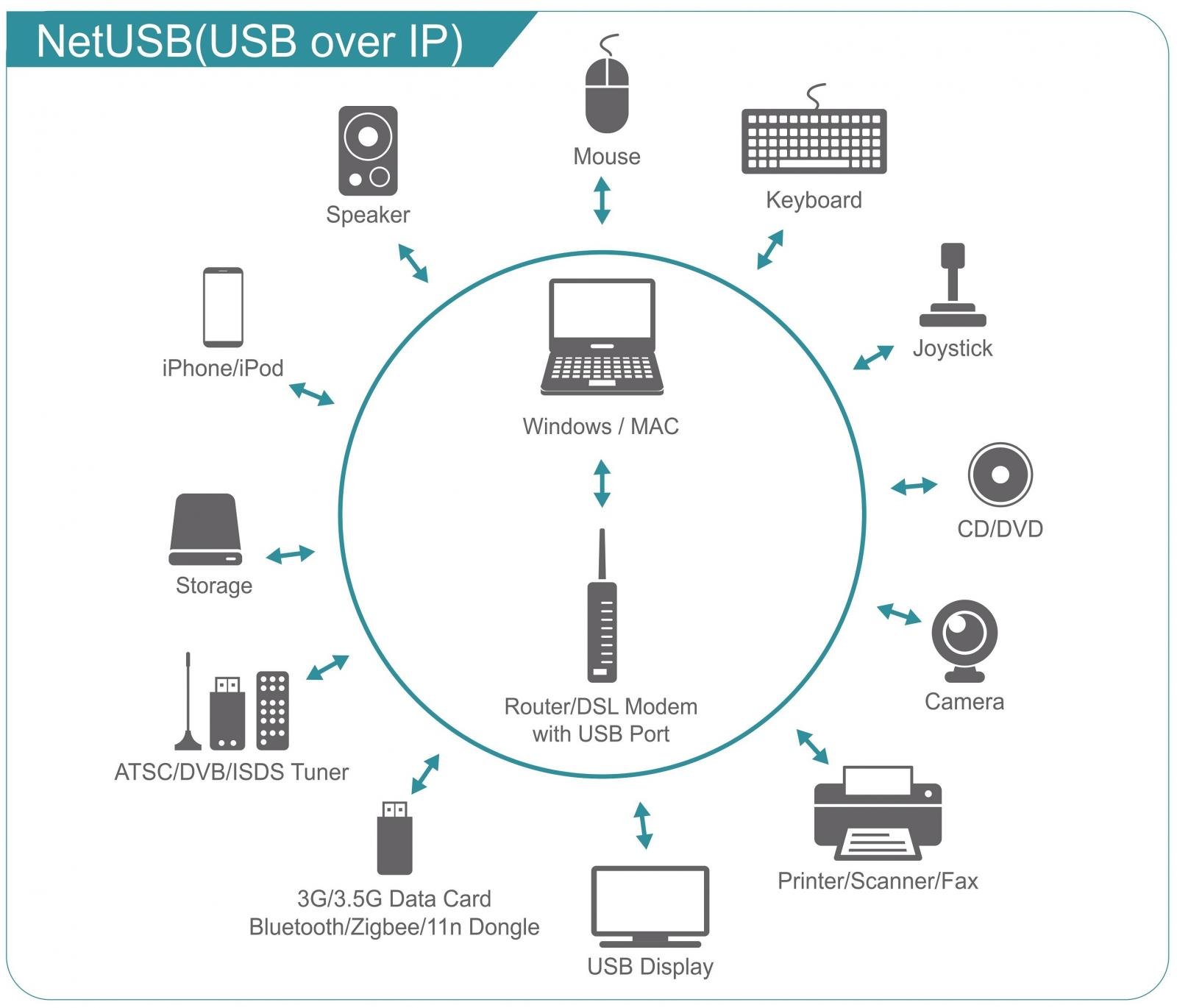

NetUSB позволяет устройствам в локальной сети, включая компьютеры и смартфоны, взаимодействовать с USB-устройствами, подключенными к маршрутизатору, например, это могут быть принтеры, флешки, NAS и так далее. Библиотека была создана еще в начале 2010-х годов и по сей день широко используется в маршрутизаторах таких компаний, как Netgear, TP-Link, Tenda, EDiMAX, D-Link и Western Digital.

SentinelOne сообщает, что библиотека настроена неправильно и готова к возможным взаимодействиям с USB-портами не только из внутренней сети, но и через внешний интерфейс, подключенный к интернету. То есть злоумышленник может отправлять на подключенные к интернету маршрутизаторы с NetUSB вредоносные команды (через порт 20005), а затем использовать уязвимость целочисленного переполнения. В итоге это приведет к выполнению кода в ядре маршрутизатора на самом глубоком уровне, позволяя атакующему захватить контроль над устройством.

При этом подчеркивается, что хакерам без соответствующих навыков и знаний, скорее всего, будет сложно создать эксплоит, однако достаточно появления в отрытом доступе хотя бы одного PoC, чтобы начать волну атак. В настоящее время эксплоитов в сети пока нет, и SentinelOne сообщает, что пока попыток эксплуатации CVE-2021-45388 не наблюдается.

К сожалению, как часто бывает с подобными уязвимостями, пока неясно, кто из клиентов KCodes уже выпустил патчи, а какие модели маршрутизаторов по-прежнему уязвимы. В настоящее время только компания Netgear публично признала проблему и опубликовала список затронутых моделей, а также ссылки на исправления.