ИБ-исследователи заметили, что индийская кибершпионская хак-группа, известная под названием PatchWork (а также Dropping Elephant, Chinastrats или Quilted Tiger), заразила собственные системы RAT-малварью.

Группа PatchWork активна как минимум с декабря 2015 года и ранее специалисты уже отмечали, что хакеры используют скопированный у других код.

Во время последней кампании PatchWork, длившейся с конца ноября по начало декабря 2021 года, эксперты Malwarebytes Labs наблюдали, что злоумышленники использовали вредоносные RTF-документы, выдавая себя за представителей пакистанских властей, и заражали системы своих целей новым вариантом BADNEWS RAT, известным как Ragnatela.

Ragnatela RAT способен выполнять нужные хакерам команды, делать скриншоты, перехватывать нажатия клавиш, собирать на зараженной машине конфиденциальные файлы и списки запущенных приложений, развертывать дополнительные пейлоды и воровать файлы.

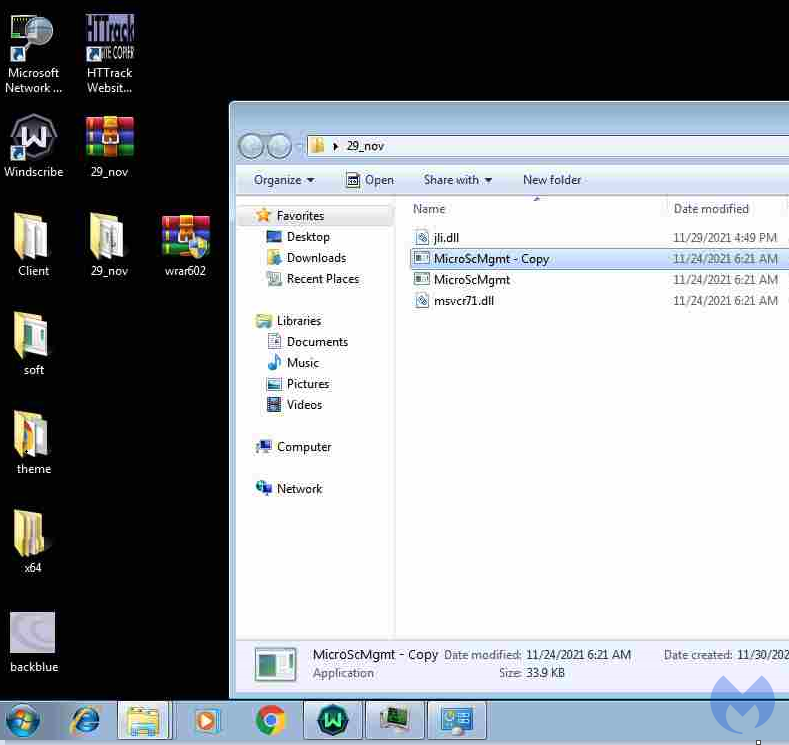

«Иронично, что вся информация, которую нам удалость собрать, появилась благодаря тому, что злоумышленники заразили самих себя этим RAT, в результате чего были захвачены их нажатия клавиш и скриншоты с их собственного компьютера и виртуальных машин», — рассказывают в Malwarebytes Labs.

Обнаружив, что операторы PatchWork заразили собственные системы малварью, исследователи смогли отслеживать их, используя VirtualBox и VMware, и собрать больше данных об активности APT. Наблюдая за операциями группы, эксперты собрали информацию о целях хакеров, среди которых оказались Министерстве обороны Пакистана, а также преподаватели факультетов молекулярной медицины и биологических наук в нескольких университетах (включая пакистанский Национальный университет обороны, факультет биологии Университета UVAS, Карачинский университет и Университет SHU).

«Группа использует виртуальные машины и VPN для разработки, отправки обновлений и прощупывания своих жертв. PatchWork, как и прочие восточноазиатские APT, не так сложны, как их российские и северокорейские “коллеги”», — резюмируют аналитики.