ИБ-исследователь рассказал, как получил крупное вознаграждение от компании Apple, обнаружив уязвимости в Safari и macOS, которые могли быть использованы для взлома онлайн-аккаунтов, веб-камеры и микрофона пользователя.

Еще в 2020 году Райан Пикрен получил от компании Apple 75 000 долларов по программе bug bounty, так как нашел сразу несколько уязвимостей в Safari, которые могли быть использованы для доступа к чужой камере и микрофону (на устройствах под управлением iOS и macOS). Для эксплуатации тех багов требовалось обманом заставить пользователя посетить вредоносный сайт.

После получения награды эксперт продолжил свои изыскания в этой области и в прошлом году выявил еще одну цепочку эксплоитов, связанных с iCloud Sharing и Safari 15, использование которой могло иметь еще более скверные последствия. Как Пикрен теперь рассказывает в своем блоге, новая атака объединяет в себе четыре уязвимости, двум из которых были присвоены идентификаторы CVE: CVE-2021-30861 и CVE-2021-30975. Еще два бага были признаны «конструктивными» недостатками, а не полноценными уязвимостями.

Для эксплуатации новой цепочки багов требовалось заманить жертву на вредоносный сайт и вынудить кликнуть там по кнопке «Открыть». Если эксплоит успешно срабатывал, злоумышленник получал доступ не только к веб-камере и микрофону жертвы, но также ко всем учетным записям на всех сайтах, которые жертва когда-либо посещала с помощью Safari (включая, к примеру, Gmail, iCloud, Facebook и PayPal).

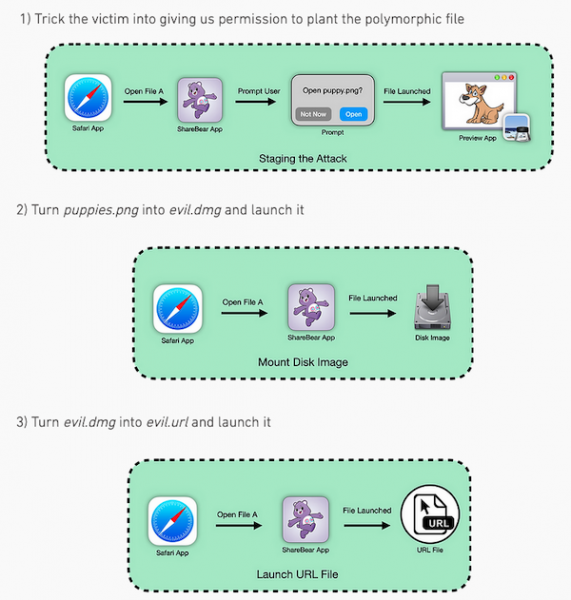

Цепочка эксплоитов включала уязвимость UXSS в Safari, злоупотребление стандартной sharing-функцией iCloud (ShareBear) и обход Gatekeeper. По сути, посредством ShareBear, жертва позволяет злоумышленнику внедрить в свою систему файл, который впоследствии он сможет выполнен уже без взаимодействия с пользователем. И даже если изначальный файл не был вредоносным, после злоумышленник может изменить его содержимое и расширение.

Дело в том, что когда ShareBear используется для обмена файлами, пользователю нужно нажать на кнопку «Открыть» только один раз. Затем такой файл можно удаленно запустить в любое время, без повторных разрешений.

Исследователь пишет, что проблемы были найдены еще летом 2021 года, но окончательно устранить их Apple удалось только недавно, в январе 2022 года. В итоге Пикрен «заработал» на этих багах 100 500 долларов США, получив крупное вознаграждение в рамках программы bug bounty.