Минувшей ночью на форуме издания Bleeping Computer были опубликованы мастер-ключи для дешифрования данных, пострадавших в результате атак вымогателей Maze, Egregor и Sekhmet. Судя по всему, ключи «слил» один из разработчиков малвари.

Журналисты напоминают, что шифровальщик Maze был активен начиная с мая 2019 года и быстро приобрел широкую известность, так как именно его операторы первыми придумали использовать тактику «двойного вымогательства». Тогда хакеры начали не просто шифровать данные своих жертв, но также стали публиковать файлы, похищенные у атакованных компаний, если те открывались платить. Операторы Maze завели для таких «сливов» специальный сайт, и уже скоро их примеру последовали другие группировки, включая Sodinokibi, DopplePaymer, Clop, Sekhmet, Nephilim, Mespinoza и Netwalker.

Когда Maze объявил о своем закрытии в октябре 2020 года, на сцене появился шифровальщик Egregor, по сути, являвшийся просто ребрендингом Maze. Впрочем, он не просуществовал долго, так как вскоре украинские власти арестовали часть связанных с ним преступников.

Шифровальщик Sekhmet стоит в этом списке немного особняком, так как он появился в марте 2020 года, когда Maze еще был активен.

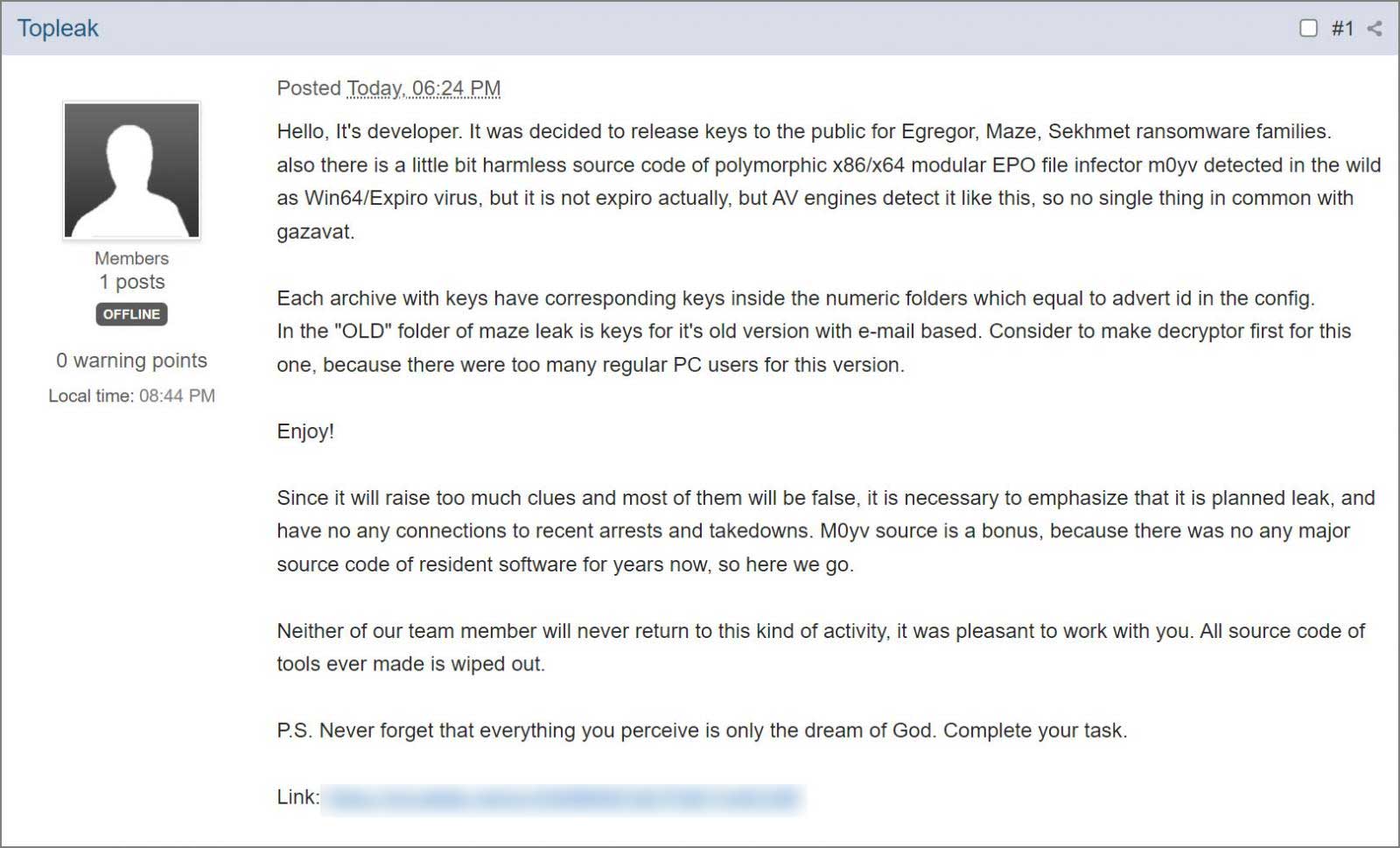

Bleeping Computer пишет, что мастер-ключи были опубликованы на форуме пользователем под ником Topleak, который утверждает, что приложил руку к разработке всех трех вредоносов. При этом хакер пишет, что это «запланированная утечка», которая никак не связана с недавними операциями правоохранительных органов, которые привели к захватам серверов и арестам «партнеров» различных вымогательских групп.

Также Topleak подчеркнул, что в будущем ни один из членов его хак-группы не вернется к разработке шифровальщиков, и они вообще уничтожили все свои исходные коды.

К посланию прилагается файл 7zip с четырьмя архивами, в которых содержатся ключи дешифрования для Maze, Egregor и Sekhmet, а также исходный код малвари M0yv, который хакер назвал бонусом.

Предоставленные Topleak ключи уже проверили ИБ-эксперты Майкл Гиллеспи и Фабиан Восар из компании Emsisoft, подтвердив, что те действительно могут использоваться для расшифровки файлов.

Компания Emsisoft уже выпустила собственный бесплатный инструмент для дешифровки, позволяющий жертвам Maze, Egregor и Sekhmet (которые хранили пострадавшие файлы все это время) восстановить свои данные. Чтобы воспользоваться этой утилитой, жертвам потребуется записка с требованием выкупа, созданная во время атаки, так как именно она содержит зашифрованный ключ, необходимый для «спасения» файлов.