Эксперты Group-IB обнаружили 140 ресурсов, которые под видом прямых трансляций зимних Олимпийских игр в Пекине, перенаправляли пользователей на мошеннические и фишинговые сайты. Хакеры рекламировали нелегальные трансляции на взломанных страничках университетов, благотворительных фондов и онлайн-магазинов.

Компания сообщает, что всего в этой схеме могло быть задействовано порядка 289 сайтов. Крупнейшем «узлом» схемы была сеть Kinohoot, в которую входило более сотни ресурсов. Ее владелец начал регистрировать домены еще в 2019 году и «поучаствовал» в 2020 году в летних Олимпийских играх в Токио — тогда специалисты CERT-GIB нашли 120 однотипных ресурсов, созданных для ведения мошеннических «прямых эфиров».

Сама схема с трансляциями работает следующим образом: на одной из страниц взломанного ресурса пользователь видит окно видеоплеера с внедренной ссылкой на «прямую трансляцию» и символикой зимних Олимпийских игр. Кликнув по ней, он переходит на лендинг прямого эфира — кроме видеоплеера, здесь иногда размещаются спортивные новости и анонсы предстоящих соревнований.

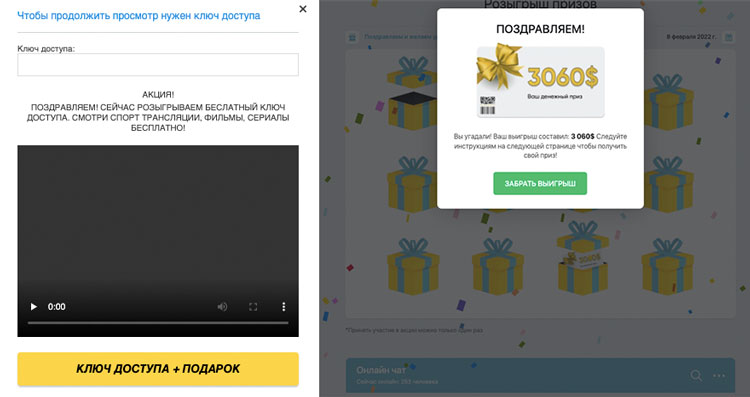

Однако для просмотра трансляции необходимо пройти регистрацию, ввести номер телефона и указать специальный «код доступа», кнопка получения которого в зависимости от страны и устройства посетителя приведет жертву на различные мошеннические и фишинговые ресурсы.

Например, на мошенническом сайте предлагается поучаствовать в розыгрыше бесплатного доступа к трансляциям, открыв одну из 12 «коробочек». Пользователю дается три попытки, чтобы выбрать коробку с призом. После двух неудачных попыток — третья оказывается призовой. Разброс по сумме выигрыша составляет от 10 до 10 000 долларов.

На той же странице размещено окно чат-бота, где тот дает «инструкции» по получению приза. Жертве необходимо дать согласие на получения выигрыша, а потом оплатить небольшую «комиссию» за конвертацию — 300-500 рублей и ввести данные своей банковской карты на фишинговом ресурсе. Разумеется, ни денежного приза, ни онлайн-трансляции жертва не получит. В другом сценарии жертву просят отправить SMS на указанный номер, но вместо трансляции подключат его к различным платным сервисам и подпискам.

«Интернет-афера “Коробочки” известна довольно давно, но мошенники постоянно подстраивают свои схемы под популярные или значимые события в мире и, конечно, используют для этого свежезарегистрированные домены. В этой схеме, чтобы войти в доверие к жертве, редирект зачастую размещается на легитимных взломанных сайтах, например, университетов (эквадорского Universidad Espíritu Santo или индонезийского Universitas Muhammadiyah Yogyakarta), благотворительных фондов и некоммерческих организаций (African Studies Association)», — говорит Александр Калинин, руководитель CERT-GIB.