Специалисты Proofpoint обнаружили хак-группу, которой присвоили идентификатор TA2541. Исследователи считают, что злоумышленники действуют с 2017 года из Нигерии, и их активность сосредоточена на нескольких отраслях, включая авиацию, оборону и транспорт в Северной Америке, Европе и на Ближнем Востоке.

По данным исследователей, участники TA2541 обладают весьма низкой квалификацией, мало заботятся о скрытности своих действий и часто используют готовую малварь. Активность группы ранее уже привлекала внимание других компаний и попадала в отчеты Cisco Talos, Mandiant, Microsoft, Morphisec и независимых исследователей.

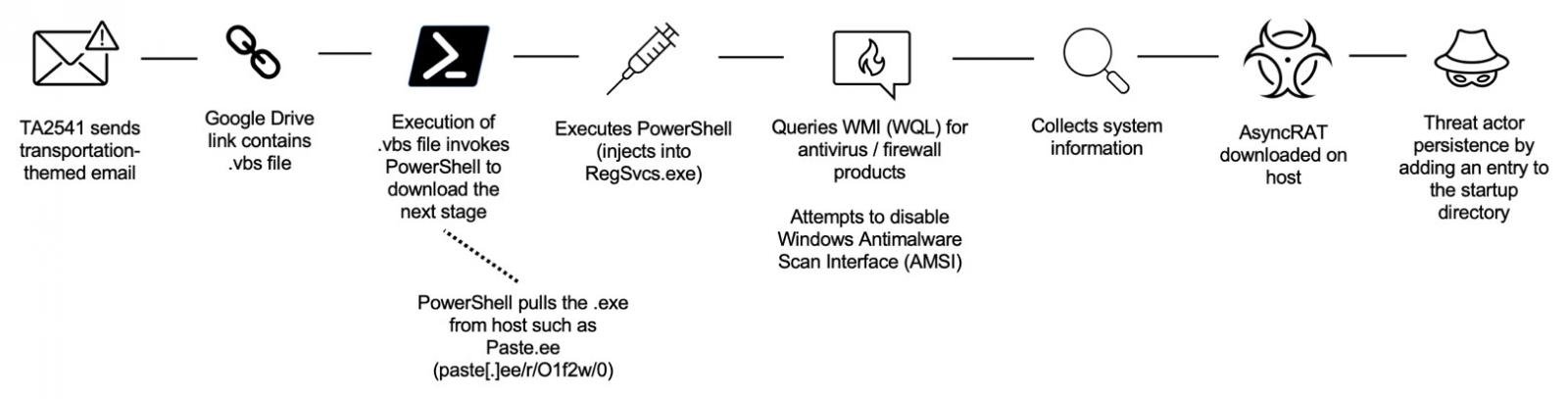

Обычно злоумышленники полагаются на массовые рассылки фишинговых писем, которые почти всегда написаны на английском языке и побуждают жертв загрузить вредоносные файлы (обычно — документы Microsoft Word), размещенные в облачных хранилищах, так как хакеры понимают, что такие ссылки почти никогда не блокируются внутри крупных компаний. Массовость таких спам-кампаний могла варьироваться от сотен до нескольких тысяч писем.

После загрузки и запуска такого файла происходит установка вредоносного ПО, а именно трояна удаленного доступа (RAT), который предоставляет участникам TA2541 доступ к зараженному компьютеру.

Proofpoint пишет, что за годы своего существования группа использовала для этих целей самые разные RAT, но почти всегда полагалась на ту малварь, которую можно приобрести на хакерских форумах. Фаворитами группировки, похоже, являются AsyncRAT, NetWire, WSH RAT и Parallax, которые чаще других используются в ходе атак.

Вся малварь, применяемая TA2541, может использоваться для сбора информации, но конечная цель злоумышленников до сих пор неизвестна.