Эксперты Trend Micro изучали сервисы SMS PVA (phone-verified account), когда обнаружили мошенническую платформу, построенную на основе ботнета из тысяч зараженных телефонов на Android. Платформа предоставляет своим клиентам чужие устройства для создания аккаунтов-однодневок.

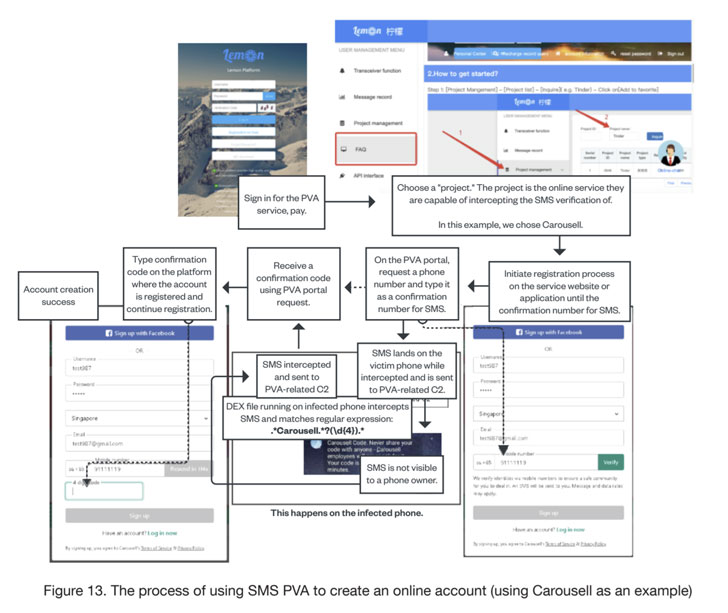

Сервисы SMS PVA, получившие широкое распространение еще в 2018 году, предоставляют своим клиентам альтернативные мобильные номера, которые можно использовать для регистрации в различных онлайн-сервисах и платформах, а также помогают обойти аутентификацию на основе SMS и SSO, созданные для проверки новых аккаунтов.

«Такой тип услуг может использоваться злоумышленниками для массовой регистрации одноразовых учетных записей или создания учетных записей с подтвержденным номером телефона для совершения мошенничества и других преступных действий», — объясняют эксперты.

Собранная компанией телеметрия показывает, что большая часть заражений приходится на Индонезию (47 357), за ней следуют Россия (16 157), Таиланд (11 196), Индия (8109), Франция (5548), Перу (4 915), Марокко (4822), ЮАР (4413), Украина (2920) и Малайзия (2779).

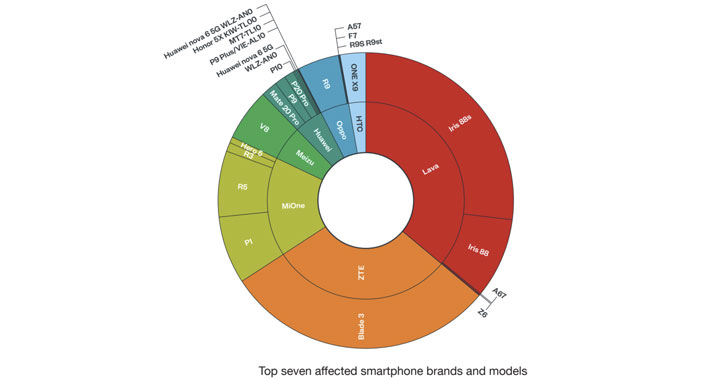

Большинство пострадавших устройств — это бюджетные телефоны на Android, включая девайсы Lava, ZTE, Mione, Meizu, Huawei, Oppo и HTC.

Сервис smspva[.]net, который исследователи разбирают в качестве примера, вообще полностью состоит из Android-устройств, зараженных малварью для перехвата SMS. Исследователи считают, что это могло произойти одним из двух способов: посредством малвари, случайно загруженной пользователями, или через малварь предустановленную на устройства еще на этапе производства. То есть второй вариант подразумевает компрометацию цепочки поставок.

Сервис злоумышленников рекламируется как «куча виртуальных телефонных номеров» для использования на различных платформах через API, а также его администраторы утверждают, что предоставляют телефонные номера более чем 100 стран мира.

Связанная с этой активностью малварь Guerrilla (plug.dex) разработана для анализа SMS-сообщений, проверки их на соответствие определенным шаблонам, полученным с удаленного сервера, а затем передачи подходящих сообщений, соответствующих этим шаблонам, обратно на сервер хакеров.

«Вредоносное ПО старается быть малозаметным, похищая только те текстовые сообщения, которые соответствуют конкретному приложению, чтобы скрытно продолжать эту активность как можно дольше, — рассказывают исследователи. — Если бы сервис SMS PVA позволял своим клиентам получать доступ ко всем сообщениям на зараженных телефонах, их владельцы быстро заметили бы проблему».

Так как онлайн-порталы часто аутентифицируют новые учетные записи путем перекрестной проверки местоположения (IP-адреса) пользователей по их номерам телефонов во время регистрации, SMS PVA сервисы обходят это ограничение, используя резидентные прокси и VPN.

«Существование сервисов SMS PVA в очередной раз подрывает надежность SMS-верификации как основного средства валидации аккаунтов, — заключают исследователи. — Масштаб, в котором SMS PVA сервисы могут предоставлять мобильные номера, означает, что обычных методов валидации, таких как занесение в черный список мобильных номеров, ранее связанных со злоупотреблениями, или идентификации номеров, принадлежащих службам VoIP или SMS-шлюзам, уже недостаточно».