Вредонос Electron Bot проникает в официальный Microsoft Store через клоны популярных игр, включая Subway Surfer и Temple Run. Атаки уже привели к заражению примерно 5000 машин в Швеции, Израиле, Испании и на Бермудских островах.

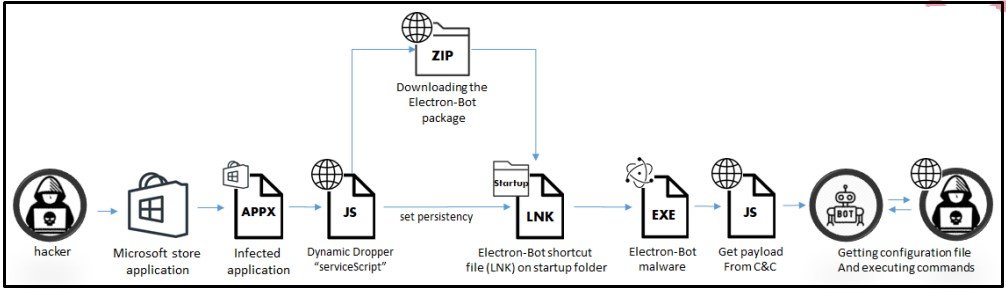

Хакерскую кампанию выявили аналитики Check Point, которые сообщают, что Electron Bot представляет собой бэкдор, который дает злоумышленникам полный контроль над скомпрометированными машинами, а также поддерживает удаленное выполнение команд и взаимодействие в режиме реального времени.

Все выявленные вредоносные игры обладали заявленной функциональностью (то есть работали), а вредоносные операции разворачивались в фоновом режиме. В итоге у малвари даже появляются положительные отзывы от пользователей в Microsoft Store. Например, Temple Endless Runner 2, опубликованная 6 сентября 2021 года, имела почти пять звезд и 92 отзыва.

Пользователям следует опасаться игр от таких разработчиков, как Lupy games, Crazy 4 games, Jeuxjeuxkeux games, Akshi games, Goo Games и Bizzon Case, предупредили эксперты.

Исследователи говорят, что основной целью хакеров, похоже, является реклама в социальных сетях и клик-фрод мошенничество. Для этого злоумышленники используют учетные записи в Facebook, Google, YouTube и Sound Cloud, поскольку Electron Bot поддерживает создание аккаунтов, а также комментирование и лайки на этих платформах.

Напомню, что впервые активность Electron Bot была обнаружена в конце 2018 года, когда ранняя версия вредоноса проникла в Microsoft Store под видом Album by Google Photos от фиктивной организации Google LLC.

С тех пор авторы вредоноса добавили в свой инструмент ряд новых функций и расширили возможности уклонения от обнаружения, включая динамическую загрузку скриптов. Малварь написана на Electron (отсюда и название) и может эмулировать естественное поведение человека при просмотре сайтов и выполнять различные действия. Для этого Electron Bot открывает новое скрытое окно браузера (с помощью движка Chromium в среде Electron), устанавливает соответствующие HTTP-заголовки, отображает запрошенную HTML-страницу и, наконец, эмулирует движения мыши, прокрутку, клики и ввод с клавиатуры.

Основными целями Electron Bot в текущей кампании являются:

- отравление SEO (SEO poisoning): создание сайтов с вредоносным ПО, которые занимают высокие позиции в результатах поиска Google;

- скликивание рекламы: подключение к удаленным сайтам в фоновом режиме и нажатие на невидимую рекламу;

- продвижение учетных записей в социальных сетях: трафик направляется на определенный контент и его продвижение в социальных сетях;

- продвижение товаров в интернете: повышение рейтинга магазинов посредством кликов по их рекламе.

Исследователи считают, что операторы малвари базируются в Болгарии, но об их личностях ничего не сообщается.

В отчете подчеркивается, что, нынешняя версия Electron Bot не наносит катастрофического ущерба зараженным машинам, однако злоумышленники могут в любой момент изменить код пейлоада второго уровня и заразить машины жертв RAT или вымогателем.