Эксперты Google Threat Analysis Group (TAG) представили развернутый доклад о хакерской группировке Exotic Lily, которая является брокером доступов и сотрудничает с такими известными вымогателями как Conti и Diavol.

Интерес к Exotic Lily появился у исследователей тогда, когда они заметили, что хакеры эксплуатируют 0-day уязвимость в Microsoft MSHTML (CVE-2021-40444), что характеризовало их как весьма опытных преступников.

Как оказалось, Exotic Lily – это брокеры доступов, которые используют масштабные фишинговые кампании для взлома целевых корпоративных сетей, а затем продают доступ к этим сетям своим «клиентам» (как правило, операторам шифровальщиков). На пике своей активности группировка рассылала более 5000 писем в 650 организаций в день.

Аналитики TAG пишут, что обычно злоумышленники работают с 09:00 до 17:00 в будние дни и очень мало активны в выходные. Хотя может показаться странным, что преступники будто работают на обычной работе, недавние утечки данных, связанные с хак-группой Conti, показали, что многие хак-группы ведут свою деятельность как обычные компании: их участники берут выходные, отчитываются перед менеджерами и получаю зарплату.

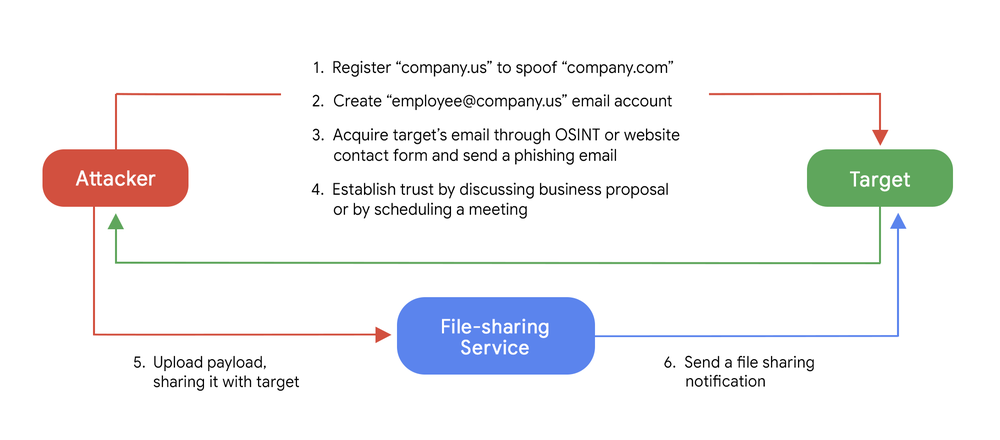

Атаки Exotic Lily строятся по одинаковому шаблону и обычно начинаются с регистрации поддельного домена, который затем используется для отправки писем и установления контакта с целью, и только после этого с жертвой делятся пейлоадом через файлообменник.

Злоумышленники тратят много усилий на создание ложного ощущения легитимности происходящего. Так, используемые ими домены обычно совпадают с реальным доменным именем организации, но регистрируются в других зонах, включая .us, .co или .biz. Email-адреса для своих рассылок преступники и вовсе добывают из открытых источников или используют контактные формы на сайтах. Также участники Exotic Lily создают поддельные учетные записи в на LinkedIn, используя для таких профилей сгенерированные ИИ или ворованные фото реальных сотрудников.

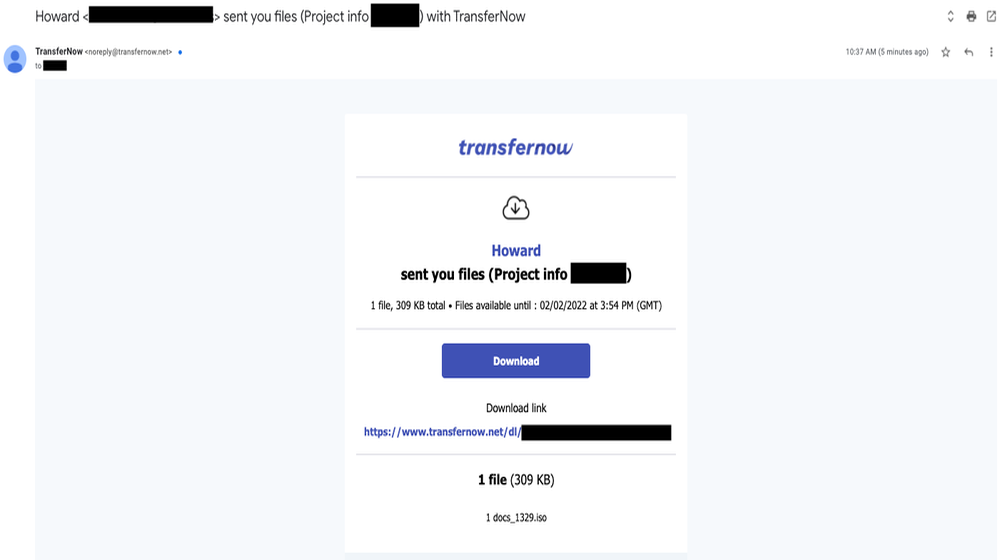

Когда и если бдительность жертвы удается усыпить, хакеры делятся с ней ссылкой для загрузки некоего файла через TransferNow, TransferXL, WeTransfer или OneDrive. Таким образом хакеры распространяют среди целей малварь BazarLoader.

Как правило, вредонос замаскирован под обычный документ, который раньше пытался эксплуатировать вышеупомянутую уязвимость CVE-2021-40444. Позже, недавно злоумышленники изменили вектор доставки малвари и теперь чаще стали использовать ISO-архивы, содержащие библиотеки BazarLoader DLL и ярлыки LNK.

Аналитики Google обнаружили в этих образцах признаки кастомизации, но это могло быть сделано другими хакерами, которые поставляют малварь Exotic Lily. Отчет гласит, что в последнее время группировка продолжает использовать файлы ISO, но теперь они содержат DLL и кастомный загрузчик, который представляет собой усовершенствованную версию загрузчика первого этапа, использовавшегося раньше.

Этот загрузчик распространяет малварь Bumblebee, которая использует WMI для сбора и передачи системной информации на управляющий сервер. Bumblebee способен получать удаленные команды, а также загружать и запускать дополнительные пейлоады, в числе которых уже были обнаружены файлы Cobalt Strike.

Хотя активность Exotic Lily тесно связана с хакерской группой Conti, эксперты TAG полагают, что это отдельные группировки, сотрудничающие друг с другом.

«Хотя характер отношений (с другими группами) остается неясным, EXOTIC LILY, похоже, действует как отдельная организация, сконцентрированная на получении первоначальных доступов посредством email-кампаний. Последующие действия включают развертывание программ-вымогателей Conti и Diavol, чем занимаются уже другие преступники», — пишут эксперты.

В беседе с журналистами издание Bleeping Computer исследователи добавили, что в недавних утечках, связанных с хак-группой Conti, можно найти неоднократные упоминания неких «спамеров», о которым говорят как о людях, с которыми работают через аутсорсинг.

«Большинство этих “спамеров”, похоже, не присутствуют (или не общаются активно) в чате, а это приводит нас к выводу, что они действуют как отдельная организация», — говорят исследователи.