Операторы малвари Purple Fox пополнили свой арсенал новым вариантом трояна удаленного доступа FatalRAT, а также обновили механизмы уклонения от защитных механизмов, сообщают эксперты Trend Micro.

«Операторы Purple Fox по-прежнему активны и постоянно пополняют свой арсенал новыми вредоносными программами, а также обновляют имеющиеся у них варианты вредоносных программ, — говорят эксперты. — Они также пытаются улучшить свой арсенал подписанных руткитов для обхода [антивирусов] и пытаются обойти механизмы обнаружения, атакуя из с помощью кастомных подписанных драйверов ядра».

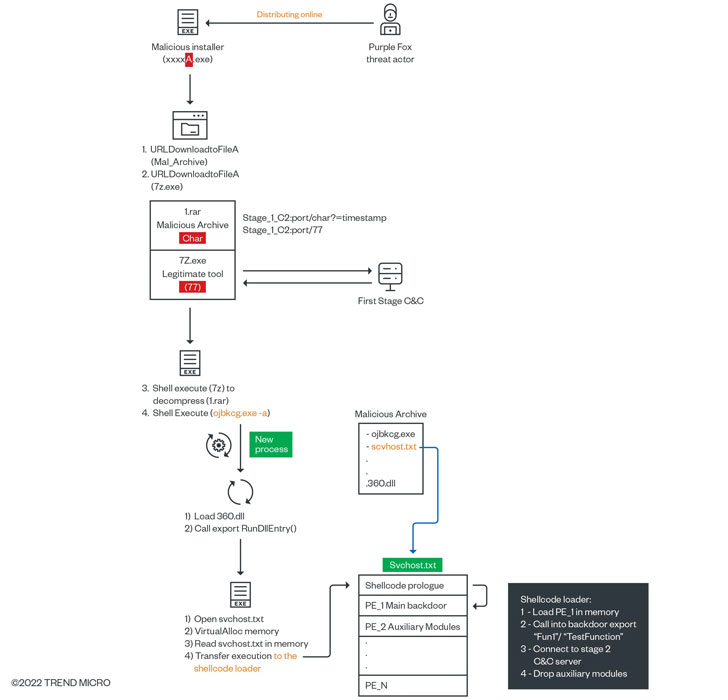

Исследователи пишут, что атаки на машины пользователей осуществляются с помощью троянов, замаскированных под установщики обычных приложений. К примеру, вредоносы маскируются пол WhatsApp, Adobe Flash Player и Google Chrome, Telegram и так далее.

Такие фальшивки представляют собой загрузчики первого этапа, запуская цепочку заражения, которая в итоге приводит к развертыванию полезной нагрузки второго уровня с удаленного сервера и завершается выполнением бинарника, наследующего свои функции от FatalRAT.

FatalRAT написан на C++ и предназначен для запуска команд и передачи конфиденциальной информации на удаленный сервер злоумышленников, хотя авторы малвари постепенно оснащают его новыми функциями.

«RAT отвечает за загрузку и выполнение вспомогательных модулей на основе проверок, выполненных в системах-жертвах, — говорят исследователи. — Возможны изменения поведения, если запущены определенные [антивирусные] агенты или найдены ключи реестра».

Кроме того, малварь поставляется с модулем руткита и поддерживает пять различных команд, включая копирование и удаление файлов из ядра, а также уклонение от защитных решений путем перехвата вызовов, отправляемых в файловую систему.